Rosyjski strategiczny atak informacyjny: mroczne przymierze państwa z cyberprzestępcami

Wyobraź sobie scenariusz, w którym jednego dnia przestają działać bankomaty, gasną światła w całych dzielnicach, a telefony milkną. Na ekranach telewizorów pojawiają się sprzeczne komunikaty władz, a w mediach społecznościowych narasta panika. Brzmi jak scenariusz filmu katastroficznego? Według najnowszych analiz, właśnie tak może wyglądać pierwszy dzień rosyjskiego strategicznego ataku informacyjnego.

W cieniu arsenału jądrowego

Podczas gdy świat koncentruje uwagę na rosyjskim potencjale nuklearnym, w zaciszu moskiewskich instytutów rozwija się koncepcja znacznie bardziej wyrafinowanej broni. Rosyjski strategiczny atak informacyjny to nowa doktryna wojenna, która pozwala Kremlowi osiągać cele strategiczne bez wystrzeliwania rakiet czy przemieszczania wojsk.

Mroczne przymierze - Dark Covenant

Kluczowym, a często pomijanym elementem rosyjskiego arsenału jest tzw. "Dark Covenant" - system nieformalnych powiązań między państwem rosyjskim a światem cyberprzestępczym. Ten unikalny sojusz przybiera trzy główne formy:

Bezpośrednie powiązania

FSB i inne rosyjskie służby aktywnie rekrutują utalentowanych hakerów wprost ze środowiska przestępczego. Przykładem jest historia Dmitrija Dokuchaeva, majora FSB, który został zwerbowany po wcześniejszej działalności przestępczej. To pokazuje, jak płynna jest granica między światem przestępczym a państwowym w rosyjskiej cyberprzestrzeni.

Jak ujawnił jeden z byłych hakerów cytowany przez dziennikarza Daniiła Turovskiego, Centrum Bezpieczeństwa Informacji FSB posiada tak ograniczoną kadrę techniczną, że regularnie zatrudnia zewnętrznych specjalistów, czasem ukrywając ich w bezpiecznych lokalach.

Pośrednie związki

Państwo rosyjskie wykorzystuje narzędzia i infrastrukturę cyberprzestępców do prowadzenia własnych operacji. Przykładem jest używanie złośliwego oprogramowania dostępnego na rosyjskojęzycznych forach hakerskich, takiego jak DarkCrystal RAT czy WarZoneRAT, przez grupy powiązane z rosyjskim wywiadem.

Ciche przyzwolenie

Najbardziej subtelna forma współpracy polega na tym, że państwo rosyjskie "przymyka oko" na działalność cyberprzestępców, o ile służy ona jego interesom strategicznym. Grupy przestępcze mogą działać swobodnie, dopóki nie atakują celów na terytorium Rosji i wspierają - świadomie lub nie - rosyjskie cele geopolityczne.

Ta współpraca nabrała nowego wymiaru po rozpoczęciu pełnoskalowej inwazji na Ukrainę. Niektóre grupy cyberprzestępcze, jak Conti, otwarcie zadeklarowały lojalność wobec Kremla. Inne, jak rzekomo niezależne grupy "haktywistyczne" Killnet czy XakNet Team, prowadzą operacje informacyjne wspierające rosyjskie cele, prawdopodobnie w ścisłej koordynacji z rosyjskimi służbami.

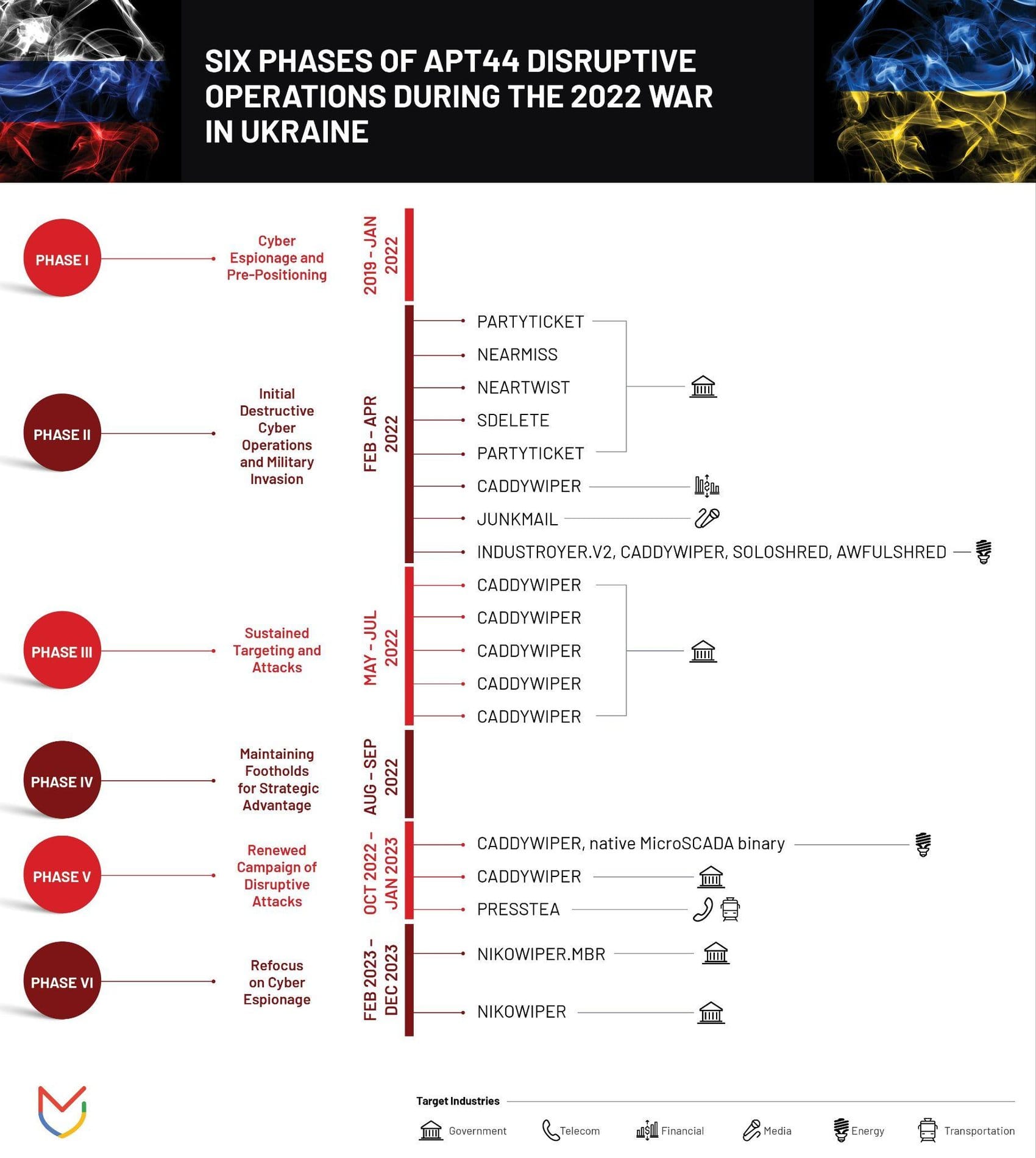

Szczególnie interesujący jest przypadek grupy APT44 (znanej też jako Sandworm Team), która koordynuje swoje działania z pozornie niezależnymi "haktywistami". Analitycy zaobserwowali przypadki, gdy po cyberatakach APT44 na ukraińskie cele, w ciągu 24 godzin te same dane pojawiały się na kanałach Telegram rzekomo niezależnych grup hakerskich.

Ewolucja taktyki

Rosyjskie działania w cyberprzestrzeni przeszły znaczącą ewolucję, szczególnie po rozpoczęciu pełnoskalowej inwazji na Ukrainę. Zaobserwowano:

- Przejście od złożonych, długoterminowych operacji do agresywniejszych, krótkotrwałych kampanii

- Powstanie pozornie niezależnych grup "haktywistycznych" jak Killnet czy XakNet Team

- Ścisłą koordynację między oficjalnymi strukturami państwa a grupami przestępczymi

Szczególnie interesujący jest przypadek grupy APT44 (Sandworm Team), której działania są często synchronizowane z operacjami rzekomo niezależnych hakerów. W wielu przypadkach po atakach APT44 na ukraińskie cele, te same dane pojawiały się na kanałach Telegram prowadzonych przez "haktywistów" w ciągu zaledwie 24 godzin.

Czym jest rosyjski atak informacyjny strategiczny?

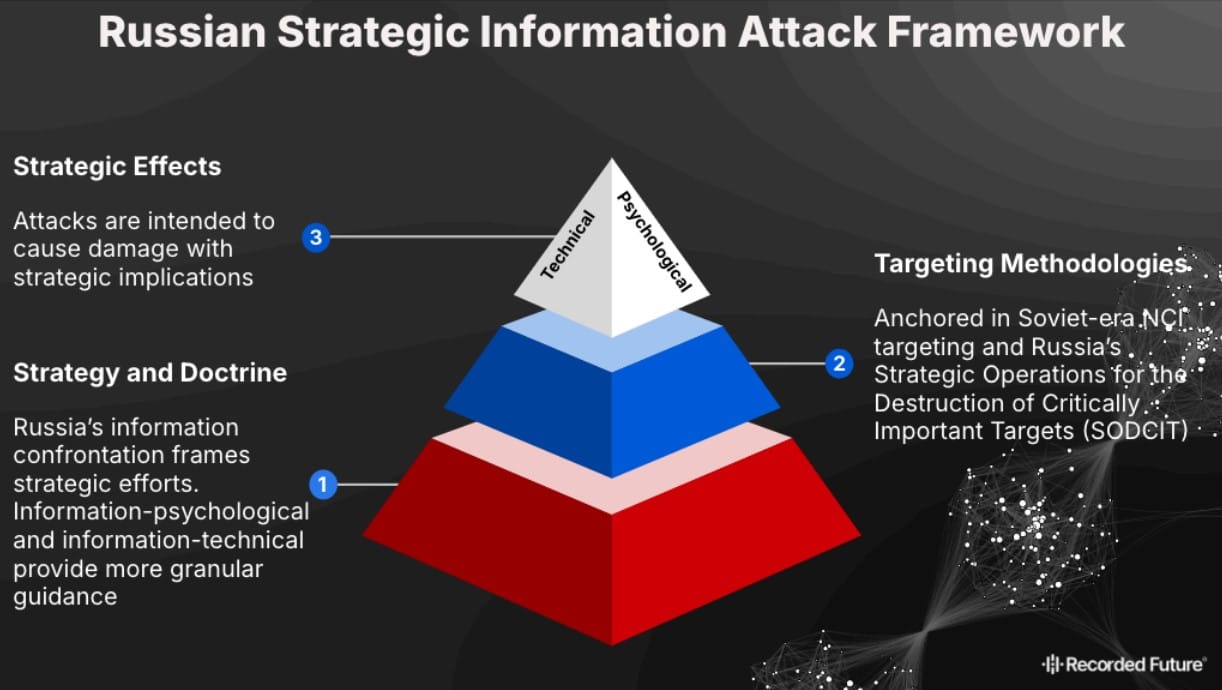

Według najnowszego raportu Recorded Future, światowego lidera w dziedzinie wywiadu zagrożeń, Rosja rozwija zaawansowaną koncepcję strategicznego ataku informacyjnego (SIA), który może stanowić równie poważne zagrożenie jak broń nuklearna. Ta dogłębna analiza, opublikowana w październiku 2024 roku, rzuca nowe światło na sposób, w jaki Kreml planuje prowadzić konflikty przyszłości.

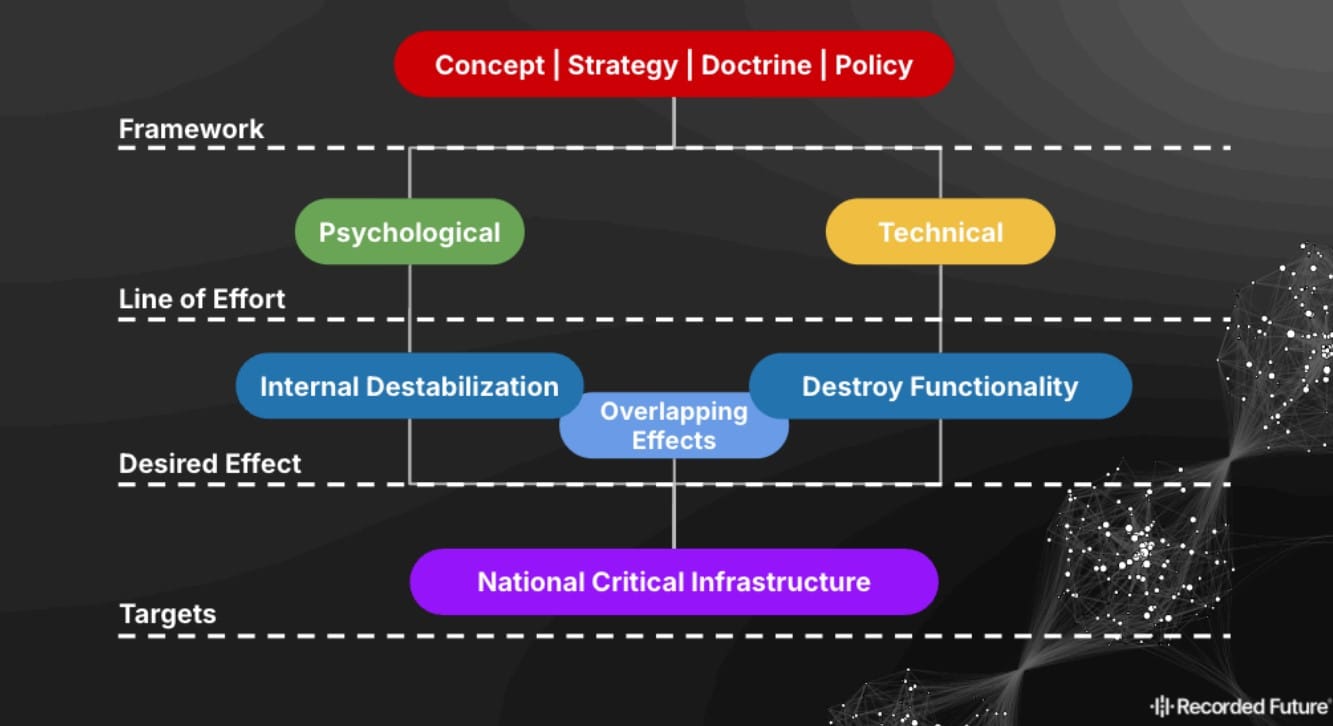

Rosyjski strategiczny atak informacyjny (SIA) to koncepcja wykorzystania środków niekinetycznych do zadania przeciwnikowi strat o znaczeniu strategicznym. Według analityków Recorded Future, jest to broń zarezerwowana do użycia w "wojnie na pełną skalę", porównywalna w swoich skutkach do strategicznej broni jądrowej.

Co kluczowe, SIA składa się z dwóch głównych komponentów:

- Atak psychologiczny (operacje wpływu strategicznego)

- Atak techniczny (strategiczny cyberatak)

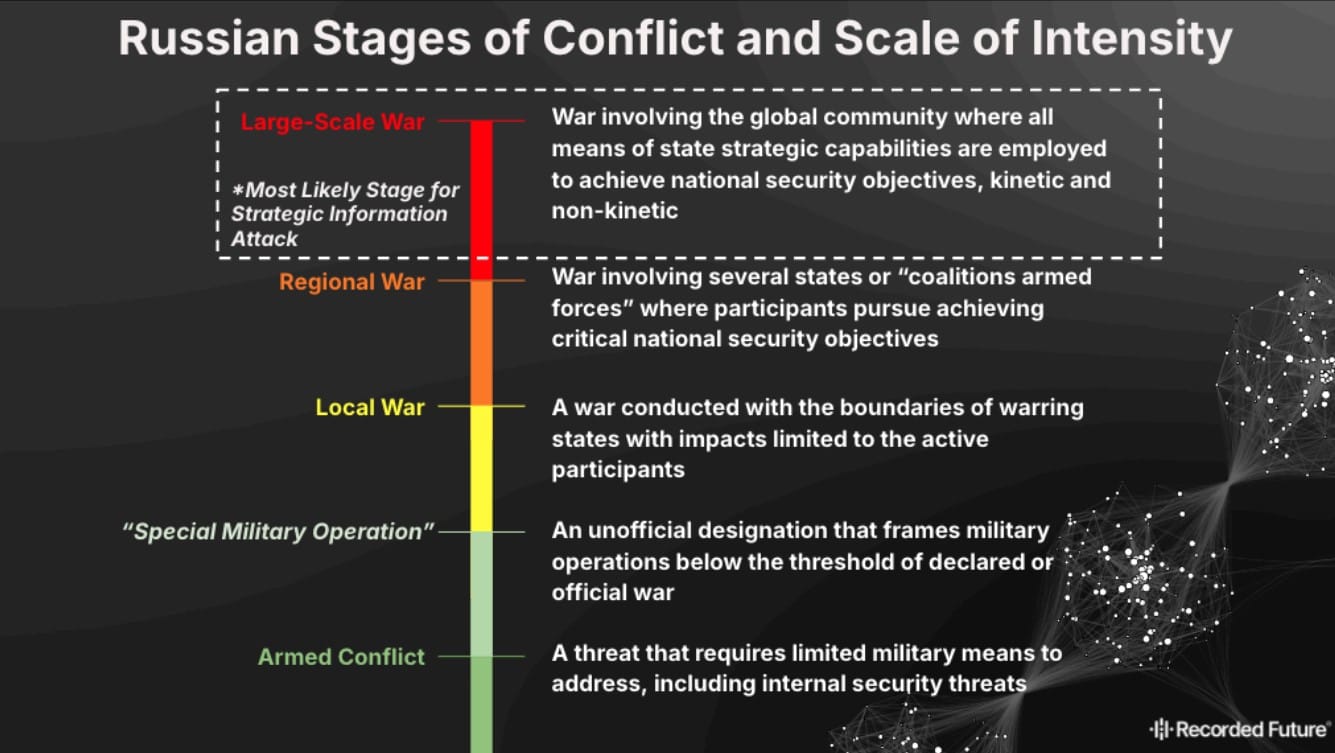

Doktrynalne umocowanie koncepcji

Chociaż Rosja nie posiada jednego, publicznie dostępnego dokumentu doktrynalnego poświęconego SIA, koncepcja ta jest głęboko zakorzeniona w rosyjskim myśleniu strategicznym. Według oficjalnej doktryny wojskowej, Rosja definiuje cztery poziomy konfliktu:

- Wojna na pełną skalę (najwyższy poziom)

- Wojna regionalna

- Wojna lokalna

- Konflikt zbrojny (najniższy poziom)

SIA jest narzędziem zarezerwowanym dla najwyższego poziomu konfliktu, gdzie może być użyty równolegle z innymi środkami strategicznymi, w tym bronią jądrową.

Doktryna Gerasimova - operacyjna koncepcja wsparcia

Często błędnie interpretowana jako nowa doktryna wojenna Rosji, tak zwana "doktryna Gerasimova" jest w rzeczywistości jedynie koncepcją operacyjną wspierającą szerszą strategię państwa. Przedstawiona w 2013 roku przez generała Walerija Gerasimova, szefa Sztabu Generalnego Sił Zbrojnych Federacji Rosyjskiej, nie jest ani doktryną, ani siłą napędową rosyjskiej polityki zagranicznej. Stanowi raczej próbę opracowania całościowej koncepcji operacyjnej dla rosyjskiego establishmentu bezpieczeństwa narodowego w jego konfrontacji z Zachodem. Gerasimov opisał w niej sposób łączenia elementów "miękkiej" i "twardej" siły w różnych domenach, przekraczając tradycyjne granice między stanem wojny i pokoju. Kluczowe jest jednak zrozumienie, że zgodnie z rosyjską tradycją cywilno-wojskowych relacji, wojsko nigdy nie było siłą napędową rosyjskiej polityki bezpieczeństwa narodowego, a jedynie jej wykonawcą.

Doktryna Primakowa - strategiczny fundament

Za rzeczywisty fundament rosyjskiej polityki zagranicznej i obronnej od ponad dwóch dekad należy uznać "doktrynę Primakowa", nazwaną tak od nazwiska byłego ministra spraw zagranicznych i premiera Jewgienija Primakowa. Zakłada ona, że jednobiegunowy świat zdominowany przez Stany Zjednoczone jest nie do przyjęcia dla Rosji i formułuje trzy fundamentalne zasady: dążenie do świata wielobiegunowego zarządzanego przez koncert mocarstw mogących równoważyć jednostronną potęgę USA; utrzymanie prymatu Rosji w przestrzeni postsowieckiej i przewodzenie procesom integracyjnym w tym regionie; oraz przeciwstawianie się rozszerzeniu NATO. W praktyce doktryna ta określa strategiczne cele Rosji i ramy dla wszystkich działań państwa w sferze międzynarodowej - zarówno dyplomatycznych, jak i militarnych. Co istotne, jej implementacja nie jest bynajmniej lekkomyślna - rosyjskie użycie zarówno środków hybrydowych, jak i konwencjonalnej siły militarnej (na przykład w Gruzji w 2008 roku i na Ukrainie od 2014 roku) było zawsze starannie skalkulowane, by uniknąć nadmiernego ryzyka.

Mechanizm działania SIA

Komponent psychologiczny

Atak psychologiczny w ramach SIA ma na celu destabilizację sytuacji wewnętrznej kraju przeciwnika. Według raportu Recorded Future, Rosja rozważa wykorzystanie sztucznej inteligencji (MUAI - Malicious Use of Artificial Intelligence) do:

- Tworzenia przekonujących deepfake'ów przedstawiających przywódców państwowych

- Masowej produkcji spersonalizowanych treści dezinformacyjnych

- Podważania "bezpieczeństwa psychologicznego" społeczeństwa docelowego

Kreml uważa, że odpowiednio przeprowadzony atak psychologiczny może doprowadzić nawet do "bałkanizacji" państwa przeciwnika lub wywołania wojny domowej.

Komponent techniczny

Równolegle z atakiem psychologicznym, SIA zakłada przeprowadzenie skoordynowanych cyberataków na infrastrukturę krytyczną przeciwnika. Celem nie jest tymczasowe zakłócenie działania systemów, ale wywołanie długotrwałych i rozległych zniszczeń w:

- Systemach energetycznych

- Infrastrukturze komunikacyjnej

- Systemach bankowych i finansowych

- Sieciach rządowych i wojskowych

Model targetowania

Raport Recorded Future ujawnia, że Rosja wykorzystuje antropomorficzny model targetowania, pochodzący jeszcze z czasów sowieckich. Model ten dzieli cele ataku na cztery kategorie:

- "Mózg i jego zastępcy" (przywództwo narodowe i lokalne)

- "System nerwowy" (komunikacja narodowa)

- "Serce i układ krwionośny" (infrastruktura energetyczna)

- "Zęby" (zdolności nuklearne)

Strategia "eskalacji dla deeskalacji"

Kluczowym elementem koncepcji SIA jest jej rola w rosyjskiej strategii "eskalacji dla deeskalacji". Recorded Future podkreśla, że celem nie jest totalne zniszczenie przeciwnika, ale zmuszenie go do negocjacji na warunkach Moskwy poprzez:

- Wywołanie kryzysu przekraczającego próg tolerancji przeciwnika

- Zademonstrowanie możliwości zadania jeszcze większych strat

- Zaoferowanie deeskalacji w zamian za ustępstwa polityczne

Potencjalne scenariusze użycia

Raport Recorded Future przedstawia hipotetyczny scenariusz użycia SIA w konflikcie z NATO:

Atak psychologiczny:

- Masowe operacje wpływu wykorzystujące podziały społeczne

- Wykorzystanie MUAI (malicious use of artificial intelligence) do tworzenia fałszywych komunikatów kryzysowych

- Sianie paniki poprzez dezinformację o atakach nuklearnych

- Podważanie zaufania do instytucji finansowych i państwowych

Atak techniczny:

- Paraliż systemów komunikacyjnych (telefonia, internet, radio)

- Zakłócenie dostaw energii

- Blokada systemów bankowych

- Dezorganizacja łańcuchów dostaw

Wnioski dla bezpieczeństwa międzynarodowego

Jak podkreślają analitycy Recorded Future, rosyjski strategiczny atak informacyjny stanowi wyzwanie bezprecedensowe w swojej skali i kompleksowości. Łączy on tradycyjne metody wpływu z nowoczesnymi technikami cyfrowymi, wykorzystując jednocześnie potencjał świata przestępczego do realizacji celów państwowych.

Skuteczna obrona wymaga działań w kilku kluczowych obszarach:

Zrozumienie zagrożenia

- Pełne rozpoznanie spektrum rosyjskich możliwości, od cyberataków po manipulację społeczną

- Świadomość istnienia "Dark Covenant" i jego implikacji dla bezpieczeństwa międzynarodowego

- Zakorzenienie strategii obronnych w głębokim zrozumieniu rosyjskiej doktryny

Rozwój zdolności obronnych

- Budowanie redundancji w kluczowych systemach infrastruktury krytycznej

- Rozwijanie technologii wykrywania i przeciwdziałania MUAI (złośliwemu wykorzystaniu sztucznej inteligencji)

- Tworzenie kompleksowych strategii obrony uwzględniających zarówno aspekty techniczne, jak i psychologiczne

Współpraca międzynarodowa

- Koordynacja działań w zakresie wykrywania i przeciwdziałania atakom

- Wymiana informacji o zagrożeniach między partnerami

- Budowanie wspólnego potencjału obronnego w ramach sojuszy

Kluczowe jest zrozumienie, że skuteczna obrona przed SIA wymaga holistycznego podejścia łączącego tradycyjne środki cyberbezpieczeństwa z nowoczesnymi metodami przeciwdziałania operacjom wpływu i manipulacji społecznej.

Gdy rzeczywistość przypomina thriller szpiegowski

Przygotowując ten artykuł, wielokrotnie łapałem się na tym, że czytam kolejne źródła i raporty z wypiekami na twarzy, jakbym zagłębiał się w najlepszy thriller szpiegowski. Z tą różnicą, że to nie fikcja literacka, a brutalna rzeczywistość współczesnego świata. Nigdy wcześniej sponsorowane przez państwo grupy zagrożeń ("state-sponsored threat actors") nie były dla mnie tak namacalne i jasne jak teraz, gdy śledziłem rozwój rosyjskiego strategicznego ataku informacyjnego.

Każdy fake news na moim feedzie, każdy wątpliwy deepfake czy podejrzana narracja w mediach społecznościowych nabierają zupełnie nowego znaczenia, gdy rozumie się szerszy kontekst - to nie są przypadkowe działania czy chaotyczna dezinformacja. To precyzyjnie orkiestrowane elementy większej całości, gdzie świat cyberprzestępczy splata się z aparatem państwowym w ramach "Dark Covenant", a tradycyjne operacje wpływu łączą się z najnowszymi zdobyczami technologii.

Ta analiza była dla mnie prawdziwą wyprawą badawczą - od technicznych szczegółów cyberataków, przez skomplikowane doktryny wojskowe, aż po psychologię masowej manipulacji. Niezliczona ilość wątków i źródeł układa się w opowieść tak fascynującą, że trudno uwierzyć, że jest prawdziwa. A jednak - jak to często bywa - najlepsze historie pisze samo życie.

Mam nadzieję, że i dla Was ta podróż przez meandry rosyjskiego SIA była równie fascynująca. Zachęcam do sięgnięcia po pełne wersje raportów Recorded Future i innych źródeł. To lektura, która nie tylko poszerza horyzonty, ale też zmienia sposób, w jaki patrzymy na współczesne zagrożenia w cyberprzestrzeni i poza nią.

Member discussion