Pwn2Own Ireland 2024: ponad milion dolarów za wykrycie 70 luk bezpieczeństwa

W dniach 22-25 października 2024 roku odbył się pierwszy w historii konkurs Pwn2Own w Irlandii. Wydarzenie zakończyło się spektakularnym sukcesem - eksperci cyberbezpieczeństwa wykryli ponad 70 unikalnych podatności typu zero-day w najpopularniejszych urządzeniach, zdobywając nagrody o łącznej wartości 1 066 625 dolarów.

Kategorie i cele ataków

Konkurs obejmował siedem głównych kategorii urządzeń:

- Sieciowe systemy przechowywania danych (NAS)

- Systemy monitoringu i kamery

- Drukarki

- Głośniki inteligentne

- Telefony komórkowe

- Huby automatyki domowej

- Sieci SOHO (Small Office/Home Office)

Szczególnie interesująca okazała się kategoria SOHO SMASHUP, w której uczestnicy musieli przeprowadzić złożone ataki łańcuchowe, przejmując kontrolę nad kilkoma urządzeniami jednocześnie.

Dzień po dniu: Przebieg konkursu

Dzień pierwszy (22 października)

Liczba prób: 12 Udane exploity: 8, ciekawe osiągnięcia:

- Viettel Cyber Security exploitował kamerę Lorex 2K WiFi (nagroda: $30,000)

- Sina Kheirkhah przeprowadził imponujący atak SOHO SMASHUP z użyciem 9 podatności (nagroda: $100,000)

- Jack Dates przejął kontrolę nad głośnikiem Sonos Era 300 (nagroda: $60,000)

- Zespół Neodyme wyexploitował drukarkę HP Color LaserJet Pro MFP 3301fdw (Nagroda: $20,000)

Dzień drugi (23 października)

Liczba prób: 15 Udane exploity: 9, ciekawe osiągnięcia:

- Ken Gannon zhakował Samsunga Galaxy S24 wykorzystując 5 podatności i instalując aplikację która dawała mu shella (nagroda: $50,000)

- Team Neodyme przeprowadził skuteczny atak w SOHO Smashup z użyciem 4 luk (nagroda: $21,875)

- NiNi z DEVCORE przejął kontrolę nad hubem AeoTec (nagroda: $40,000)

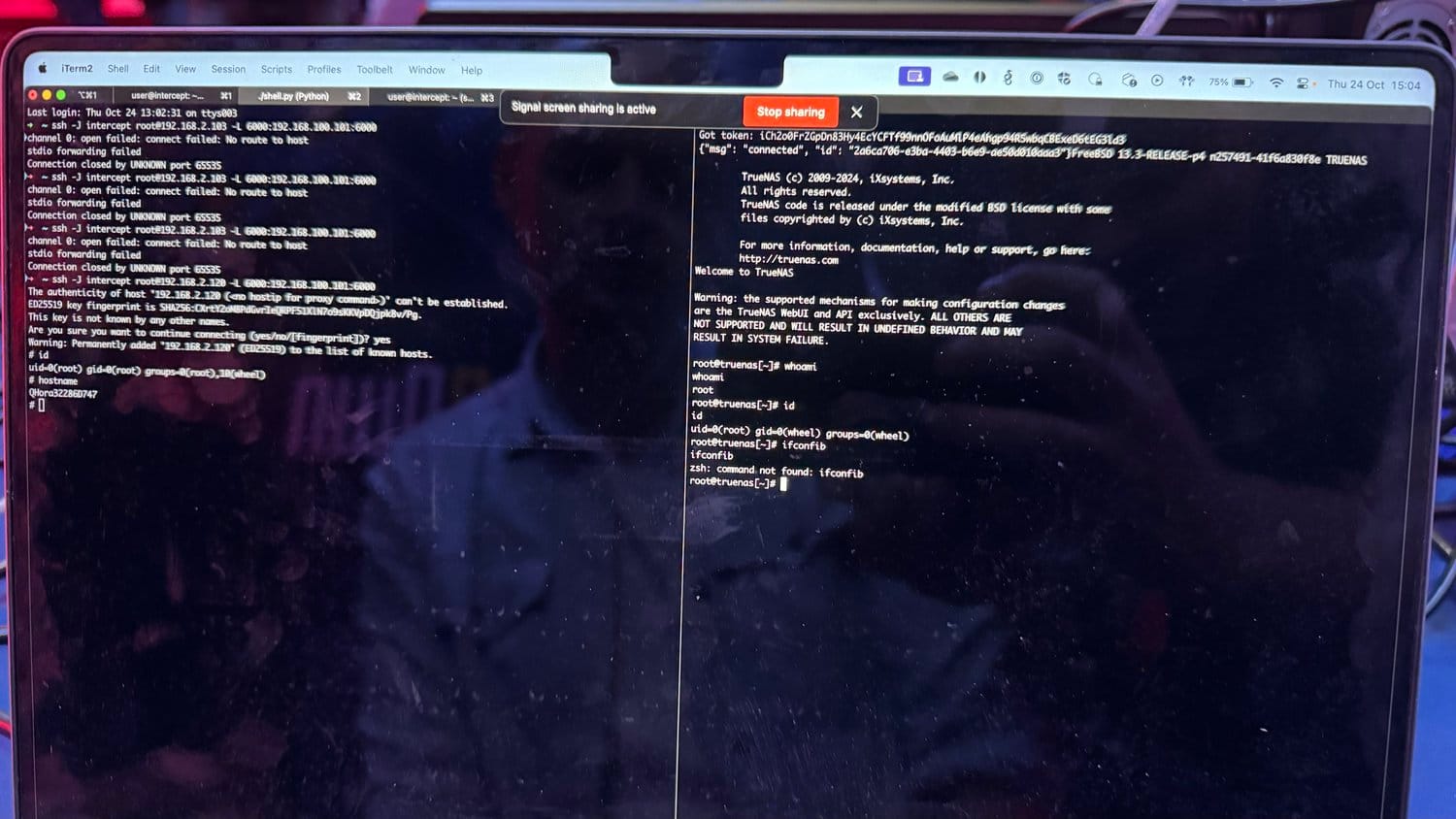

Dzień trzeci (24 października)

Liczba prób: 10 Udane exploity: 8, ciekawe osiągnięcia:

- Computest Sector 7 wykorzystał 4 podatności w ataku SOHO SMASHUP (nagroda: $25,000)

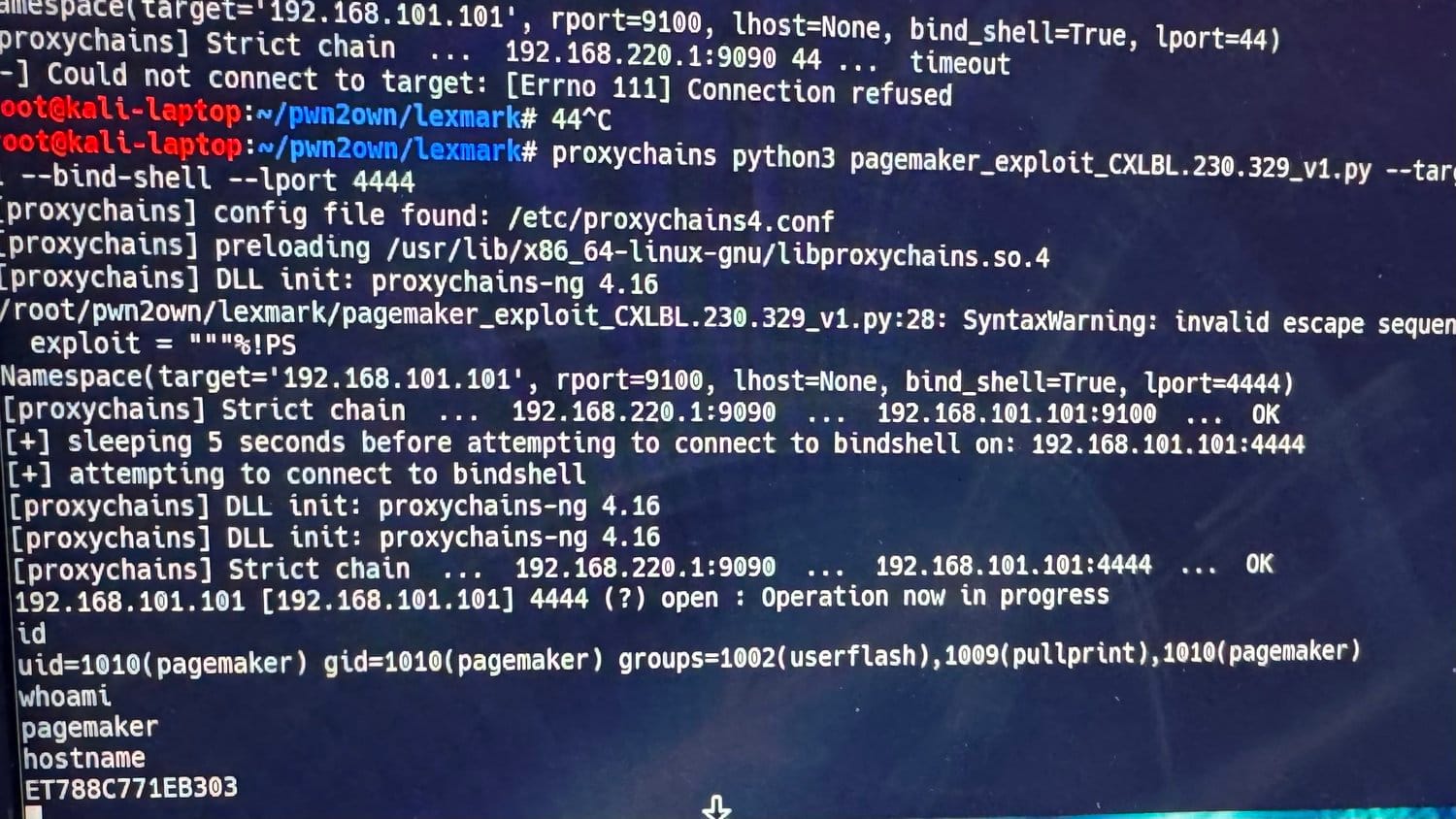

- PHP Hooligans skompromitował system QNAP i drukarkę Lexmark (nagroda: $25,000)

- DEVCORE Research Team przejął kontrolę nad Synology BeeStation (nagroda: $20,000)

Dzień czwarty (25 października)

Liczba prób: 4 Udane exploity: 3, ciekawe osiągnięcia:

- Team Cluck przeprowadził atak SOHO SMASHUP z użyciem 6 podatności (nagroda: $23,000)

- PHP Hooligans zademonstrował kreatywny exploit drukarki Lexmark, odtwarzając na niej melodię (szczegóły poniżej) (nagroda: $10,000)

- Team Smoking Barrels i Viettel Cyber Security exploitowali TrueNAS Mini X (nagrody po $20,000)

Końcowe statystyki

- Łączna pula nagród: $1,066,625

- Liczba wykrytych podatności: ponad 70

- Zwycięzca Master of Pwn: Viettel Cyber Security (33 punkty)

- Nagroda dla zwycięzcy: $205,000

Szybka reakcja producentów na wykryte podatności

Szczególną uwagę zwraca błyskawiczna reakcja producentów sprzętu NAS. Synology i QNAP, dwaj czołowi producenci rozwiązań do przechowywania danych, wydali patche w rekordowym tempie:

- Synology wypuściło aktualizacje w ciągu 48 godzin od demonstracji podatności

- QNAP załatał dwie krytyczne podatności w ciągu tygodnia

- Pozostali producenci mają standardowo 90 dni na wydanie poprawek

Kluczowe aktualizacje Synology: RISK:STATION zagraża milionom urządzeń

Szczególną uwagę podczas Pwn2Own Ireland 2024 zwróciła krytyczna podatność w aplikacji fotograficznej Synology, odkryta w zaledwie dwie godziny przez holenderskiego badacza Ricka de Jagera z zespołu Midnight Blue. Podatność, oznaczona jako CVE-2024-10443 i nazwana RISK:STATION, okazała się wyjątkowo niebezpieczna z kilku powodów.

Charakterystyka podatności

RISK:STATION to podatność typu zero-click, co oznacza, że do jej wykorzystania nie jest wymagana żadna interakcja ze strony użytkownika. Co więcej, dotyczy ona aplikacji instalowanej domyślnie na urządzeniach NAS Synology, a szczególnie:

- BeePhotos dla BeeStation OS 1.1 (zaktualizowano do 1.1.0-10053)

- BeePhotos dla BeeStation OS 1.0 (zaktualizowano do 1.0.2-10026)

- Synology Photos 1.7 dla DSM 7.2 (zaktualizowano do 1.7.0-0795)

- Synology Photos 1.6 dla DSM 7.2 (zaktualizowano do 1.6.2-0720)

Skala zagrożenia

Badania przeprowadzone przez zespół Midnight Blue ujawniły, że:

- Setki tysięcy urządzeń Synology NAS jest bezpośrednio połączonych z internetem

- Miliony kolejnych urządzeń są potencjalnie zagrożone przez usługę QuickConnect

- Podatność nie wymaga uwierzytelnienia do exploitacji

- Atakujący może uzyskać dostęp root do urządzenia

Mechanizm działania

Co szczególnie niepokojące, podatność może być wykorzystana na dwa sposoby:

- Poprzez bezpośredni dostęp do urządzenia podłączonego do internetu

- Przez usługę QuickConnect Synology, która umożliwia zdalny dostęp do NAS

Część aplikacji zawierająca lukę nie wymaga żadnego uwierzytelnienia, co sprawia, że atakujący może wykorzystać podatność bezpośrednio przez internet, bez potrzeby obchodzenia jakichkolwiek zabezpieczeń dostępu.

Potencjalne konsekwencje

Skuteczny atak może prowadzić do:

- Kradzieży danych osobistych i korporacyjnych

- Instalacji backdoorów

- Zaszyfrowania systemu przez ransomware

- Włączenia zainfekowanego urządzenia do botnetu

Reakcja producenta

Synology zareagowało wyjątkowo szybko:

- Wydano patche w ciągu 48 godzin od zgłoszenia

- Opublikowano dwa biuletyny bezpieczeństwa (25 października)

- Oznaczono podatność jako "krytyczną"

Jednak system aktualizacji ma pewne ograniczenia:

- Brak automatycznych aktualizacji w urządzeniach Synology NAS

- Niejasna liczba użytkowników świadomych istnienia patcha

- Publikacja patcha może ułatwić cyberprzestępcom identyfikację podatności

Kluczowe aktualizacje QNAP

QNAP naprawił:

- Podatność SQL Injection (CVE-2024-50387) w usłudze SMB

- Podatność Command Injection (CVE-2024-50388) w HBS 3 Hybrid Backup Sync

Za kulisami bezpieczeństwa IoT: czego naprawdę nauczył nas Pwn2Own Ireland 2024

Odkrycia zespołu Midnight Blue rzucają niepokojące światło na stan zabezpieczeń infrastruktury krytycznej - niezabezpieczone urządzenia Synology znaleziono w sieciach departamentów policji w USA i Europie, u wykonawców infrastruktury krytycznej w Korei Południowej oraz w strategicznych firmach we Włoszech i Kanadzie.

Szybkość reakcji niektórych producentów jest godna pochwały - Synology wydało patche w 48 godzin, QNAP w ciągu tygodnia. Jednak same podatności, które wymagały łatania, budzą pytania. Hardcodowane klucze kryptograficzne, niezabezpieczone kanały komunikacji czy podstawowe błędy typu SQL injection to nie są wyrafinowane luki - to fundamentalne niedociągnięcia w projektowaniu zabezpieczeń.

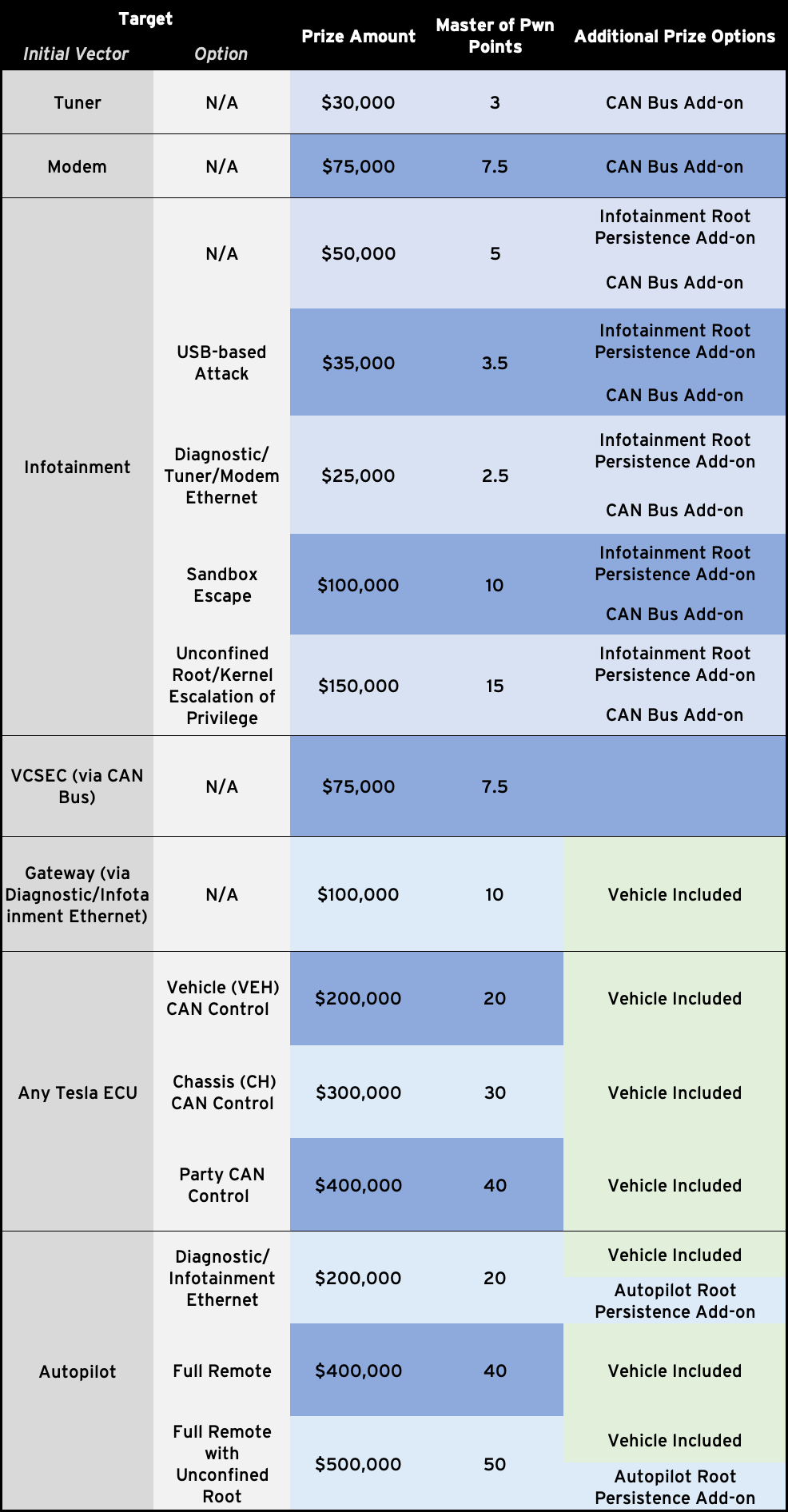

Kolejna edycja konkursu Pwn2Own w wersji Automotive odbędzie się w dniach 22-24 stycznia 2025 roku w Tokio.

Tym razem eksperci skupią się na bezpieczeństwie branży motoryzacyjnej, a uczestnicy będą mogli rywalizować w czterech kategoriach:

- Tesla

- Systemy multimedialne (IVI)

- Ładowarki samochodów elektrycznych

- Systemy operacyjne

Patrząc na program edycji Pwn2Own Automotive w Tokio, która skupi się na bezpieczeństwie motoryzacyjnym, warto zadać sobie pytanie: czy tego typu konkursy to dobrodziejstwo czy przekleństwo? Z jednej strony pozwalają wykryć i załatać krytyczne podatności, zanim wykorzystają je (masowo) cyberprzestępcy. Z drugiej - ujawniają słabości w systemach, od których dosłownie zależy ludzkie życie. Bo o ile utrata danych z NAS-a może być bolesna finansowo, o tyle przejęcie kontroli nad samochodem może mieć znacznie poważniejsze konsekwencje. Zobaczymy!

Member discussion