🎣 pFisher Catch #1

Za oknem typowa październikowa szaruga, a w internecie szaruga jeszcze gorsza - głównie nasze dane lecą w każdą stronę bez żadnej kontroli. Obserwuję, jak ludzie robią sobie selfie z najnowszymi iPhone'ami, nie wiedząc, że każde dotknięcie ekranu generuje profil psychologiczny sprzedawany następnego dnia brokerom danych.

Ten tydzień przyniósł kilka "highlights" z naszego cyfrowego szamba. Chińczycy przez rok siedzieli w systemach F5 jak u siebie w domu, nastolatki zarabiają na szpiegostwie za grosze przez Telegram, a aplikacje AI do intymnych rozmów wystawiły 43 miliony prywatnych wiadomości na widok publiczny. Do tego Telegram od lat systematycznie kłamie o współpracy z władzami, podczas gdy na całym świecie politycy nagle dostali ten sam playbook o "weryfikacji wieku".

Ach, i oczywiście ktoś pod moim postem napisał, że metadane to "tylko reklamy, nawet lepiej jak są dopasowane". Michael Hayden z NSA pewnie przewraca się w grobie... choć jeszcze żyje.

Zapraszam na kolejną porcję rzeczywistości, której wolielibyście nie znać.

🎯 "Zabijamy ludzi na podstawie metadanych" - a Ty się cieszysz z "lepszych reklam"

"Zabijamy ludzi na podstawie metadanych" - powiedział były dyrektor NSA Michael Hayden w 2014 roku, a pod moim ostatnim postem ktoś napisał: "Co tam metadane, tylko reklamy, nawet lepiej jak są dopasowane" 💀

Naprawdę nie rozumiemy, o co tu chodzi?

Stanford przeprowadził eksperyment - 500 ochotników, aplikacja zbierająca TYLKO metadane telefoniczne. Wykryli ciążę, choroby serca, romanse, zakup broni - bez podsłuchiwania.

A teraz pomyślcie: jeszcze więcej zbiera Facebook, Google, Amazon. Ale nie po to, żeby wam pokazać lepsze reklamy. To tylko produkt uboczny.

Zobaczcie kilka nieoczywistych korelacji:

Facebook wie, że masz romans na podstawie czasu reakcji. Jednej osobie odpowiadasz w 30 sekund, reszcie w 15 minut. Tej jednej piszesz zawsze gdy nie jesteś w domu (GPS to potwierdza). Jej postów nie lajkujesz, ale profil odwiedzasz 8 razy dziennie. Meta wie.

Google Maps wie, że masz chorobę przewlekłą. Szpital 2 razy w miesiącu, zawsze w te same dni, przez pół roku. Twoja firma ubezpieczeniowa kupi te dane.

TikTok wie, że jesteś w toksycznym związku. Oglądasz filmy o "red flags" i zatrzymujesz przed końcem. Scrollujesz content o rozwodach o 2 w nocy. Zapisujesz filmy o "jak odejść", ale nigdy do nich nie wracasz.

LinkedIn wie, że zostaniesz zwolniony 3 tygodnie przed tobą. Koledzy z firmy przestali reagować na twoje posty (widzieli memo). Zacząłeś komentować u ludzi spoza firmy. Zaktualizowałeś zdjęcie profilowe. LinkedIn sprzeda tę informację rekruterom.

Spotify wie, że rozstałeś się. Playlista zmieniła się z "happy pop" na "sad indie" w 48 godzin. Słuchasz tych samych 5 piosenek. Przestałeś słuchać muzyki w miejscach, gdzie byłeś z partnerem (GPS + Spotify = korelacja).

Revolut wie, że masz kłopoty finansowe 2 miesiące przed tobą. Płatności w restauracjach spadły o 60%, zakupy przeszły z Żabki do Biedronki, anulowałeś subskrypcje. Twoja zdolność kredytowa właśnie spadła.

I tu jest kluczowe pytanie: kto kupuje te dane?

Peter Thiel założył Palantir - firmę łączącą wszystkie te metadane dla CIA, FBI, NSA, ICE. Te same dane, które zbiera Meta "dla lepszych reklam", Palantir analizuje dla rządów.

Różnica między "spersonalizowaną reklamą" a "inwigilacją rządową"? Tylko nazwa klienta w fakturze.

Na podstawie "tylko metadanych": twój pracodawca może cię zwolnić, bank obniża zdolność kredytową, rząd umieszcza cię na liście podejrzanych, ubezpieczyciel podnosi składkę.

Zero podsłuchanych rozmów. Zero przeczytanych wiadomości. Tylko "kto, kiedy, gdzie, jak długo, jak często".

A te "lepiej dopasowane reklamy"? To tylko najbardziej niewinny produkt uboczny systemu zbudowanego do czegoś znacznie bardziej poważnego.

Hayden wiedział co mówi (rok po wycieku Snowdena). Nadal myślicie, że "to tylko metadane"? 🤔

🎯 Klucze do całego internetu w rękach chińskich hakerów - F5 BIG-IP zhakowane przez 393 dni

Czytaliście o tym wielokrotnie w ostatnich dniach, ale prawdopodobnie nie przeczytaliście, co to dla was oznacza. Chińscy hakerzy przez 393 dni siedzieli w systemach F5 jak u siebie w domu. Nie po to, żeby ukraść jakieś dokumenty firmowe. Po to, żeby mieć klucze do internetu, tak, całego internetu.

F5 BIG-IP to nie jest kolejny serwer. To urządzenie za 30k+ USD, które stoi między wami a internetem w praktycznie każdej dużej firmie. Gdy odwiedzacie stronę banku, F5 rozszyfruje ten ruch, przetworzy go, a potem może go ponownie zaszyfrować przed wysłaniem dalej.

Teraz grupa UNC5221 (znana też jako Velvet Ant) ma kod tego systemu plus listę luk, które jeszcze nikt publicznie nie zna.

Kto tego używa? Praktycznie każdy, kogo znacie:

Yahoo, PayPal, Expedia, HSBC, TD Bank, DBS, Vodafone, Telstra, Rogers, HCL... itd itd kiedy logujecie się do tych i innych serwisów, wasz ruch prawdopodobnie przechodzi przez F5

To nie są jakieś niszowe firmy. To fundament codziennego internetu. wcześniej Velvet Ant przez 3 lata używał skompromitowanych appliance'ów F5 BIG-IP jako wewnętrznego punktu C&C w jednej organizacji, kradnąc dane bez wykrycia. Do tej pory musieli czekać na publiczne luki. Teraz stworzą własne.

Skala problemu... Gdy ktoś kontroluje F5 w waszej sieci, teoretycznie może podglądać cały ruch przechodzący przez urządzenie. A że F5 często rozszyfruje HTTPS żeby go przeanalizować - atakujący może mieć dostęp do danych, które powinny być chronione.

Teraz F5 ściga się z czasem i w panice wydał łaty na ponad 45 luk w tym kwartale, podczas gdy w poprzednim było ich "tylko: 6. Próbują załatać ukradzioną wiedzę, zanim hakerzy zdążą ją wykorzystać.

Ale pytanie brzmi: ile czasu mają/mieli? Analizowanie kodu to nie jest magia - to kwestia miesięcy, nie lat. A może już jest "po Malborku"?

Brrrrrrrrrrrrrr goes the license activation site.

Ale są i dobre strony... w wielu firmach nagle budżet na update się pojawi, więc nie zdziwiłbym się, gdyby akcje F5 poszły tak naprawdę w górę. Nic tak nie motywuje do wydatków na bezpieczeństwo jak perspektywa, że chińscy hakerzy siedzą w twoich systemach od roku.

Każdy administrator F5 na świecie teraz prawdopodobnie pije już czwartą kawę i zastanawia się: "Od kiedy oni u mnie siedzą? Co widzieli? Co ukradli?"

To nie jest sytuacja "może nas zaatakują". To sytuacja "może już od roku siedzą w naszej sieci, a my nie mamy pojęcia".

Będzie się działo! Stay tuned!

🎯 43 miliony intymnych wiadomości z AI towarzyszkami wyciekło - bo developer zapomniał o haśle

Dziewczyna z internetu - fajna była, taka dostępna, w 100 procentach mi odpowiadała i była taka otwarta... Za bardzo otwarta. Powiedziała o mnie wszystko i wszystkim.

Chattee Chat i GiMe Chat - dwie aplikacje z AI "towarzyszkami" - właśnie wystawiły 43 miliony intymnych wiadomości od ponad 400 000 użytkowników na widok publiczny. Plus 600 000 zdjęć i filmów. Wszystko publicznie dostępne, bez żadnego zabezpieczenia 💀

Nie, to nie był jakiś zaawansowany atak hakerski. To była zwykła, przerażająca niedbałość. Kafka Broker (system do przesyłania danych w czasie rzeczywistym) stał sobie w internecie... bez hasła, bez kontroli dostępu, bez niczego.

Ufamy aplikacjom. Czasem za bardzo.

Bo polityka prywatności brzmiała pięknie: "Twoje dane osobowe są dla nas najważniejsze. Traktujemy je z najwyższą ostrożnością". A w praktyce? Developer Imagime Interactive Limited z Hong Kongu zostawił wszystko bez zabezpieczeń.

Chattee miała 300 000+ pobrań, głównie w USA. A ludzie... byli bardzo zaangażowani. Średnio każdy użytkownik wysłał 107 wiadomości do swojego AI towarzysza.

I tu robi się naprawdę nieswojo.

Wyciekły nie tylko wiadomości, ale też:

- Adresy IP użytkowników

- Unikalne identyfikatory urządzeń

- Zdjęcia i filmy wysyłane przez użytkowników

- Treści generowane przez AI (w większości NSFW)

- Logi zakupów w aplikacji

Logi zakupów? Tak. Niektórzy użytkownicy wydali na swoje AI dziewczyny nawet 18 000 dolarów. To nie literówka. Developer zarobił na obu aplikacjach łącznie ponad milion dolarów.

Zabezpieczenie Kafka Broker to nie jest rocket science. To nie są ogromne koszty.

Ale po co? Przecież działa. Aż wycieknie.

Cybernews odkrył wyciek 28 sierpnia 2025. Zgłosili go developerowi 5 września. Poinformowali CERT 15 września. Wyciek zamknięto... 19 września. Czyli przez conajmniej 22 dni od zgłoszenia dane wisiały w sieci.

A czy ktoś wcześniej je znalazł? Tego nie wiemy. Serwer był już zindeksowany przez główne wyszukiwarki IoT.

To nie pierwsza aplikacja AI companion z wyciekiem. To nie ostatni Kafka Broker/ElasticSearch bez zabezpieczeń. Brazylijski Unimed, aplikacja kontroli rodzicielskiej KidSecurity, zaufany plugin Shopify...

A użytkownicy? Może ktoś powie "sami sobie winni, po co tam się rejestrować". Ale czy naprawdę?

Ludzie zaufali aplikacji.

Te rozmowy z AI nie były "tylko chatbotem". Dla wielu osób to było miejsce na wyrażenie rzeczy, których nie powiedzieliby nikomu innemu. Fantazji. Pragnień. Myśli.

I teraz to wszystko może być użyte do: sextortion, szantażu, targetowanych ataków, niszczenia reputacji

Choć wyciek nie zawierał bezpośrednio nazwisk czy emaili, to adresy IP i identyfikatory urządzeń można połączyć z danymi z innych wycieków.

Kiedy i ile osób już te dane widziało zanim firma się zorientowała?

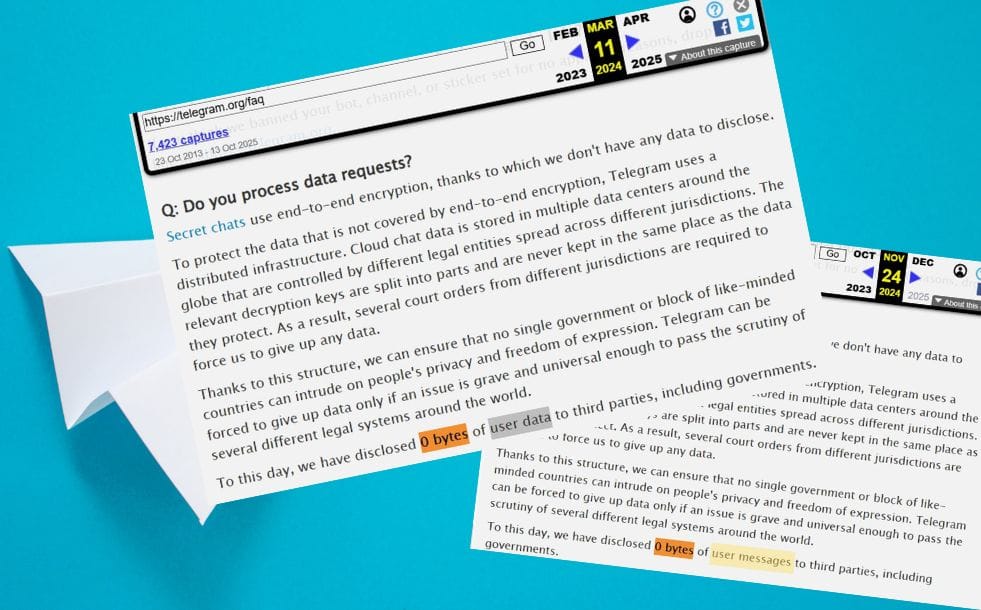

🎯 Telegram systematycznie kłamie o współpracy z władzami - 6 lat "0 bytes disclosed" vs rzeczywistość

Telegram systematycznie kłamie o współpracy z władzami. Pavel Durov mówi: "would never allow any government to access Telegram's data". Ale gdy spojrzeć na dokumenty sądowe, transparency reports i timeline zmian w polityce prywatności - historia wygląda zupełnie inaczej.

W FAQ od 2016 do 2024 roku było napisane: "To this day, we have disclosed 0 bytes of USER DATA to third parties, including governments." Równolegle, w Privacy Policy od 2018 do 2024, przy sekcji o współpracy z władzami było: "So far, this has never happened." I nagle BANG!

Durov, 2.10.2024:

"This disclosure of data from criminal users has been happening since 2018."

Przez 6 lat publicznie zapewniali, że nie przekazali ani bajta danych.

Faktycznie robili to regularnie od 2018 roku.

Indie 2022 - Sąd nakazał TG ujawnienie metadanych adminów kanałów łamiących copyright. TG próbował argumentować przed sądem, że ujawnienie "naruszyłoby politykę prywatności". Sąd nakazał przekazanie. Telegram przekazał, ale publicznie twierdzi: "We can't confirm that any private data has been shared". Sąd potwierdził dostarczenie danych.

Dane z transparency reports TG za pierwsze 9 miesięcy 2024:

🇺🇸 USA: 14 spełnionych requestów (108 userów)

🇧🇷 Brazylia: 203 requesty

🇮🇳 Indie: 6992 requesty

🇪🇺 UE: 5046 requestów o metadane + 553 o usunięcie treści

To oficjalne dane. W FAQ nadal było "0 bytes disclosed".

Czy TG współpracuje z FSB? To temat na kolejny post. Ale zostawię was z tą wypowiedzią. W marcu 2022 Oleg Matveychev (wiceprzewodniczący Komisji Dumy) powiedział publicznie: "Durov znalazł kompromis z FSB. Zapytania w ramach działań operacyjnych są przekazywane, jeśli terroryści lub ktoś jest pod kontrolą. TG zainstalował sprzęt, aby była możliwość obserwowania wszystkich niebezpiecznych podmiotów."

Durov później nazwał Matveyeva "klaunem".

Dlaczego Signal jest zablokowany w Rosji od lat, a Telegram nie? I dlaczego rosyjscy działacze opozycji, odkrywają że FSB miało dostęp do ich wiadomości z TG - bez fizycznego dostępu do ich urządzeń?

We wrześniu 2024, dokładnie po aresztowaniu Durova we Francji i zmianie polityki prywatności, transparency bot TG nagle przestał działać z komunikatem "under maintenance".

Pod koniec września zmienił status na "we are updating this bot". Wrócił do działania dopiero gdy media - nagłośniły sprawę systematycznego przekazywania danych władzom. Przypadek!

W TG wszystkie normalne czaty NIE są szyfrowane end-to-end. Dane są przechowywane na serwerach TG w formie, do której firma ma dostęp.

Secret chats (jedyne z prawdziwym E2EE) są opcjonalne i praktycznie mało kto ich używa.

Gdyby Durov rzeczywiście dbał o prywatność, zrobiłby E2EE domyślnym.

Zastanawiam się, czy użytkownicy TG wiedzą, że każda ich wiadomość (poza secret chats) jest dostępna dla firmy - i przez to potencjalnie dla władz, które wystąpią z "legalnym" wnioskiem?

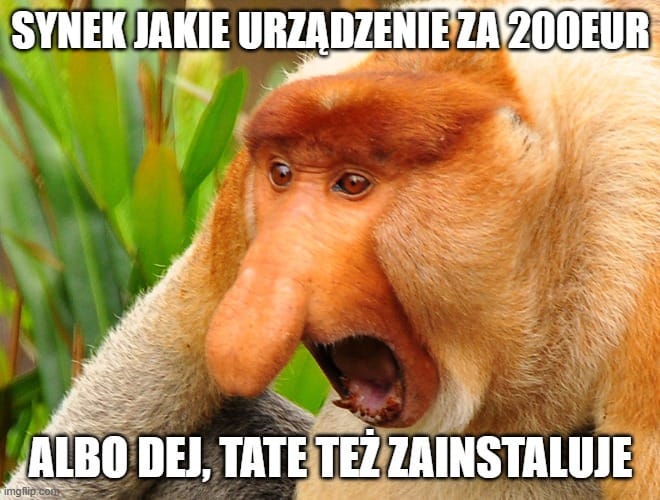

🎯 Nastolatki jako jednorazowi agenci rosyjskiego wywiadu - Wi-Fi sniffery za 200 EUR w BTC

Sprawa dla Nosacza: Pani redaktor kazali mi zainstalować urządzenie do monitorowania pogody za 200 EUR w BTC. A teraz mówią, że szpieguję dla Rosji... 🤦♂️

Brzmi absurdalnie? Holenderska prokuratura właśnie aresztowała dwóch 17-latków, którzy stawiali Wi-Fi sniffery przy Europolu i ambasadzie Kanady w Hadze. Jeden z nich to dzieciak, który "śpi jeszcze z pluszakiem w łóżku", gra w hokeja i dorabia w supermarkecie. O 16:30, gdy odrabiał lekcje, wtargnęło 8 ludzi w kominiarkach z drzwiami.

Jego ojciec opisuje rodzinę: „Wychowujemy dzieci, żeby unikały narkotyków i papierosów. Ale nikt nie przygotowuje ich na to, że ktoś przez Telegram zaoferuje 200 EUR za postawienie dziwnego urządzenia w centrum miasta."

- Rio 2016 - elitarna ekipa GRU hakuje WADA, wyciekają dane sportowców.

- Haga 2018 - czterech oficerów GRU z antenami WiFi w Citroënie, €40k gotówki i... paragonami z moskiewskich taksówek 😂.

- Holenderski kontrwywiad ich aresztował. Dowódcę ekipy GRU później awansowało na szefa Unit 74455 - tych samych ludzi, którzy wypuścili NotPetya.

- Haga 2025 - zamiast oficerów z €40k, mamy dwóch nastolatków z WiFi snifferem za 200 eur. Rekrutacja przez Telegram. Płatność w krypto. Jeśli wpadną? "To nie my, to jakieś dzieci za pieniądze."

Nearest Neighbor Attack - jak to działa:

Volexity opisało w 2024 metodę APT28. Nie hakują bezpośrednio celu. Hakują organizację po sąsiadku. Potem kolejną. I jeszcze kolejną:

- Organizacja C → zhakowana, attacker łączy się do WiFi Organizacji B

- Organizacja B → zhakowana, znajdują komputer z WiFi i kablem, łączą się do WiFi Organizacji A

- Organizacja A → cel, kradzież danych

Dlaczego ta metoda się nie powtórzyła?

Za droga (hackujesz 2-3 organizacje), za ryzykowna (logi WiFi, adresy MAC, monitoring), za mało skalowalna (trzeba znaleźć odpowiedni system w odpowiednim miejscu).

Rozwiązanie? Wynająć nastolatków za grosze.

Wiem co myślicie: "Kolejny convenient leak, żeby uzasadnić Chat Control i masową inwigilację komunikatorów."

I macie rację być podejrzliwymi - timing jest idealny dla polityków forsujących Chat Control. Ale problem w tym, że to nie jest leak medialny. To są realne aresztowania, potwierdzone przez holenderską prokuraturę.

Niemcy już wcześniej ostrzegali o "disposable agents" - jednorazowych agentach opłacanych za drobne akty sabotażu. I prowadzą kampanię na TikToku: "Word geen wegwerpagent" - Nie bądź jednorazowym agentem. Za kilkaset euro nie warto ryzykować lat więzienia.

Pytanie brzmi: ile nastolatków (również w Polsce) dostało podobny "meldunek" przez Telegram w ostatnim miesiącu? "Postaw to urządzenie, zapłacimy 200 EUR w BTC". Ile się zgodziło, nie wiedząc że popełnia przestępstwo szpiegostwa?

🎯 Globalny playbook weryfikacji wieku - dlaczego wszyscy naraz dostali ten sam pomysł?

W ciągu 18 miesięcy nagle Australia, Brazylia, Kanada, EU, Indie, RPA, UK i pół stanów USA wpadło na dokładnie ten sam pomysł - weryfikacja wieku w internecie. Jakby ktoś rozdał playbook.

🇦🇺 Australia: zakaz social media dla dzieci poniżej 16 lat. Wchodzi w życie grudzień 2025.

🇧🇷 Brazylia: prezydent Lula podpisał we wrześniu "Adultization Bill". 180 dni na wdrożenie.

🇨🇦 Kanada: Protecting Young Persons from Exposure to Pornography Act.

🇪🇺 EU: Digital Services Act wymaga weryfikacji dla VLOPs. Chat Control na szczęście spadł z rowerka dopiero co, ale wróci - w innej formie.

🇮🇳 Indie: DPDPA z 2023 wymaga "verifiable parental consent". YouTube już zaczął.

🇬🇧 UK: Online Safety Act 2023.

🇺🇸 USA: Nebraska, Texas, Georgia - wszystkie z własną wersją tego samego.

Każdy kraj ma inny pretekst. Każdy mówi "chrońmy dzieci". Ale wszyscy robią to samo.

Zero-knowledge proofs? Brzmi pięknie. Ale: "EU members should trust other EU members" - czyli Ireland zaakceptuje każdą amerykańską firmę, Węgry każdego rosyjskiego scammera. A certyfikat z jednego kraju EU działa wszędzie.

Przypomina mi się kilka wycieków danych z ostatnich lat. Te same rządy i ich podwykonawcy, które nie potrafiły ochronić tych danych, teraz chcą skanować dowody osobiste każdemu.

A co z przestępcami?

Prawdziwi przestępcy po prostu użyją własnych narzędzi szyfrujących. Albo P2P. Albo Tor. Nędą dalej robić swoje. Tylko teraz będą mieć dostęp do największej bazy danych tożsamości w historii.

Weryfikacja wieku zatrzyma tylko normalnych ludzi. Tych, którzy nie wiedzą jak ominąć system. Tych, którzy zaufają "oficjalnym" rozwiązaniom.

Martwi mnie nie samo wprowadzenie weryfikacji. Martwi mnie tempo i synchronizacja.

2001 rok przyniósł "terrorist threats" - nagle cały świat dostał Patriot Act. Teraz mamy CSAM jako pretekst. I znowu - globalny ruch, te same rozwiązania, ten sam harmonogram.

Budowany jest globalny system deanonimizacji internetu. Najpierw został zcentralizowany w social mediach, a teraz do tych social mediów będziemy wymagać zalogowania przez ID.

Florida próbowała wprowadzić zakaz, sąd federalny zablokował jako niezgodny z konstytucją. Ale pozostałe stany? Pchają dalej. EU? Pcha dalej. Australia? Już podpisana ustawa.

Pytanie nie brzmi "czy weryfikacja wieku ma sens". Pytanie brzmi: dlaczego wszyscy naraz?

🕸️ Na końcu sieci

Pavel Durov: Telegram, Freedom, Censorship, Money, Power & Human Nature | Lex Fridman Podcast #482

Durov w 3-godzinnej rozmowie z Fridmanem próbuje ratować reputację po aresztowaniu we Francji. Ciekawe jak tłumaczy 6 lat kłamstw o "0 bytes disclosed" vs transparency reports pokazujące tysiące requestów spełnionych dla władz. Damage control level: expert.

DEF CON 33 - Stories from a Tor dev - Roger 'arma' Dingledine

Roger opowiada war stories z prowadzenia globalnej sieci anonimizacji. Przypadkowe zablokowanie całego Azure przez Rosję? Próby przekupienia developerów Tora? Rozmowy z rządami o prywatności? To nie jest suchy tech talk - to historia o tym, jak wygląda obrona anonimowości w świecie, gdzie każdy rząd chce ją zniszczyć.

Kompletny przegląd legislacji weryfikacji wieku na całym świecie. Australia, Brazylia, Kanada, EU, Indie, RPA, UK, pół USA - wszyscy naraz w ciągu 18 miesięcy. Przypadek? Lista pokazuje, że to nie spontaniczny ruch "chrońmy dzieci", ale skoordynowana kampania budowania globalnego systemu deanonimizacji.

Michael Hayden on NSA surveillance (2014 interview) - Dla tych, którzy chcą zobaczyć pełny kontekst wypowiedzi o "zabijaniu ludzi na podstawie metadanych".

Hayden rok po wyciekach Snowdena próbuje damage control, mówiąc wprost: większa transparentność = mniejsze bezpieczeństwo. To było 10 lat temu. Dziś mamy Palantir, AI w czasie rzeczywistym i brokerów danych o których pisałem powyżej.

Kolejny tydzień w naszym pięknym, prywatnym internecie. Zastanawiam się czasem, czy w ogóle ma sens walczyć z tą machiną surveillance capitalism, czy może lepiej po prostu zaakceptować, że prywatność to koncept z XX wieku, jak telefony stacjonarne i kasety VHS.

A może po prostu kupić akcje Palantira i cieszyć się, że nasze dane przynajmniej komuś przynoszą zyski? 🤷♂️

Your friend in time

Marcin Rybak

Member discussion