Pakistańska Marynarka Wojenna celem wyrafinowanej kampanii cyberszpiegowskiej

We wrześniu 2024 roku zespół analityków BlackBerry natrafił na ślady zaawansowanej operacji cyberszpiegowskiej wymierzonej w Pakistańską Marynarkę Wojenną. To, co początkowo wyglądało jak rutynowa komunikacja wewnętrzna, okazało się być częścią precyzyjnie zaplanowanej kampanii wykorzystującej najnowsze techniki infiltracji systemów wojskowych.

Anatomia ataku

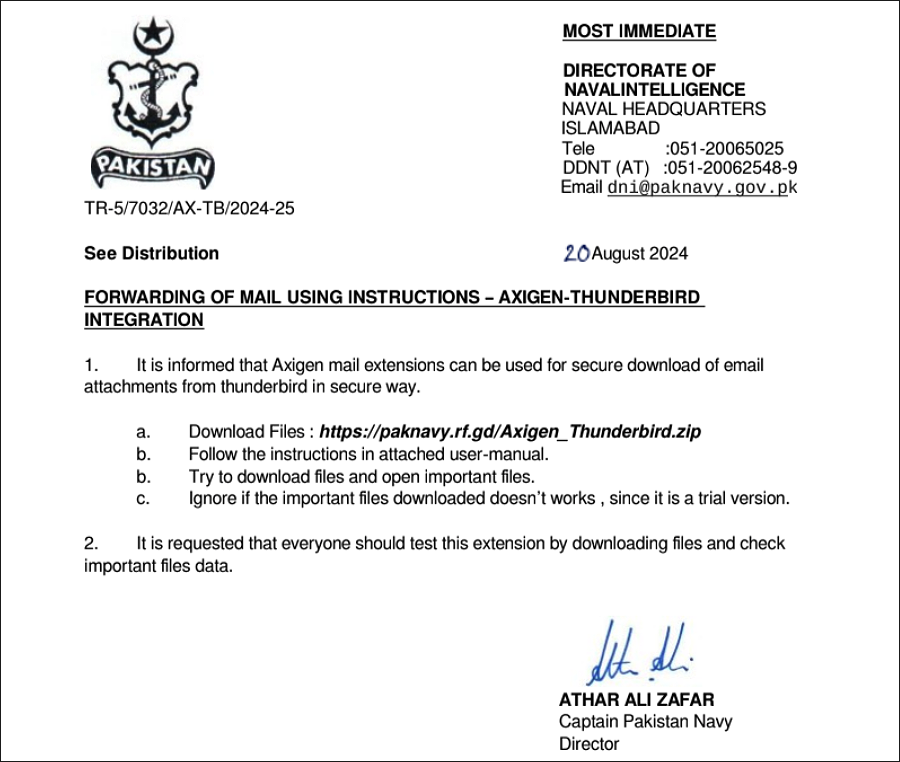

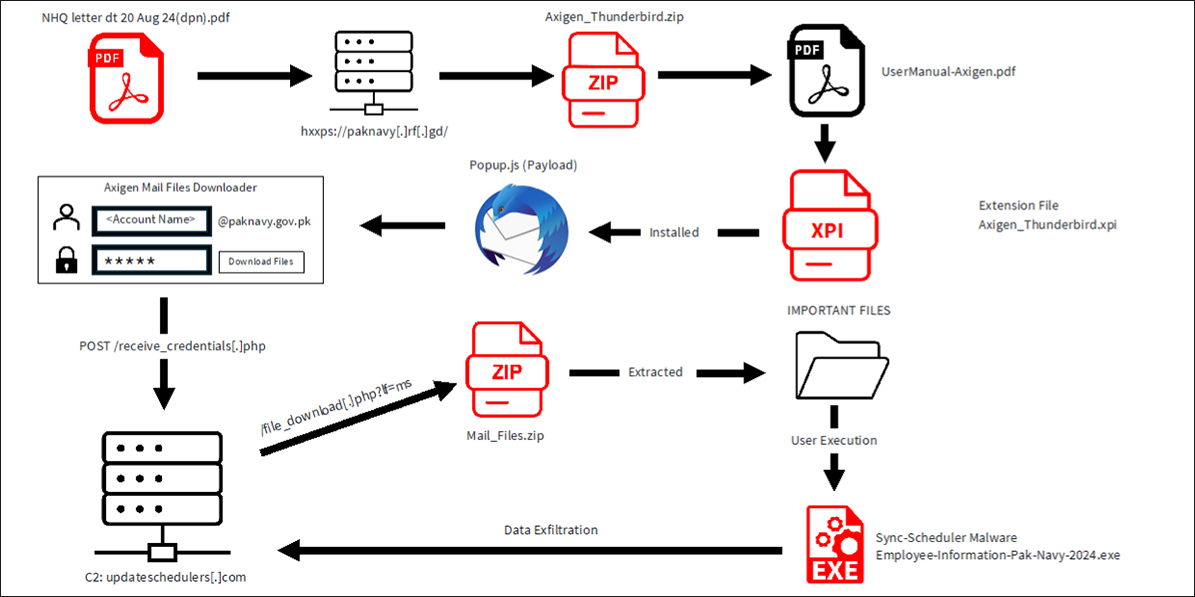

Pierwszy trop pojawił się w formie pozornie niewinnego dokumentu PDF, który naśladował wewnętrzną korespondencję IT marynarki wojennej. Dokument zawierał szczegółowe instrukcje dotyczące integracji systemu Axigen Thunderbird, używanego do bezpiecznej komunikacji e-mail.

To, co zwróciło uwagę analityków, to niezwykle wysoki poziom znajomości wewnętrznych procedur i systemów wykorzystywanych przez pakistańską marynarkę.

Atakujący wykorzystali technikę typosquattingu, tworząc domenę podobną do oficjalnej - "paknavy.rf.gd" zamiast prawidłowej "paknavy.gov.pk". Po kliknięciu w link, ofiara była kierowana do strony zawierającej złośliwe rozszerzenie do programu Thunderbird. Cała operacja została przygotowana z niezwykłą dbałością o szczegóły - włącznie z profesjonalnie wyglądającą dokumentacją techniczną.

Wyrafinowanie techniczne

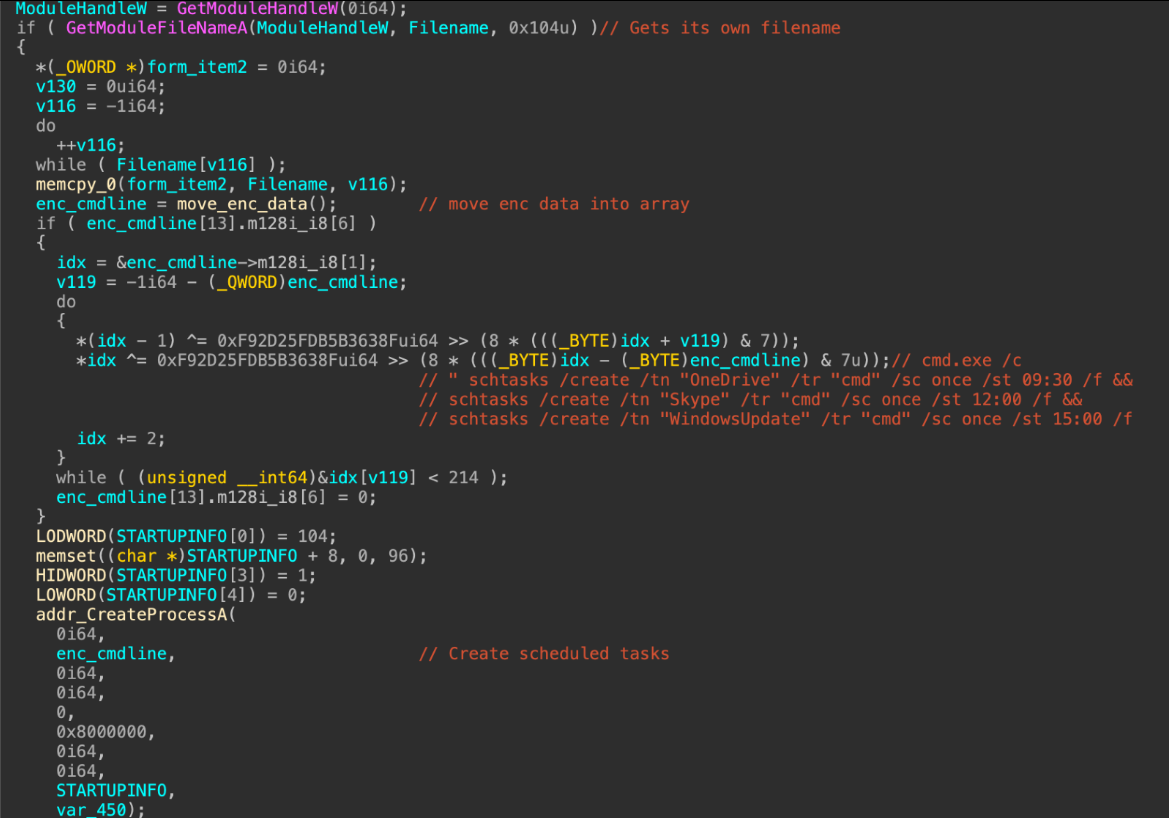

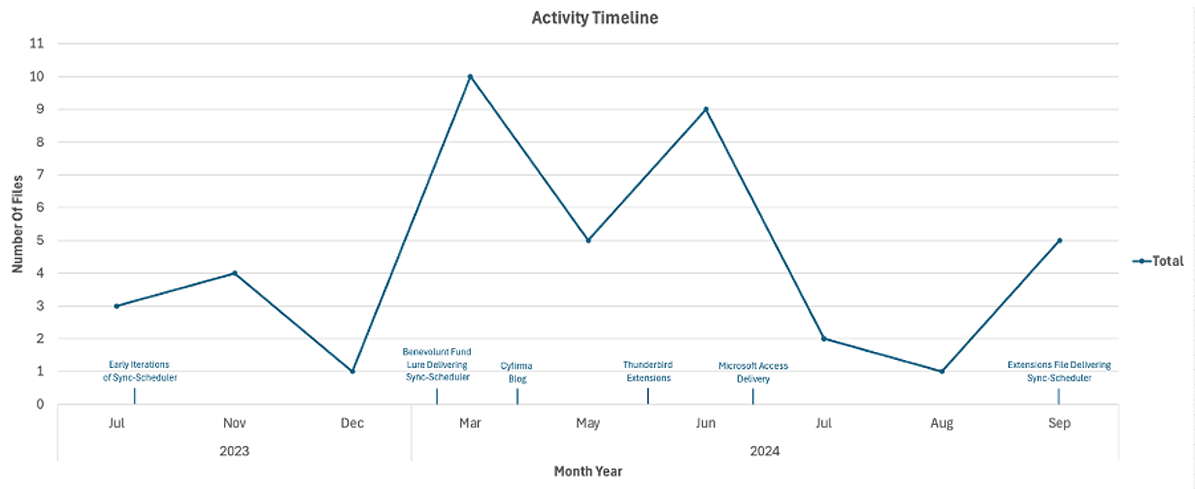

Głównym narzędziem atakujących okazał się zaawansowany infostealera o nazwie Sync-Scheduler (zachęcam do przejrzenia obszernego i ciekawego raportu o Sync-Scheduler dostarczonego przez Hive Pro). To złośliwe oprogramowanie wykazywało się niezwykłą subtelnością działania. Po zainfekowaniu systemu, program zbierał metadane systemowe poprzez specjalistyczne zapytania WMI, a następnie tworzył serię zadań w harmonogramie Windows, maskując je jako standardowe procesy systemowe.

Sieć powiązań i ewolucja zagrożeń

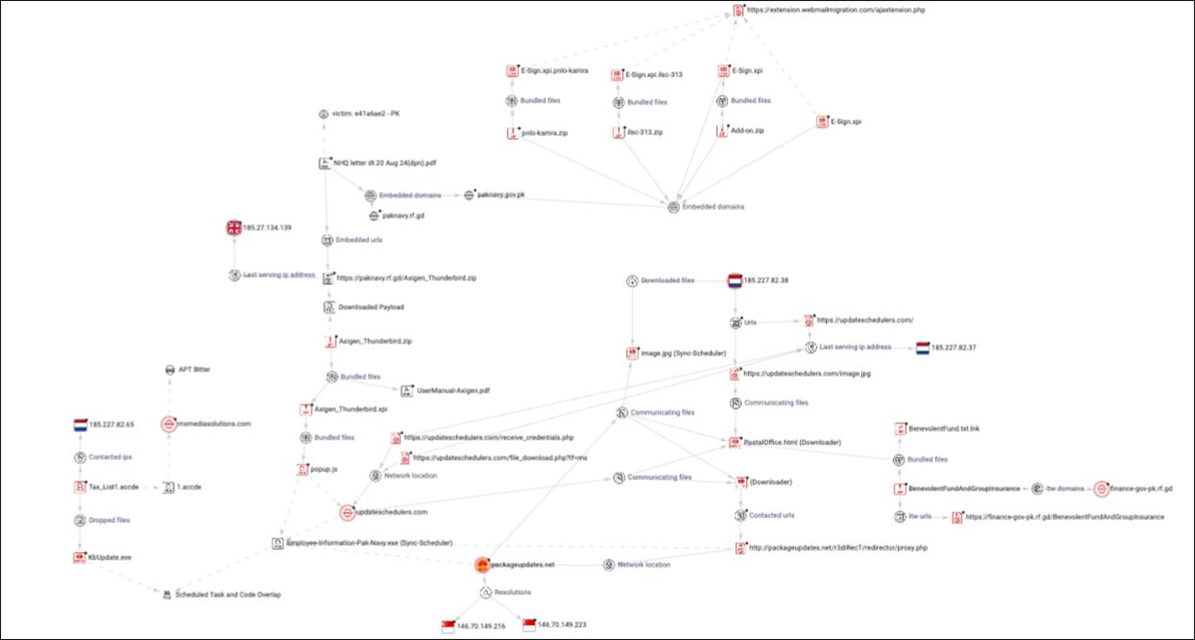

Dochodzenie ujawniło złożoną sieć powiązań z kilkoma znanymi grupami APT działającymi w regionie. Grupa Bitter APT, aktywna od 2013 roku, wykazuje szczególną innowacyjność w metodach ataku. W swoich operacjach grupa wykorzystywała prawdziwe usługi Apple TestFlight do dystrybucji złośliwych aplikacji iOS, co pozwalało im skutecznie omijać zabezpieczenia App Store. Ta adaptacja wskazuje na ewolucję ich taktyk - od tradycyjnych ataków spear-phishingowych po wyrafinowane techniki socjotechniczne wykorzystujące oficjalne kanały dystrybucji aplikacji.

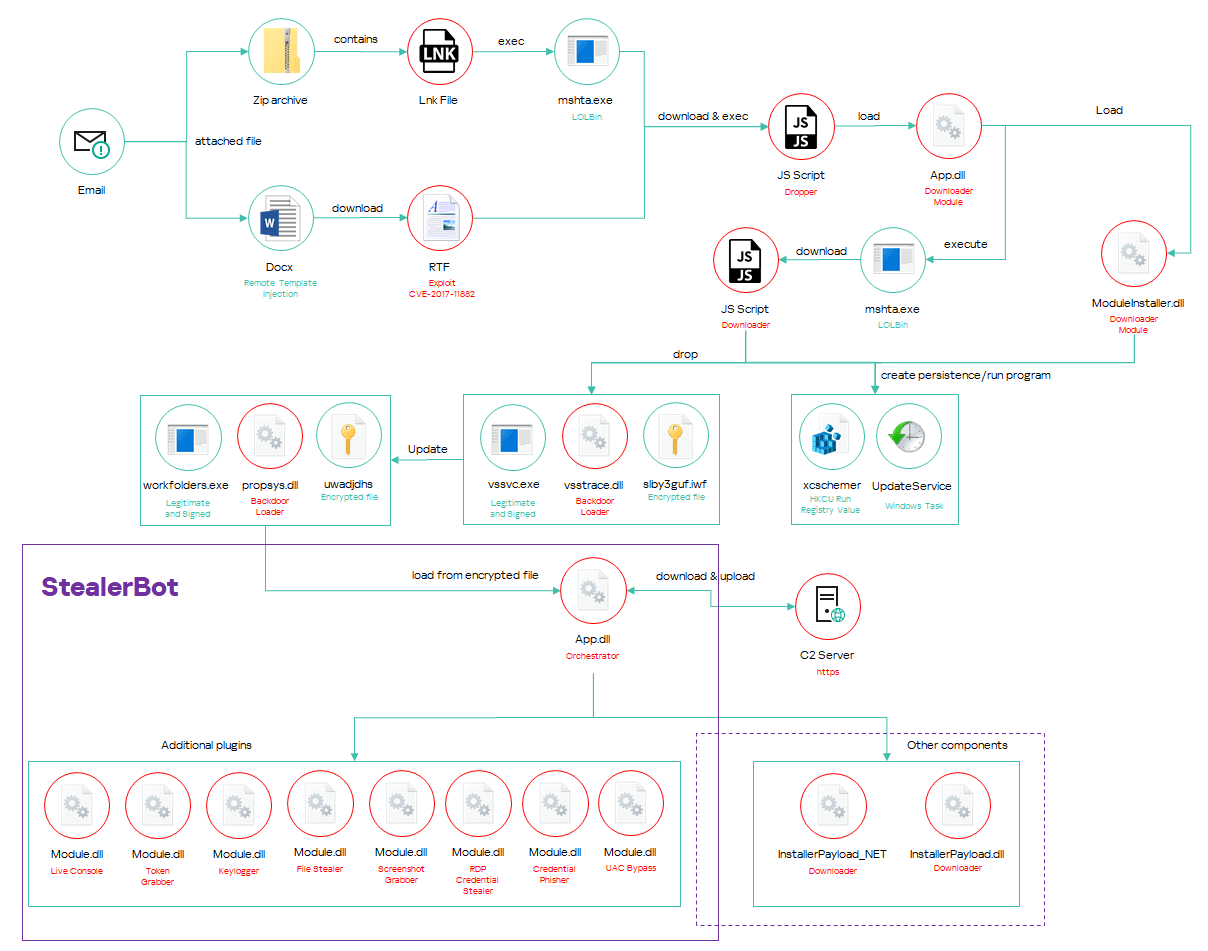

Z kolei grupa SideWinder, znana również jako T-APT-04 lub RattleSnake, rozszerzyła swój zasięg geograficzny na Bliski Wschód i Afrykę. Grupa ta, pierwotnie koncentrująca się na celach w Azji Południowej, opracowała nowe narzędzie szpiegowskie - StealerBot.

To modułowe oprogramowanie zostało zaprojektowane specjalnie do długoterminowych operacji szpiegowskich, wykorzystując zaawansowane techniki ukrywania swojej obecności w systemie.

Ewolucja taktyk ataku

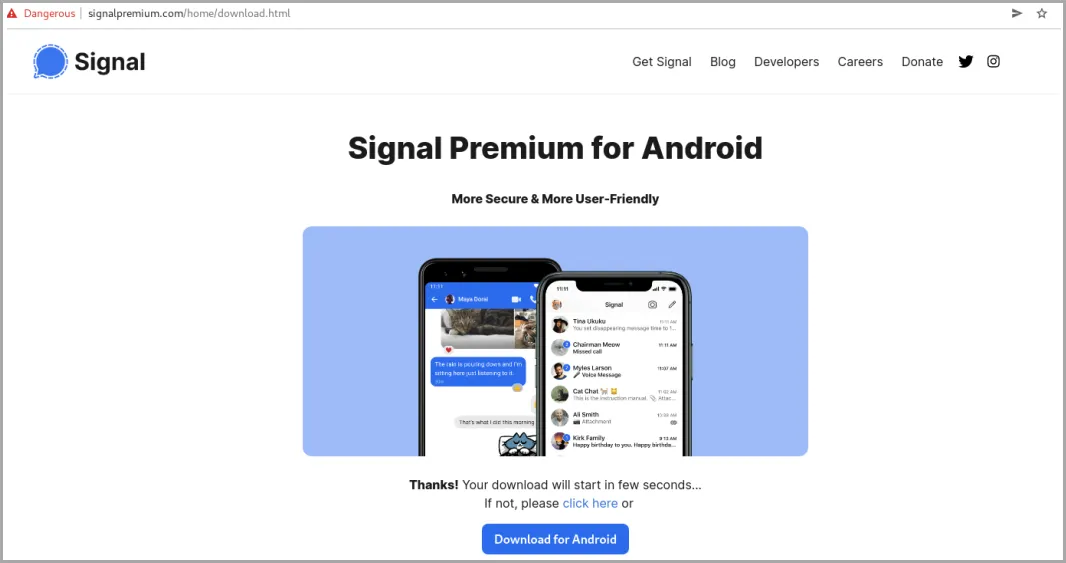

Szczegółowa analiza kampanii ujawnia znaczącą ewolucję w metodach działania grup APT. Podczas gdy wcześniejsze ataki opierały się głównie na tradycyjnym phishingu, obecnie obserwujemy wykorzystanie znacznie bardziej wyrafinowanych technik. Przykładem jest malware Dracarys, wykorzystywany przez grupę Bitter APT, który potrafi skutecznie omijać systemy zabezpieczeń poprzez nadużywanie istniejących funkcji systemu Android. Atakujący wykorzystują również wersje popularnych aplikacji komunikacyjnych jak YouTube, Signal, Telegram czy WhatsApp upiększone trojanami, znacząco zwiększając zasięg potencjalnych ofiar.

Szczególnie niepokojący jest fakt, że grupy APT coraz częściej wykorzystują legalne kanały dystrybucji oprogramowania do rozprzestrzeniania złośliwego kodu. Przykładem jest użycie platformy Apple TestFlight, zaprojektowanej do testowania aplikacji przed ich oficjalnym wydaniem. Ta adaptacja istniejących, zaufanych platform do celów złośliwych pokazuje rosnące skomplikowanie ataków i zdolność grup APT do omijania standardowych mechanizmów bezpieczeństwa.

Cyberataki czy dezinformacja?

Wraz z pogłębianiem analizy technicznej kampanii wymierzonej w pakistańską marynarkę wojenną, pojawiło się więcej pytań niż odpowiedzi. Choć początkowo ślady jednoznacznie wskazywały na grupę SideWinder, znany podmiot powiązany z indyjskimi służbami, szczegółowa analiza BlackBerry ujawniła zaskakujące podobieństwa do operacji grupy APT Bitter.

Nakładanie się technik, współdzielona infrastruktura i podobne wektory ataku mogą świadczyć zarówno o współpracy między grupami, jak i o celowej dezinformacji. Co więcej, najnowsze ustalenia wskazują na wykorzystywanie przez atakujących legalnych kanałów dystrybucji oprogramowania, w tym platformy Apple TestFlight, co znacząco utrudnia wykrywanie złośliwej aktywności.

W świecie, gdzie techniki ataku mogą być kopiowane, a ślady celowo zacierane, nawet najbardziej zaawansowana analiza techniczna może nie wystarczyć do jednoznacznego wskazania sprawców. Być może właśnie to jest celem atakujących - wprowadzenie zamętu i niepewności w i tak już skomplikowanej sytuacji geopolitycznej regionu.

Member discussion