Międzynarodowa inwigilacja na amerykańskiej ziemi

Kiedy w maju 2024 roku jeden z wysokich rangą urzędników amerykańskiej agencji CISA (Cybersecurity Infrastructure and Security Agency) zdecydował się przerwać milczenie w sprawie ataków na infrastrukturę telekomunikacyjną USA, nikt nie spodziewał się, że kolejne miesiące przyniosą jeszcze bardziej niepokojące informacje. Dziś, dzięki nowym dokumentom ujawnionym przez senatora Rona Wydena, wiemy znacznie więcej o skali i źródłach tego zjawiska.

Smaczki z listu

Analiza listu senatorów Rona Wydena i Erica S. Schmitta do Inspektora Generalnego Departamentu Obrony ujawnia kilka fascynujących szczegółów:

- Na początku listopada 2024 roku FBI i CISA potwierdziły, że chińscy hakerzy rządowi przeprowadzili skuteczny atak na "wiele firm telekomunikacyjnych". Co ciekawe, wśród celów inwigilacji znaleźli się prezydent-elekt Trump, wiceprezydent-elekt Vance oraz lider większości w Senacie Schumer.

- Wartość kontraktu DoD na niezabezpieczone urządzenia i usługi bezprzewodowe (Spiral 4) wynosi potencjalnie 2,67 miliarda dolarów i może być przedłużony nawet o 9 lat. Ironią losu jest fakt, że wybrane w ramach tego kontraktu firmy (AT&T, Verizon i T-Mobile) padły ofiarą chińskiego ataku "Salt Typhoon".

- Departament Obrony potwierdził, że nie może przejrzeć audytów bezpieczeństwa przeprowadzonych przez operatorów, ponieważ są one objęte tajemnicą prawną między klientem a prawnikiem (attorney-client privilege).

- DoD nadal używa niezaszyfrowanych linii telefonicznych stacjonarnych i platform takich jak Microsoft Teams, które nie posiadają domyślnego szyfrowania end-to-end, mimo że dostępne są bezpieczniejsze alternatywy.

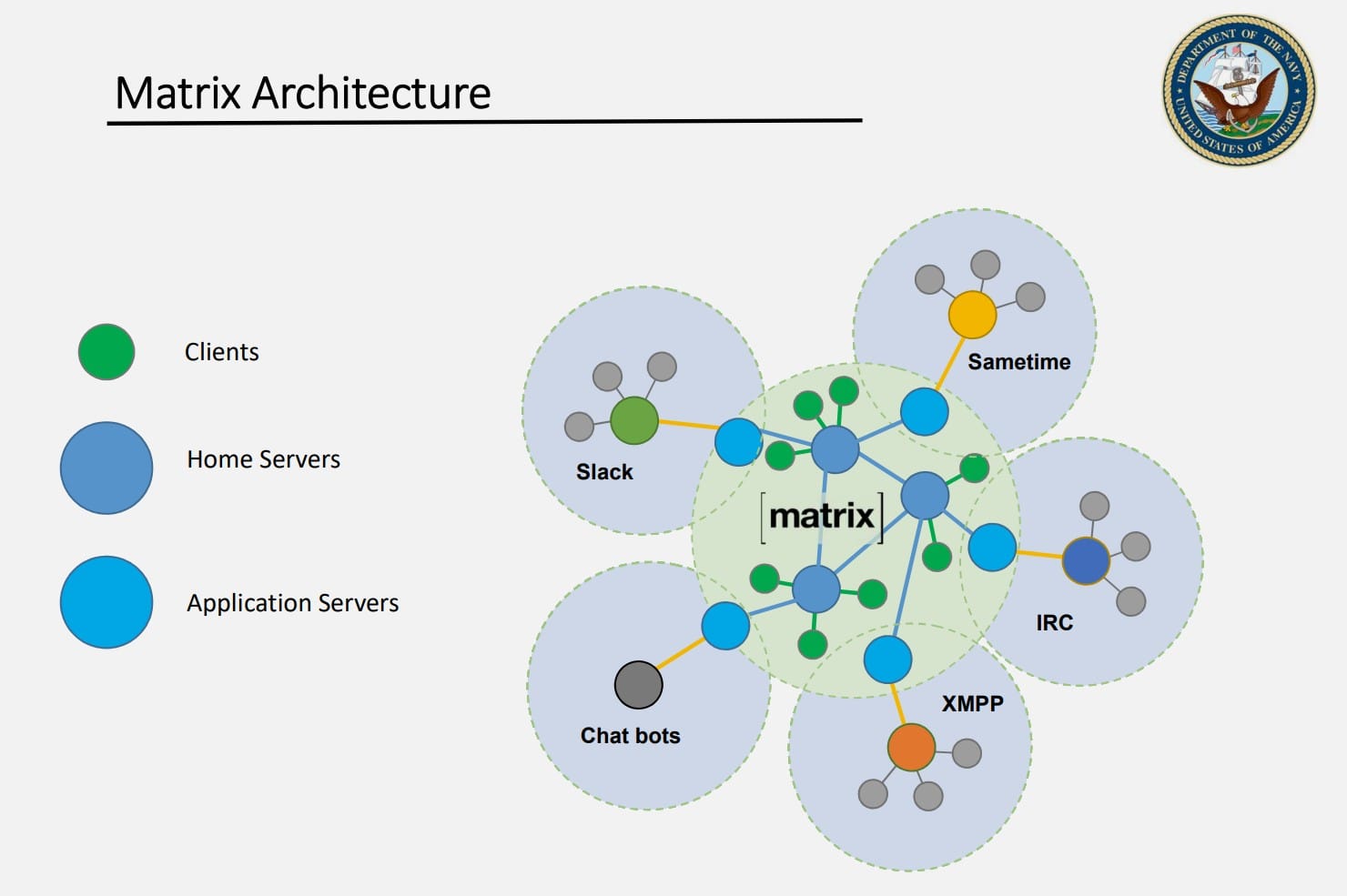

- Marynarka Wojenna eksperymentuje z potencjalnie bezpieczniejszą platformą komunikacyjną o nazwie Matrix, która jest domyślnie szyfrowana end-to-end i jest już używana na 23 okrętach.

- Szczególnie interesujący jest fakt, że DoD broniło używania niezaszyfrowanych telefonów stacjonarnych jako "akceptowalnych z perspektywy zarządzania ryzykiem" zaledwie trzy miesiące przed ujawnieniem ataku Salt Typhoon, po którym inne agencje federalne poleciły swoim pracownikom zaprzestanie komunikacji przez linie telefoniczne.

- Najbardziej obiecującym rozwiązaniem wydaje się być platforma Matrix - system, który nie tylko jest używany na 23 okrętach, ale też oferuje architekturę znacznie bardziej odporną na ataki. Jak pokazuje dokumentacja, Matrix może integrować różne protokoły komunikacyjne (Slack, IRC, XMPP, Sametime, chat bots) w jeden spójny, zdecentralizowany system z silnym szyfrowaniem. To drastyczne przeciwieństwo obecnie używanych, podatnych na ataki rozwiązań.

Te szczegóły malują obraz organizacji, która wydaje się być rozdarta między potrzebą modernizacji a przywiązaniem do przestarzałych systemów komunikacji, nawet w obliczu rosnących zagrożeń cybernetycznych.

Anatomia ataku SS7 - jak działa cyberszpiegostwo w sieciach komórkowych

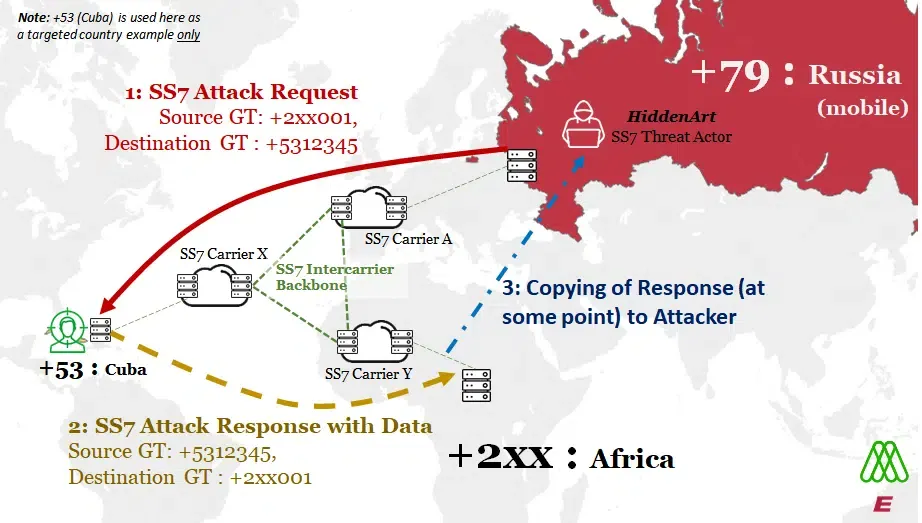

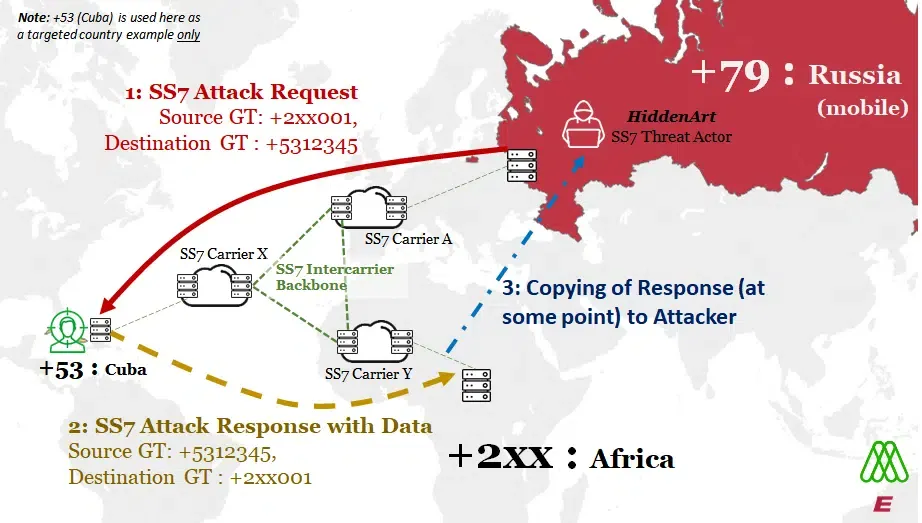

W sercu problemu leży fundamentalna słabość protokołu SS7 (Signaling System 7), który został zaprojektowany w czasach, gdy bezpieczeństwo nie było priorytetem. Wyjaśnijmy to na przykładzie ataku HiddenArt opisanego przez ENEA:

- Protokół SS7 został stworzony, aby umożliwić operatorom komórkowym wymianę informacji o abonentach - na przykład gdy ktoś podróżuje i korzysta z roamingu. System zakłada, że każda prośba o informacje jest uzasadniona.

- Atakujący (jak grupa HiddenArt) wykorzystuje tę naiwność systemu. Wysyła zapytanie do sieci ofiary, udając legalnego operatora - w opisanym przypadku, rosyjscy hakerzy podszywali się pod operatorów z Afryki.

- Sieć docelowa otrzymuje to, co wydaje się być legalnym zapytaniem o informacje o abonencie. Odpowiada, wysyłając wrażliwe dane, takie jak:

- Lokalizacja telefonu

- Informacje o połączeniach

- Dane umożliwiające przechwycenie komunikacji

- Choć odpowiedź jest kierowana do rzekomo afrykańskiego operatora, hakerzy wykorzystują złożony system przekierowań i kopii w sieci SS7, aby przechwycić te informacje.

To, co czyni te ataki szczególnie niebezpiecznymi, jest fakt, że:

- Są praktycznie niewykrywalne dla użytkownika telefonu

- Nie wymagają fizycznego dostępu do urządzenia

- Mogą być przeprowadzane z dowolnego miejsca na świecie

- Pozwalają na ciągłe śledzenie celów i przechwytywanie ich komunikacji

A co najgorsze - jak pokazuje przypadek HiddenArt - ataki te są aktywnie wykorzystywane przez służby wywiadowcze do śledzenia polityków, dysydentów i innych celów wysokiej wartości.

Główni aktorzy cyfrowego teatru szpiegowskiego

Według Departamentu Bezpieczeństwa Wewnętrznego (DHS), cztery państwa przodują w wykorzystywaniu luk w protokole SS7 do inwigilacji na terenie USA:

Chiny, Rosja i Iran - tradycyjni przeciwnicy geopolityczni USA - nie zaskakują swoją obecnością na tej liście. Jednak czwarty podmiot - Izrael - zasłużył na dedykowany akapit.

Izrael - sojusznik czy szpieg?

W świetle zgromadzonych dokumentów, przypadek Izraela zasługuje na szczególną uwagę. Jest to jedyny kraj uznawany za sojusznika USA, który prowadzi tak agresywne działania wywiadowcze przeciwko amerykańskim celom. Oto najciekawsze udokumentowane przykłady:

- Urządzenie podsłuchowe znalezione w łazience podczas wizyty Benjamina Netanyahu w brytyjskim MSZ w 2017 roku (źródło: ToI Staff, Times of Israel)

- Instalacja urządzeń StingRay w pobliżu Białego Domu i innych wrażliwych lokalizacji w Waszyngtonie, prawdopodobnie w celu szpiegowania prezydenta Trumpa i jego współpracowników (źródło: Daniel Lippman, Politico)

- Agent Secret Service odkrył izraelskiego szpiega próbującego wydostać się z kanału wentylacyjnego w pokoju hotelowym wiceprezydenta Al Gore'a (źródło: Jeff Stein, Newsweek)

- Izraelscy agenci "polują" na oficerów marynarki wojennej USA podczas ich pobytu w Hajfie, naukowców i przedstawicieli przemysłu kosmicznego (źródło: Jeff Stein, Newsweek)

- Wykorzystanie narkotyki i kobiet do kompromitowania amerykańskich urzędników państwowych podczas ich wizyt w Izraelu (źródło: Jeff Stein, Newsweek)

- Izraelskie służby wielokrotnie wykazywały się znajomością wewnętrznych dokumentów USA, które nigdy nie zostały upublicznione, w tym projektów przemówień (źródło: Daniel Lippman, Politico)

- Wykorzystanie młodych Izraelczyków jako praktykantów i pracowników sezonowych do zbierania informacji w USA (źródło: Jeff Stein, Newsweek)

- FBI wielokrotnie, "dziesiątki razy" w latach po 11 września wzywało izraelskich dyplomatów z ostrzeżeniami o zaprzestanie działalności szpiegowskiej (źródło: Jeff Stein, Newsweek)

- Prowadzenie szczegółowej inwigilacji osób zaangażowanych w ruch BDS, w tym amerykańskich studentów, poprzez organizację Canary Mission (źródło: Alain Gresh, The Nation)

- Współpraca z amerykańską organizacją Foundation for Defense of Democracies (FDD) w zbieraniu informacji o amerykańskich obywatelach bez wymaganej rejestracji jako agent obcego państwa (źródło: Alain Gresh, The Nation)

Co szczególnie niepokojące, według byłych amerykańskich urzędników, w przeciwieństwie do innych przypadków szpiegostwa na amerykańskiej ziemi, administracja USA rzadko podejmuje działania odwetowe wobec Izraela, a sprawy są często wyciszane.

Skala problemu

Karsten Nohl, założyciel Security Research Labs, podkreśla powszechność tego zjawiska: "Obserwujemy, jak przeciwnicy geopolityczni bezkarnie wykorzystują słabości SS7." Co więcej, problem wykracza daleko poza wymienioną czwórkę - działania szpiegowskie prowadzą również podmioty z Europy, Afryki i Bliskiego Wschodu.

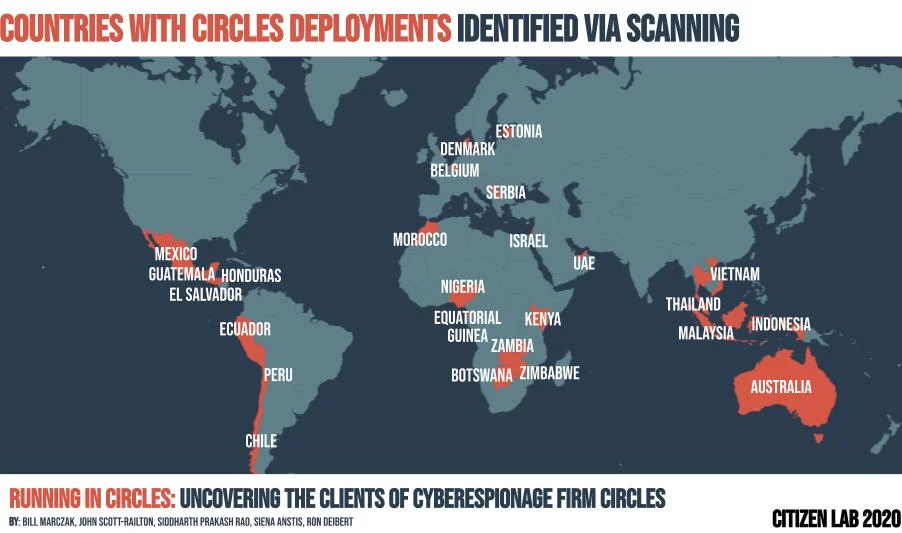

Globalny zasięg inwigilacji - Circles i SS7

Wśród klientów Circles znalazły się nie tylko kraje znane z autorytarnych praktyk, ale także państwa demokratyczne. Na liście figurują m.in.:

- Zidentyfikowani klienci z historią nadużyć: Zjednoczone Emiraty Arabskie (wykorzystujące system do śledzenia dysydentów i dziennikarzy), Tajlandia (gdzie wojsko jest oskarżane o stosowanie tortur wobec zatrzymanych) czy Nigeria (gdzie gubernatorzy używali systemu do szpiegowania przeciwników politycznych).

- Demokracje zachodnie: Australia, Belgia i Dania, co rodzi pytania o nadzór nad wykorzystaniem tej technologii w państwach demokratycznych.

- Kraje rozwijające się: od Botswany po Zimbabwe, gdzie systemy te często trafiają do rąk służb bezpieczeństwa o wątpliwej reputacji w zakresie przestrzegania praw człowieka.

Systemowa bezradność

Szczególnie niepokojący jest fakt, że według amerykańskiego Departamentu Bezpieczeństwa Wewnętrznego (DHS), wszystkie sieci bezprzewodowe w USA są podatne na tego typu ataki, a podobna sytuacja dotyczy większości sieci na całym świecie. Co więcej, rozwiązania Circles nie wymagają fizycznego dostępu do urządzenia ofiary ani wysyłania złośliwego oprogramowania - wystarczy sam numer telefonu, by śledzić lokalizację. Dodatkowo amerykańscy operatorzy telekomunikacyjni odmówili Departamentowi Obrony dostępu do wyników audytów bezpieczeństwa swoich sieci, zasłaniając się tajemnicą prawną. To rodzi pytania o rzeczywistą skalę problemu i skuteczność obecnych zabezpieczeń.

Perspektywy na przyszłość: Między nadzieją a bezradnością

Mimo że pojawiają się firmy próbujące załatać luki w zabezpieczeniach (jak na przykład Cape, z którą współpracuje Marynarka Wojenna USA), problem pozostaje nierozwiązany. Jak zauważa Nohl, "to zdumiewające, że wciąż rozmawiamy o SS7. Rozwiązanie tych problemów wymaga skupionego, kilkumiesięcznego projektu w każdej firmie telekomunikacyjnej... zamiast tego więcej czasu poświęca się na dyskusje o bezpieczeństwie SS7 niż na naprawę istniejących problemów." - czyli jak zawsze w polityce.

Artykuł powstał na podstawie publikacji 404media.co: DHS Says China, Russia, Iran, and Israel Are Spying on People in US with SS7 . Jeśli zainteresował Cię temat SS7, prawdziwą kopalnią wiedzy będzie dla Ciebie artykuł "How to defend against SS7 vulnerabilities?" autorstwa Michaela Plisa.

Member discussion