Midnight Blizzard przeprowadza największą w historii kampanię phishingową wykorzystującą pliki RDP

22 października 2024 roku Microsoft Threat Intelligence odkrył zakrojoną na bezprecedensową skalę kampanię phishingową prowadzoną przez grupę Midnight Blizzard, znaną również jako APT29 lub Cozy Bear. Grupa, oficjalnie powiązana przez rządy USA i Wielkiej Brytanii ze Służbą Wywiadu Zagranicznego Federacji Rosyjskiej (SVR), tym razem obrała za cel tysiące użytkowników w ponad 100 organizacjach na całym świecie.

Kluczowe cechy kampanii:

- Masowa skala operacji obejmująca setki organizacji

- Wykorzystanie podpisanych certyfikatem LetsEncrypt plików RDP

- Zaawansowane techniki socjotechniczne

- Podszywanie się pod znane marki technologiczne

Innowacyjny mechanizm ataku

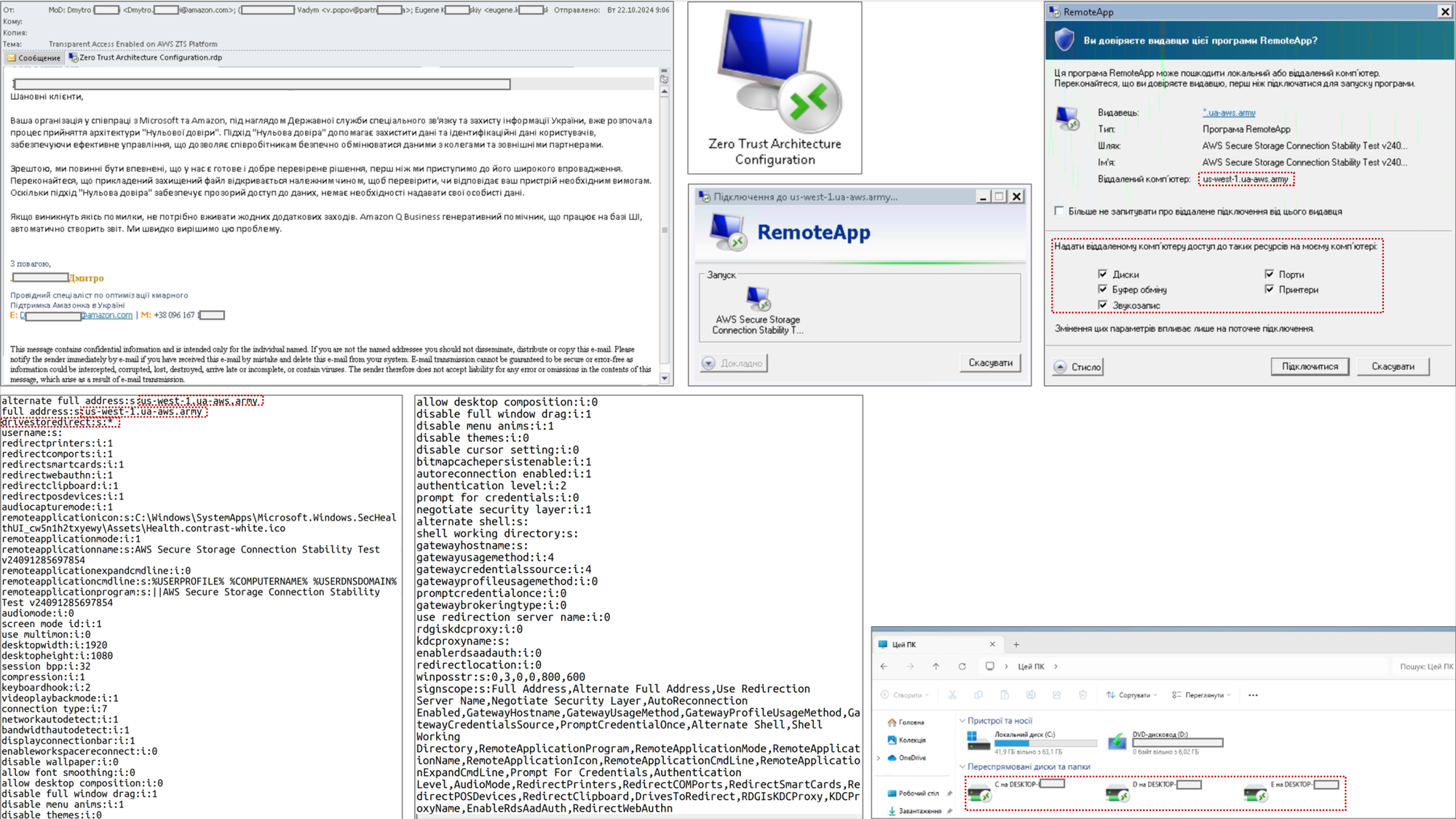

Obecna kampania znacząco różni się od dotychczasowych operacji grupy, znanych z precyzyjnego targetowania konkretnych instytucji. Midnight Blizzard wykorzystuje tym razem innowacyjną technikę opartą na plikach konfiguracyjnych protokołu pulpitu zdalnego (RDP), podpisanych certyfikatem LetsEncrypt. To nowe podejście stanowi poważne zagrożenie dla bezpieczeństwa globalnych organizacji.

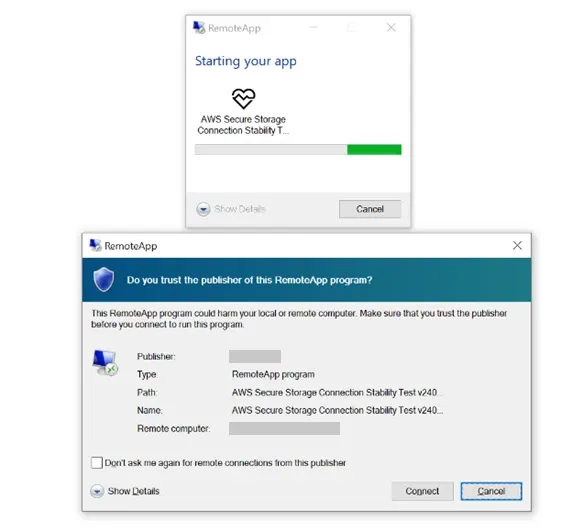

Przebieg ataku:

- Ofiara otrzymuje spreparowaną wiadomość email

- Po otwarciu załączonego pliku RDP następuje automatyczne połączenie z serwerem C2

- System zostaje skonfigurowany do dwukierunkowego mapowania zasobów

- Atakujący uzyskują szeroki dostęp do zasobów ofiary

W przeciwieństwie do tradycyjnych ataków phishingowych, które zazwyczaj próbują wykraść dane uwierzytelniające poprzez fałszywe strony logowania, obecna kampania wykorzystuje znacznie bardziej wyrafinowany mechanizm. Po otwarciu złośliwego pliku RDP przez ofiarę, następuje automatyczne nawiązanie połączenia z serwerem kontrolowanym przez atakujących. System ofiary zostaje wówczas skonfigurowany do dwukierunkowego mapowania zasobów, co daje napastnikom praktycznie nieograniczony dostęp do zaatakowanego komputera.

Zakres kompromitacji:

- Wszystkie dyski logiczne

- Zawartość schowka systemowego

- Drukarki i urządzenia peryferyjne

- Mechanizmy uwierzytelniania Windows

- Karty inteligentne

Ta kompleksowość dostępu świadczy o zaawansowanym planowaniu operacji i głębokim zrozumieniu architektury systemów Windows przez grupę Midnight Blizzard.

Historia operacji Midnight Blizzard

FoggyWeb (2021)

W 2021 roku Microsoft zidentyfikował złośliwe oprogramowanie FoggyWeb, backdoor targetujący serwery Active Directory Federation Services (ADFS) umożliwiał:

- Zdalne wykradanie baz konfiguracyjnych

- Przechwytywanie certyfikatów

- Instalację dodatkowych komponentów złośliwego oprogramowania

Rok później grupa rozwinęła swoje możliwości, wprowadzając jeszcze bardziej zaawansowane narzędzie - MagicWeb, które potrafiło manipulować samym procesem uwierzytelniania w AD FS.

MagicWeb (2022)

Rozwinięcie możliwości poprzednika o:

- Manipulację procesem uwierzytelniania

- Modyfikację certyfikatów

- Omijanie zabezpieczeń MFA

Ta ewolucja narzędzi i taktyk grupy pokazuje systematyczne budowanie zdolności operacyjnych rosyjskiego wywiadu w cyberprzestrzeni. Każda kolejna kampania wprowadza nowe, innowacyjne metody ataku, jednocześnie bazując na sprawdzonych technikach z poprzednich operacji.

Infrastruktura ataku

W obecnej kampanii grupa wykorzystuje szereg skompromitowanych wcześniej domen email, do wysyłania złośliwych wiadomości. Phishing wykorzystuje zaawansowane techniki socjotechniczne, często podszywając się pod pracowników Microsoftu lub innych dostawców usług chmurowych. Nazwy złośliwych plików, takie jak "AWS IAM Compliance Check.rdp" czy "Zero Trust Architecture Configuration.rdp", zostały starannie dobrane, by wzbudzić zaufanie odbiorców.

Wykorzystane domeny phishingowe:

- sellar[.]co.uk

- townoflakelure[.]com

- totalconstruction[.]com.au

- swpartners[.]com.au

- cewalton[.]com

Nazwy złośliwych plików:

- AWS IAM Compliance Check.rdp

- AWS IAM Configuration.rdp

- AWS IAM Quick Start.rdp

- AWS SDE Compliance Check.rdp

- AWS SDE Environment Check.rdp

- AWS SDE Environment Check.rdp

- AWS Secure Data Exchange – Compliance Check.rdp

- AWS Secure Data Exchange Compliance.rdp

- Device Configuration Verification.rdp

- Device Security Requirements Check.rdp

- IAM Identity Center Access.rdp

- IAM Identity Center Application Access.rdp

- Zero Trust Architecture Configuration.rdp

- Zero Trust Security Environment Compliance Check.rdp

- ZTS Device Compatibility Test.rdp

Szczególnie niepokojący jest sposób, w jaki grupa wykorzystuje infrastrukturę command & control. Setki domen C2 zostały zarejestrowane tak, by imitować legalne instytucje rządowe, wojskowe i międzynarodowe. Ta technika maskowania złośliwej infrastruktury znacząco utrudnia wykrycie i blokowanie ataków. Według raportu Amazon Web Services, niektóre z domen próbowały podszyć się pod oficjalne zasoby AWS, choć celem nie było wykradanie danych dostępowych do usług Amazon, a raczej pozyskanie uwierzytelnienia Windows.

Przykładowe nazwy domen:

- ap-northeast-1-aws.s3-ua[.]cloud

- ca-central-1.ua-gov[.]cloud

- eu-central-1-aws.gov-pl[.]cloud

- eu-central-1-aws.amazonsolutions[.]cloud

- eu-central-2-aws.gov-pl[.]cloud

- eu-east-1-aws.mil-pl[.]cloud

- eu-east-1-aws.ukrtelecom[.]cloud

- eu-south-2-aws.msz-pl[.]cloud

Geopolityczny kontekst zagrożenia

Według najnowszego raportu FBI, NSA, CNMF i brytyjskiego NCSC-UK, Midnight Blizzard szczególnie targetuje:

- Organizacje rządowe

- Sektor obronny

- Firmy technologiczne

- Instytucje finansowe

- Think tanki

- Organizacje międzynarodowe

Geograficzny zasięg ataków:

Microsoft podkreśla, że obecna kampania stanowi część większej operacji wywiadowczej, prawdopodobnie związanej z rosyjską inwazją na Ukrainę. Od 2021 roku zaobserwowano znaczący wzrost aktywności cyberszpiegowskiej SVR wymierzonej w organizacje wspierające Ukrainę. Według najnowszych raportów, grupa szczególnie interesuje się organizacjami w krajach takich jak:

- Wielka Brytania

- Europa

- Australia

- Japonia

- Organizacje wspierające Ukrainę

Polski kontekst operacji Midnight Blizzard

Analiza infrastruktury wykorzystywanej przez Midnight Blizzard rzuca interesujące światło na potencjalne cele grupy. Wśród setek domen używanych w kampanii znajdujemy między innymi: gov-pl, mil-pl, msz-pl. Te nazwy, imitujące polskie instytucje rządowe i wojskowe, świadczą o tym, że również polskie organizacje znalazły się w kręgu zainteresowania rosyjskich operacji cybernetycznych.

Nie jest to zaskakujące w świetle ustaleń zawartych w raporcie FBI, NSA, CNMF i NCSC-UK, według którego Midnight Blizzard systematycznie targetuje instytucje państwowe, organizacje obronne i think tanki w Europie. Szczególną uwagę grupa poświęca organizacjom zaangażowanym we wsparcie Ukrainy, a Polska, jako jeden z kluczowych partnerów wspierających Ukrainę, naturalnie może stanowić cel takich działań.

Wnioski i perspektywy

Kampania Midnight Blizzard demonstruje systematyczną ewolucję zagrożeń w cyberprzestrzeni. Od wyrafinowanych backdoorów jak FoggyWeb, przez manipulację procesami uwierzytelniania w MagicWeb, po masowe kampanie wykorzystujące pliki RDP - każda kolejna operacja grupy pokazuje rosnące możliwości techniczne rosyjskiego wywiadu.

Member discussion