Krytyczna luka w zabezpieczeniach WordPress: 4 miliony witryn zagrożonych

Rzadko mamy do czynienia z tak poważnym zagrożeniem, jakie odkryto na początku listopada 2024 roku. Krytyczna podatność w jednej z najpopularniejszych wtyczek WordPress - Really Simple Security - stworzyła bezprecedensowe ryzyko dla milionów witryn internetowych.

Chronologia wydarzeń

Wszystko rozpoczęło się 6 listopada 2024 roku, kiedy zespół Wordfence Threat Intelligence zidentyfikował krytyczną lukę w zabezpieczeniach wtyczki Really Simple Security (wcześniej znanej jako Really Simple SSL). Podatność dotyczyła zarówno darmowej, jak i płatnych wersji wtyczki, używanej przez ponad 4 miliony witryn WordPress.

Kluczowe daty w rozwoju sytuacji:

- 6 listopada 2024: Odkrycie luki przez Wordfence

- 7 listopada 2024: Pierwsze potwierdzenie problemu przez producenta

- 12 listopada 2024: Wydanie łatki dla wersji Pro

- 14 listopada 2024: Wydanie łatki dla wersji darmowej i rozpoczęcie wymuszonych aktualizacji

Anatomia zagrożenia

Zidentyfikowana podatność (CVE-2024-10924) otrzymała krytyczną ocenę CVSS 9.8/10, co plasuje ją wśród najpoważniejszych zagrożeń cyberbezpieczeństwa. Luka umożliwiała atakującym zdalne uzyskanie dostępu do dowolnego konta na zaatakowanej witrynie, włączając w to konta administratorów.

Szczególnie niepokojący jest fakt, że podatność dotyczyła funkcji uwierzytelniania dwuskładnikowego (2FA) - mechanizmu, który paradoksalnie miał zwiększać bezpieczeństwo witryn. Jak wyjaśnił István Márton, badacz z Wordfence, problem tkwił w nieprawidłowej obsłudze błędów weryfikacji użytkownika w interfejsie API REST.

Kontrowersje i punkty zwrotne

Sprawa ujawniła kilka kontrowersyjnych aspektów:

- Skala zagrożenia: Ponad 4 miliony witryn narażonych na przejęcie przez atakujących.

- Automatyzacja ataków: Podatność można było wykorzystać w atakach zautomatyzowanych, co zwiększało ryzyko masowych włamań.

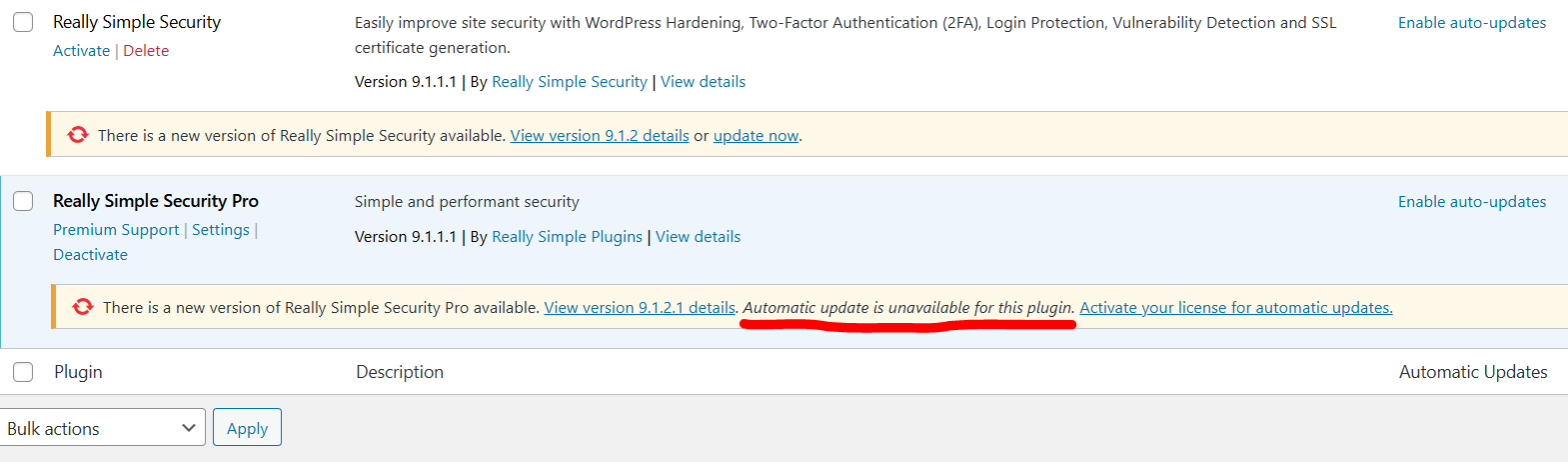

- Problemy z aktualizacjami: Witryny bez ważnej licencji mogły nie otrzymać automatycznych aktualizacji.

Gorzka ironia cyberbezpieczeństwa

Ta sytuacja doskonale ilustruje paradoks współczesnego cyberbezpieczeństwa - narzędzia mające chronić nasze systemy mogą same stać się wektorem ataku. Przypadek Really Simple Security nie jest odosobniony - historia zna wiele przykładów, gdy oprogramowanie zabezpieczające wprowadzało krytyczne luki. To gorzka lekcja dla całej branży i przypomnienie, że w świecie cyberbezpieczeństwa nie ma prostych rozwiązań, a każdy dodatkowy komponent systemu to potencjalna powierzchnia ataku.

Member discussion