Koszulka z własnym listem gończym: Upadek Wazawaki - człowieka z listem gończym na 10 milionów dolarów

Grudniowe aresztowanie w Rosji było zaskoczeniem dla świata cyberbezpieczeństwa. Mikhail Matveev, za którego Stany Zjednoczone oferowały 10 milionów dolarów nagrody, został zatrzymany przez rosyjskie władze. To wydarzenie jest o tyle zaskakujące, że Rosja rzadko podejmuje działania przeciwko hakerom atakującym cele poza jej granicami.

Historia cyberprzestępcy

Matveev, znany w sieci jako "Wazawaka" i "Boriselcin", stał się jedną z najbardziej rozpoznawalnych postaci w świecie ransomware. W styczniu 2022 roku portal KrebsOnSecurity zidentyfikował go jako kluczową postać w świecie cyberprzestępczości. Zamiast ukrywać swoją tożsamość, Matveev odpowiedział publikując w mediach społecznościowych nagrania potwierdzające kim jest.

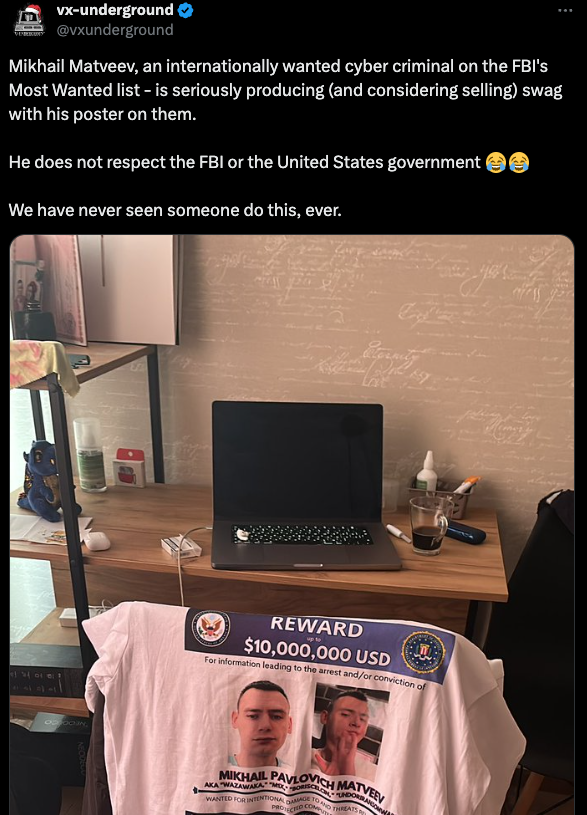

Na swoim profilu @ransomboris otwarcie drwił z amerykańskiego wymiaru sprawiedliwości, zamieszczając zdjęcie koszulki z własnym listem gończym.

Skala działalności i największe ataki

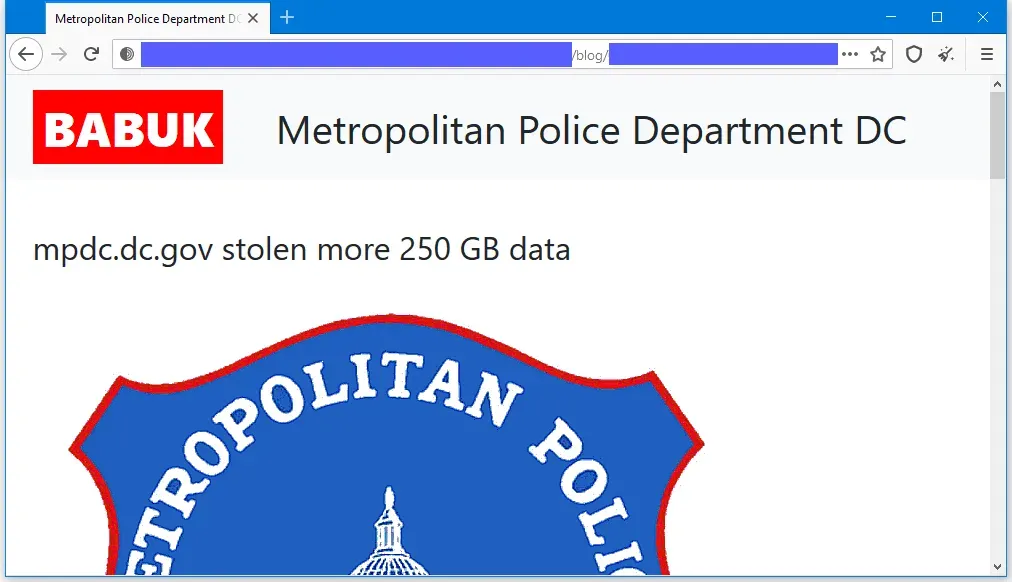

Według amerykańskich prokuratorów, Matveev współpracował z co najmniej trzema różnymi grupami ransomware. Jednym z najbardziej znanych ataków był atak na departament policji w Waszyngtonie w 2021 roku.

"Nie przeprowadziłem tego ataku osobiście" - twierdził w wywiadzie dla Recorded Future. "To był jeden z naszych współpracowników. Negocjacje nie przyniosły rezultatu, a współpracownicy w panice odmówili przyjęcia okupu w wysokości 100 000 dolarów".

Innym głośnym przypadkiem był atak na firmę Capcom, który Matveev szczegółowo opisał: "Dostałem się tam przez lukę w Fortinecie. Byłem zaskoczony, że wszystko było po japońsku. Nie było hierarchii, nie było podziału na departamenty, wszystko było w jednym miejscu."

Techniki operacyjne

Matveev otwarcie przyznawał, że większość jego narzędzi pochodziła z ogólnodostępnych źródeł: "Wziąłem wszystko z GitHuba. Pierwszy interesujący exploit dotyczył Fortinetu, potem była bardzo stara luka w aplikacji SharePoint." W jednym przypadku, wykorzystując lukę w zabezpieczeniach Fortinet VPN, uzyskał dostęp do około 48 000 potencjalnych celów.

"Najszybszy atak w moim życiu wydarzył się, gdy otrzymałem lukę ProxyLogon" - wspominał w wywiadzie. "Była to firma logistyczna w Holandii. Wszedłem tam o 20:00 czasu moskiewskiego, a około 4:00 rano wszystko było już zaszyfrowane. Firma zaproponowała 2 miliony dolarów okupu."

Forum RAMP i współpraca z innymi hakerami

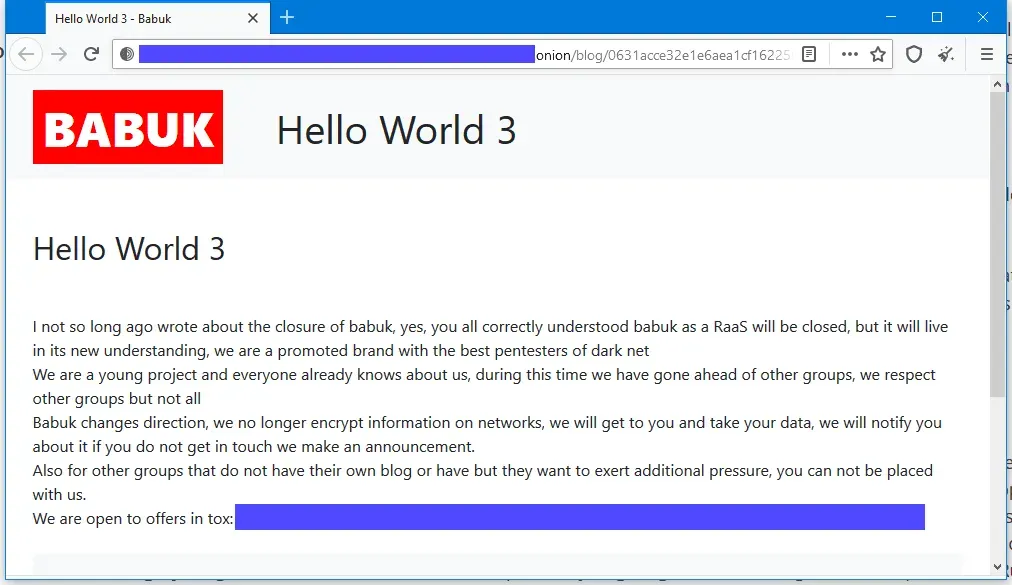

Matveev był również twórcą forum RAMP, platformy dla operatorów ransomware. "Stworzyłem RAMP, aby wykorzystać domenię onion Babuka. Na szczęście Babuk miał ogromny ruch" - wyjaśniał.

Jednak prowadzenie forum okazało się problematyczne: "Kiedy forum stało się popularne, zdałem sobie sprawę, że nie chcę być w to zaangażowany, ponieważ nie przynosiło absolutnie żadnych zysków. Pojawiały się tylko koszty."

Złota zasada rosyjskiego cyberprzestępcy

"Nie srać do własnego gniazda" - ta nieformalna zasada przez lata kształtowała działalność rosyjskich cyberprzestępców. Matveev otwarcie pisał o tym w styczniu 2021 roku na rosyjskojęzycznym forum przestępczym Exploit: "Nie załatwiaj się tam, gdzie mieszkasz, podróżuj lokalnie i nie wyjeżdżaj za granicę. Matka Rosja ci pomoże. Kochaj swój kraj, a zawsze wszystko ci ujdzie na sucho."

Jednak nawet ta niepisana umowa między hakerami a państwem rosyjskim nie zawsze była przestrzegana. Sam Matveev przyznawał, że czerpał zyski z kradzieży kont dilerów narkotyków na darknetowych bazarach, co mogło naruszać tę zasadę nietykalności rodzimego rynku.

Firma analityczna Intel 471 sugeruje, że obecne aresztowanie Matveeva może mieć głębsze podłoże. "To może być wymuszenie ze strony władz Kaliningradu na lokalnym przestępcy internetowym, który posiada dziesiątki milionów dolarów w kryptowalutach" - napisali w analizie z 2 grudnia. "Zakorzeniona, instytucjonalna korupcja w kraju dyktuje, że jeśli nie zapłacisz haraczu, pojawią się kłopoty. Ale zwykle jest to problem, który można rozwiązać pieniędzmi."

Eksperci Intel 471 przewidują, że mimo nieprzejrzystości rosyjskiego systemu sądowego, Matveev prawdopodobnie będzie otwarcie mówił o postępowaniu, szczególnie jeśli zapłaci odpowiednią "cenę" za możliwość kontynuowania swojej destrukcyjnej działalności. "Niestety, nie będzie to oznaczać znaczącego postępu w walce z ransomware" - konkludują.

Wpływ wojny i zmiany w branży

Konflikt w Ukrainie znacząco wpłynął na działalność hakerów. "Od początku specjalnej operacji prawie wszyscy odmawiali płacenia" - przyznał Matveev. "Często spotykałem się z wiadomościami: 'Jesteś rosyjskim okupantem. Zadowól się 10 tysiącami dolarów'."

Przed wojną Matveev utrzymywał kontakty z hakerami z Ukrainy: "Miałem wielu przyjaciół z Ukrainy. Z całej mojej listy kontaktów mieszkańców Ukrainy tylko jedna lub dwie osoby obecnie się ze mną komunikują. Reszta odeszła. Nazywają mnie okupantem."

Najnowsze wydarzenia

Według informacji opublikowanych przez portal club1337 na platformie X 30 listopada 2024 roku, Matveevowi postawiono zarzuty z artykułu 273 rosyjskiego kodeksu karnego.

3/3 He is currently out on bail, unharmed, and awaiting the next steps in the legal process.

— club1337 (@club31337) November 30, 2024

Haker potwierdził, że zapłacił dwie grzywny oraz skonfiskowano mu znaczną część kryptowalut. Obecnie przebywa na wolności za kaucją.

Szerszy kontekst rosyjskich działań

Aresztowanie Matveeva nie jest odosobnionym przypadkiem. W styczniu 2024 roku czterech członków grupy REvil otrzymało długoletnie wyroki więzienia. Byli oni częścią grupy 14 podejrzanych, zatrzymanych przez Rosję tuż przed inwazją na Ukrainę w 2022 roku.

Firma wywiadowcza Intel 471 sugeruje jednak, że za aresztowaniem mogą stać ukryte motywy: "To może być wymuszenie przez władze Kaliningradu na lokalnym przestępcy internetowym, który posiada dziesiątki milionów dolarów w kryptowalutach."

Przyszłość ransomware

Sam Matveev przewidywał zmierzch ery ransomware: "To jak karting, który kiedyś był popularny i były w nim duże pieniądze, ale teraz jest martwy. I ransomware wkrótce umrze - nie za trzy lata, ale wcześniej. Wszystko zmieniło się w ciągu ostatnich sześciu miesięcy."

Paradoks sprawiedliwości w cyberświecie

Historia Matveeva ilustruje skomplikowane relacje między państwami, a cyberprzestępcami. Z jednej strony Rosja przez lata tolerowała działalność hakerów atakujących cele zagraniczne, z drugiej - obecnie podejmuje przeciwko nim działania. Czy to rzeczywista zmiana polityki, czy element większej geopolitycznej rozgrywki? W świecie, gdzie granice między państwowym nadzorem, a przestępczością organizacyjną stają się coraz bardziej rozmyte, odpowiedź na to pytanie może mieć fundamentalne znaczenie dla przyszłości globalnego cyberbezpieczeństwa. Więcej na temat złożonych relacji między rosyjskim państwem a cyberprzestępcami można przeczytać w mojej obszernej analizie "Rosyjski strategiczny atak informacyjny: mroczne przymierze państwa z cyberprzestępcami", która szczegółowo omawia mechanizmy współpracy między Kremlem, a hakerami.

Member discussion