Intel pod lupą chińskich służb - globalna wojna technologiczna wkracza w nową fazę

Październik 2024 roku przyniósł zwrot w trwającej wojnie technologicznej między światowymi mocarstwami. Chińska organizacja Cyber Security Association of China (CSAC) wezwała do kompleksowego przeglądu procesorów Intela sprzedawanych na terenie Chin, wskazując na "częste luki w zabezpieczeniach i wysoką awaryjność". Szczególne obawy wzbudziły podatności w grach takich jak GhostRace, NativeBHI i Downfall, które mogłyby umożliwić atakującym dostęp do wrażliwych informacji poprzez luki w mechanizmach spekulatywnego wykonywania kodu.

Ministerstwo Bezpieczeństwa Państwowego Chin (MSS) natychmiast wsparło te zarzuty, wydając ostrzeżenie o "coraz bardziej widocznych zagrożeniach i ryzykach cyberbezpieczeństwa, przenikających różne dziedziny od polityki i gospodarki po obronność narodową". To bezprecedensowe działanie wobec amerykańskiego giganta technologicznego nie jest jednak odosobnionym incydentem.

Kulisy chińskiego śledztwa

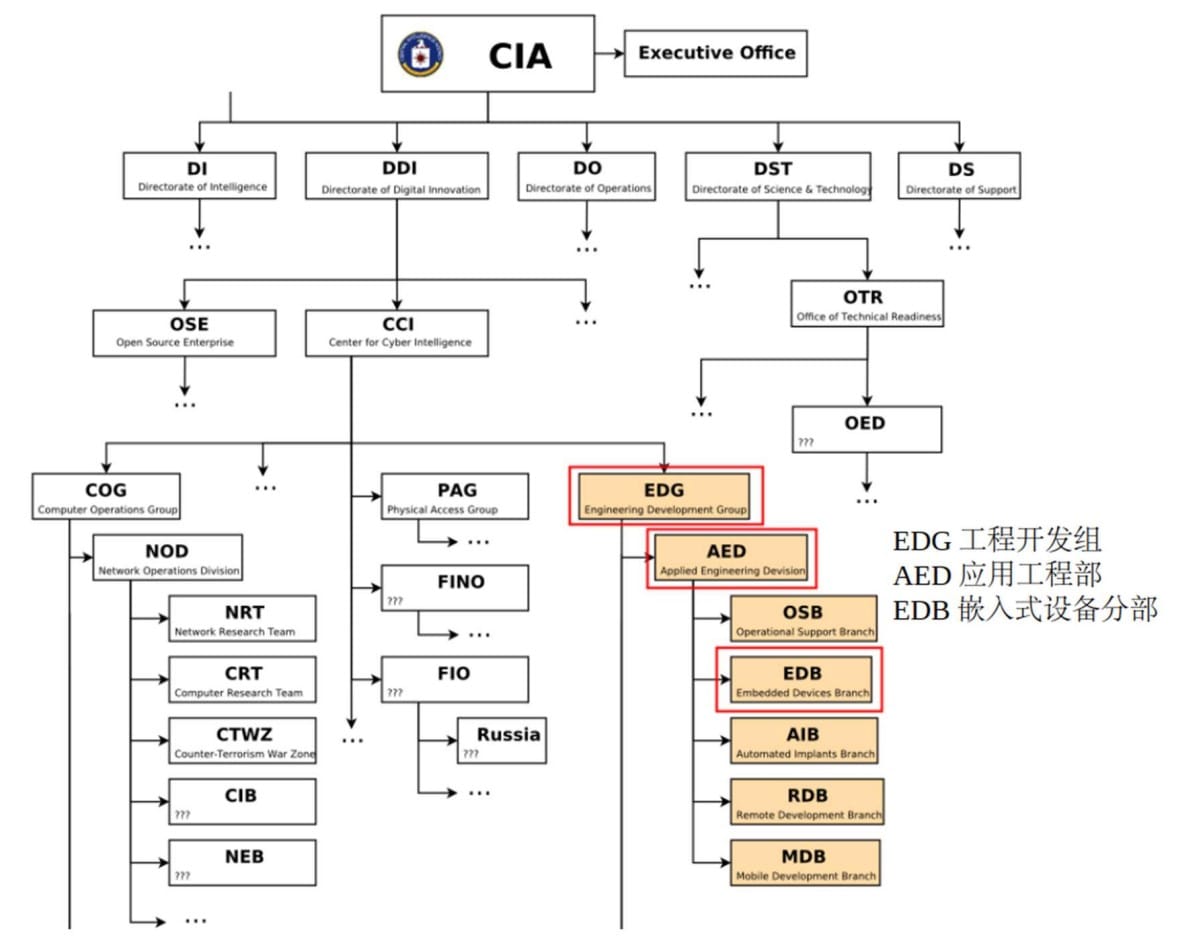

Zaledwie kilka dni wcześniej, 14 października, Narodowe Centrum Reagowania na Wirusy Komputerowe opublikowało druzgocący raport odsłaniający kulisy amerykańskich operacji cyberszpiegowskich. Dokument ujawnił istnienie zaawansowanego narzędzia o kryptonimie "Marble", zaprojektowanego specjalnie do maskowania śladów cyberataków i fałszywego przypisywania ich innym państwom. Framework ten, opracowany nie później niż w 2015 roku, pozwala na wprowadzanie mylących wskazówek sugerujących zaangażowanie innych krajów, w tym Chin, Rosji, Korei, Iranu czy państw arabskich.

"To nie są przypadkowe odkrycia," twierdzi anonimowy ekspert cytowany w raporcie. "Amerykańskie agencje wywiadowcze, działając jak kameleony w cyberprzestrzeni, systematycznie prowadzą operacje szpiegowskie pod fałszywą flagą, próbując zrzucić odpowiedzialność na inne kraje."

Droga do eskalacji - historia wzajemnych oskarżeń

Aby zrozumieć obecną eskalację, musimy cofnąć się do maja 2023 roku, gdy kraje sojuszu Five Eyes wystąpiły ze wspólnym oskarżeniem wobec Chin. W bezprecedensowym ruchu USA, Wielka Brytania, Australia, Kanada i Nowa Zelandia wydały alert bezpieczeństwa dotyczący rzekomej chińskiej grupy hakerskiej Volt Typhoon. Microsoft, publikując równolegle własny raport, twierdził, że grupa ta "koncentruje się na szpiegostwie i zbieraniu informacji", szczególnie w kontekście amerykańskiej infrastruktury krytycznej w Guam i innych regionach USA.

Według raportu Microsoftu, grupa miała działać od połowy 2021 roku, systematycznie infiltrując sektory komunikacji, produkcji, mediów, transportu, budownictwa, IT i edukacji. Microsoft wyrażał "znaczące obawy" o potencjalny wpływ tych działań na swoich klientów, sugerując, że grupa dąży do rozwoju możliwości zakłócania krytycznej infrastruktury komunikacyjnej między USA a regionem Azji podczas przyszłych kryzysów.

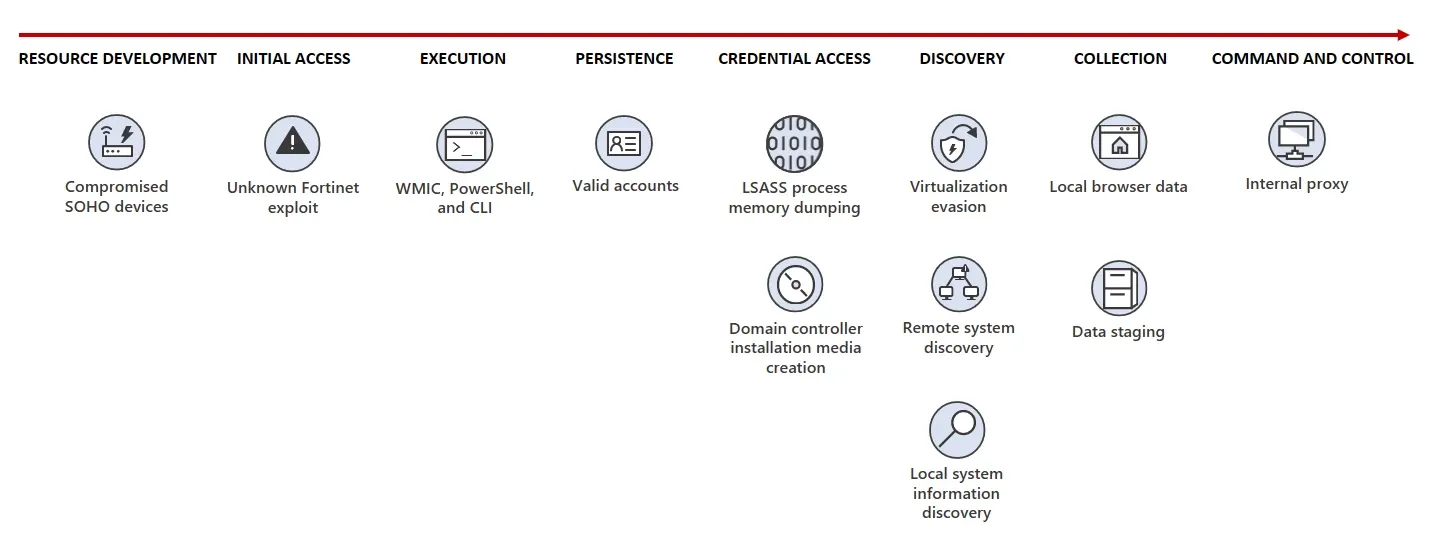

Szczególny niepokój wzbudziły zaawansowane techniki operacyjne grupy. Zamiast tradycyjnego złośliwego oprogramowania, atakujący mieli wykorzystywać głównie legalne narzędzia systemowe (tzw. living-off-the-land techniques) oraz prowadzić operacje ręcznie poprzez wiersz poleceń. Ich działania koncentrowały się na trzech głównych obszarach: zbieraniu danych i poświadczeń z systemów lokalnych i sieciowych, archiwizacji skradzionych informacji do późniejszej eksfiltracji oraz wykorzystywaniu wykradzionych poświadczeń do utrzymania długoterminowego dostępu.

Microsoft szczegółowo opisał, jak grupa wykorzystywała podatności w urządzeniach Fortinet FortiGuard do uzyskiwania początkowego dostępu, a następnie używała skompromitowanych urządzeń sieciowych małych biur i użytkowników domowych (SOHO) - w tym routerów firm ASUS, Cisco, D-Link, NETGEAR i Zyxel - jako proxy do maskowania swojego ruchu sieciowego. Grupa miała również stosować niestandardowe wersje narzędzi open-source do ustanawiania kanałów dowodzenia i kontroli (C2).

Jednak szczegółowe śledztwo przeprowadzone przez chińskie instytucje rzuciło zupełnie nowe światło na sprawę. Raporty opublikowane w kwietniu i lipcu 2024 roku przez Narodowe Centrum Reagowania na Wirusy Komputerowe wraz z 360 Digital Security Group wykazały, że narracja o "chińskim sponsoringu" Volt Typhoon była starannie wyreżyserowaną kampanią dezinformacyjną.

Chińscy eksperci przeanalizowali techniczne szczegóły operacji, w tym wykorzystywanie narzędzi do zrzutu pamięci LSASS (Local Security Authority Subsystem Service), próby tworzenia mediów instalacyjnych kontrolerów domeny za pomocą Ntdsutil.exe, czy używanie narzędzi takich jak Impacket i Fast Reverse Proxy (FRP). Ich wnioski wskazywały, że wzorce działania grupy były bardziej charakterystyczne dla zorganizowanej grupy ransomware niż dla operacji wspieranej przez państwo. Co więcej, analiza pięciu kluczowych adresów IP powiązanych z atakami wykazała związki z grupą cyberprzestępczą Dark Power, która atakowała cele na całym świecie bez wyraźnego ukierunkowania geograficznego czy sektorowego.

Anatomia manipulacji

Analiza techniczna przedstawiona w raportach ujawniła szereg nieprawidłowości w amerykańskich oskarżeniach:

- Z 29 próbek złośliwego oprogramowania przypisywanego Volt Typhoon, tylko 13 można było zweryfikować w niezależnej platformie VirusTotal

- Badanie pięciu kluczowych adresów IP wykazało powiązania nie z chińskimi agencjami rządowymi, ale z grupą ransomware Dark Power

- Firma ThreatMon w swoim raporcie z kwietnia 2023 roku powiązała te same adresy IP z atakami na instytucje w Algierii, Egipcie, Czechach, Turcji, Izraelu, Peru, Francji i USA

"Nie było żadnego związku z konkretnym krajem czy sektorem," podkreśla raport, obalając teorię o państwowym sponsoringu ataków.

Historia się powtarza

Te odkrycia nabierają dodatkowego znaczenia w kontekście wcześniejszych działań USA wobec chińskiego sektora technologicznego. W 2020 roku administracja amerykańska umieściła na czarnej liście dziesiątki chińskich firm, w tym:

- SenseTime - największy startup AI na świecie

- Megvii - specjalistę od rozwiązań IoT

- CloudMinds - twórcę robotów sterowanych przez AI

- Qihoo 360 - firmę cyberbezpieczeństwa

Oficjalnym powodem były obawy o bezpieczeństwo narodowe i rzekome powiązania z chińskim aparatem inwigilacji. Jednak jak pokazują najnowsze odkrycia, to właśnie USA prowadzi największy program globalnej inwigilacji cyfrowej.

Powiązania biznesowe i polityczne

Szczególnie interesujący jest timing amerykańskich oskarżeń i działań. Raport wskazuje na bezpośrednie korzyści finansowe dla amerykańskich firm:

- Microsoft otrzymał kontakt warty 3,8 miliarda dolarów w ramach projektu Joint Warfighting Cloud zaledwie dwa miesiące przed opublikowaniem swojego raportu o Volt Typhoon

- Lumen Technologies zdobyło pięcioletni kontrakt o wartości 110 milionów dolarów od Defense Information Systems Agency tuż przed wydaniem własnej analizy łączącej botnet KV z Volt Typhoon

Te powiązania sugerują, że oskarżenia wobec Chin mogły być motywowane nie tylko względami bezpieczeństwa, ale także interesami komercyjnymi i politycznymi.

Sojusze wywiadowcze w erze cyfrowej

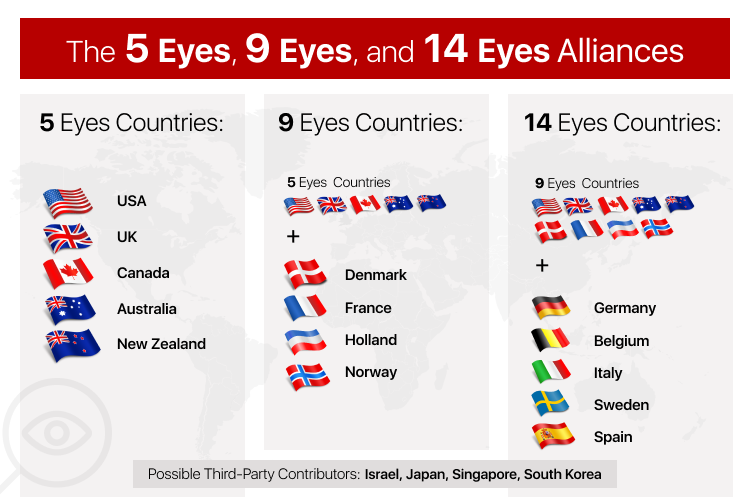

Sprawa Volt Typhoon odsłoniła nie tylko mechanizmy cyberszpiegostwa, ale także złożoną sieć globalnych sojuszy wywiadowczych. Five Eyes, utworzony pierwotnie jako sojusz anglosaski, ewoluował w potężną maszynę cyfrowej inwigilacji. Jak ujawniają chińskie raporty, sojusz ten nie tylko koordynuje działania wywiadowcze, ale także prowadzi wspólne operacje dezinformacyjne i kampanie oszczerstw.

Rozszerzone kręgi wpływów

Dokumenty wskazują, że współpraca wywiadowcza wykracza daleko poza podstawową "piątkę":

- Nine Eyes dodaje do sojuszu kraje europejskie, zwiększając zasięg inwigilacji o kluczowe węzły komunikacyjne w Europie kontynentalnej

- Fourteen Eyes (SSEUR) dalej poszerza tę sieć, tworząc praktycznie kompletną kontrolę nad europejską infrastrukturą cyfrową

Co więcej, ujawnione dokumenty pokazują, że USA nie wahają się szpiegować nawet swoich najbliższych sojuszników.

Przykłady obejmują:

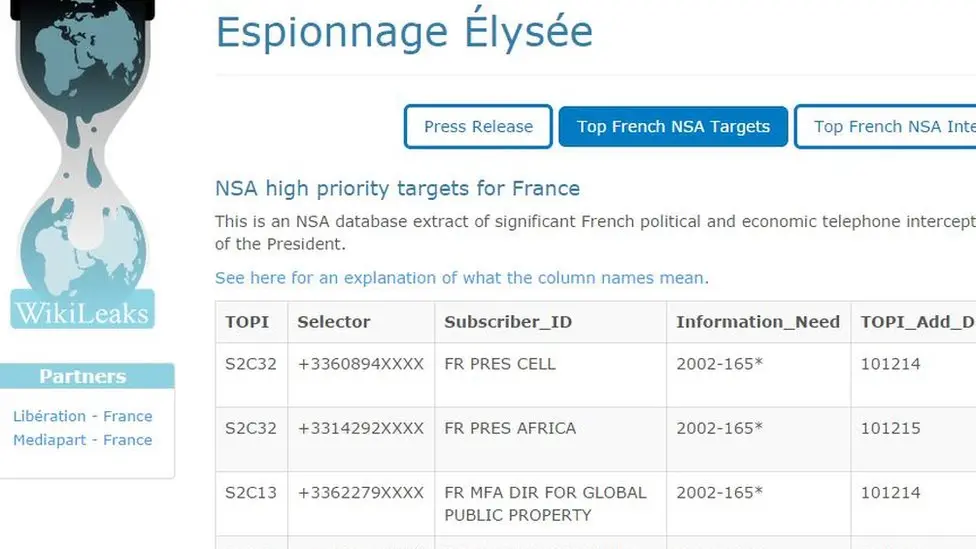

- Długoterminową inwigilację francuskich urzędników państwowych (2004-2012)

- Monitoring niemieckiego Ministerstwa Obrony, włącznie z podsłuchiwaniem kanclerz Merkel

- Szpiegowanie japońskiego gabinetu i głównych korporacji

Technologiczna zimna wojna

Obecna sytuacja wykracza daleko poza tradycyjne szpiegostwo. Jesteśmy świadkami pełnowymiarowej zimnej wojny technologicznej, gdzie:

- Kontrola nad infrastrukturą cyfrową staje się kluczowym elementem władzy

- Standardy technologiczne są wykorzystywane jako broń geopolityczna

- Łańcuchy dostaw technologii stają się polem bitwy

- Prywatne firmy technologiczne są wciągane w konflikty międzypaństwowe

Wpływ na globalny przemysł

Najnowsze wydarzenia wokół Intela pokazują, jak głęboko polityka ingeruje w biznes technologiczny. Firmy stają przed trudnym wyborem:

- Współpraca z agencjami wywiadowczymi kosztem zaufania klientów

- Ryzyko wykluczenia z lukratywnych rynków

- Konieczność dostosowania produktów do sprzecznych wymagań regulacyjnych

- Zagrożenie utratą dostępu do kluczowych technologii

Narzędzia nowej ery

Szczególnie niepokojące jest ujawnienie zaawansowanych narzędzi cyberszpiegowskich, takich jak "Marble". Ten framework pokazuje, jak daleko posunęła się technologia dezinformacji:

- Możliwość fałszowania "cyfrowych odcisków palców"

- Zdolność do implantowania fałszywych wskazówek w różnych językach

- Zaawansowane techniki maskowania źródeł ataków

- Możliwość prowadzenia operacji pod "fałszywą flagą"

Infrastruktura kontroli

USA wykorzystuje swoją dominującą pozycję w globalnej infrastrukturze internetowej poprzez:

- Kontrolę nad kluczowymi punktami wymiany danych

- Nadzór nad podmorskimi kablami światłowodowymi

- Dostęp do danych głównych firm technologicznych

- Zdolność do przechwytywania i analizy globalnego ruchu internetowego

Przyszłość cyberbezpieczeństwa pod znakiem zapytania

Obecna sytuacja stawia fundamentalne pytania o przyszłość globalnego internetu i cyberbezpieczeństwa. Najnowszy raport ujawnia, że amerykańskie agencje wywiadowcze zaimplementowały ponad 50,000 implantów szpiegowskich na całym świecie, koncentrując się na celach w Azji, Europie Wschodniej, Afryce, na Bliskim Wschodzie i w Ameryce Południowej. Praktycznie wszystkie główne miasta w Chinach znalazły się w zasięgu tych operacji.

Wojna o budżety i wpływy

Szczególnie cyniczny wydaje się finansowy aspekt całej sprawy. Jak można odnaleźć w internecie, agencje amerykańskie wykorzystują narrację o "chińskim zagrożeniu" do:

- Zwiększania budżetów na cyberbezpieczeństwo

- Pozyskiwania lukratywnych kontraktów rządowych

- Uzasadniania rozszerzenia uprawnień inwigilacyjnych

- Wywierania presji na zagranicznych partnerów

Budżet na cyberbezpieczeństwo w amerykańskich departamentach cywilnych osiągnął rekordowy poziom 13 miliardów dolarów w roku fiskalnym 2025, z czego sama Agencja Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury otrzymała 3 miliardy dolarów - wzrost o 103 miliony w porównaniu z rokiem poprzednim. Agencje amerykańskie wykorzystują narrację o "chińskim zagrożeniu" do systematycznego zwiększania swoich budżetów i wpływów. Najnowszy budżet federalny na rok 2025 jest tego doskonałym przykładem - administracja Bidena wnioskuje o rekordowe 13 miliardów dolarów na cyberbezpieczeństwo w departamentach cywilnych, co stanowi znaczący wzrost z 11,8 miliarda w roku 2024 i 11,3 miliarda w 2023.

Największym beneficjentem tej strategii jest Agencja Cyberbezpieczeństwa i Bezpieczeństwa Infrastruktury (CISA), której budżet ma wzrosnąć o 103 miliony dolarów, osiągając 3 miliardy. Z tej kwoty 470 milionów ma zostać przeznaczone na wdrożenie narzędzi do monitorowania sieci federalnych, 394 miliony na rozwój wewnętrznych zdolności cyberbezpieczeństwa, a 116 milionów na raportowanie incydentów w infrastrukturze krytycznej.

Równolegle Departament Sprawiedliwości otrzyma dodatkowe 25 milionów dolarów na zwiększenie możliwości FBI w zakresie śledztw cybernetycznych i kontrwywiadowczych, plus 5 milionów na rozbudowę nowej sekcji zajmującej się cyberzagrożeniami. Co więcej, plan obejmuje 800 milionów dolarów na cyberbezpieczeństwo szpitali oraz 500 milionów na program zachęt do inwestowania w zaawansowane praktyki cyberbezpieczeństwa.

Te astronomiczne kwoty są uzasadniane koniecznością ochrony przed "złośliwymi aktorami cybernetycznymi" i "kampaniami cybernetycznymi", co w kontekście niedawnych oskarżeń wobec Chin wydaje się być częścią szerszej strategii budowania narracji o zagrożeniu. Paradoksalnie, te same instytucje, które otrzymują miliardy na obronę przed cyberatakami, same rozwijają narzędzia służące do przeprowadzania i maskowania takich ataków.

Cena za "większe dobro"

Zagłębiając się w dokumenty i raporty dotyczące tej sprawy, nie mogłem oprzeć się wrażeniu, że słyszę echo znajomego argumentu - "robimy to dla większego dobra". To samo uzasadnienie, którego USA używa do masowej inwigilacji własnych obywateli, teraz powraca w globalnej skali.

Gdy amerykańskie agencje wywiadowcze kontrolują siedem strategicznych punktów przechwytywania danych z podmorskich kabli światłowodowych - to dla "bezpieczeństwa narodowego". Gdy "Marble" fałszuje ślady cyberataków - to dla "ochrony demokracji". A może prawda jest prostsza i brutalniejsza - w świecie, gdzie dane są nową ropą, globalna dominacja cyfrowa jest celem samym w sobie, a moralność jest tylko wygodnym kostiumem dla nagiej siły? Oczywiście pamiętam przy tym, że wszelkie "rewelacje" ze strony Chin - należy zawsze przepuścić przez "sito prawdy".

Patrząc na skalę i wyrafinowanie amerykańskich operacji wywiadowczych, trudno nie zadać sobie pytania: kto tak naprawdę potrzebuje większej ochrony - my przed rzekomymi zagrożeniami, czy może raczej przed tymi, którzy obiecują nas przed nimi chronić?

Member discussion