Czy Monero jest naprawdę prywatne? Analiza najnowszych badań Maldo Map i OSPEAD

Trzy niezależne badania naukowe opublikowane w 2025 roku rzucają nowe światło na stan prywatności w najpopularniejszej kryptowalucie prywatnej - Monero. Projekt Haze z raportem "Maldo Map", badanie OSPEAD Rucknium oraz specyfikacja FCMP++ Luke'a Parkera przedstawiają kompletny obraz wyzwań technicznych i proponowanych rozwiązań.

Analiza obejmuje wykrycie tysięcy węzłów szpiegowskich w sieci P2P, statystyczne słabości algorytmu selekcji decoy oraz technologiczne odpowiedzi społeczności na zidentyfikowane problemy. No to jedziemy!

Geneza odkrycia - gdy mapa staje się narzędziem demaskowania

Projekt rozpoczął się jako eksperyment naukowy mający na celu ocenę zdrowia sieci peer-to-peer wszystkich kryptowalut prywatnych. Zespół Haze uruchomił Maldo Map (link w sieci TOR) - najbardziej szczegółową mapę sieciową dla Monero i innych kryptowalut prywatnych, działającą jako zestaw zdalnych superwęzłów dodających nowych peerów do mapy.

Ironią losu, mapa początkowo nazwana żartobliwie "Spy Map" rzeczywiście odkryła prawdziwych szpiegów. Podczas pierwszej godziny działania badacze zauważyli niepokojącą anomalię - nienormalnie dużą liczbę peerów dzielących te same adresy IP, wszystkie pochodzące od tego samego dostawcy usług internetowych.

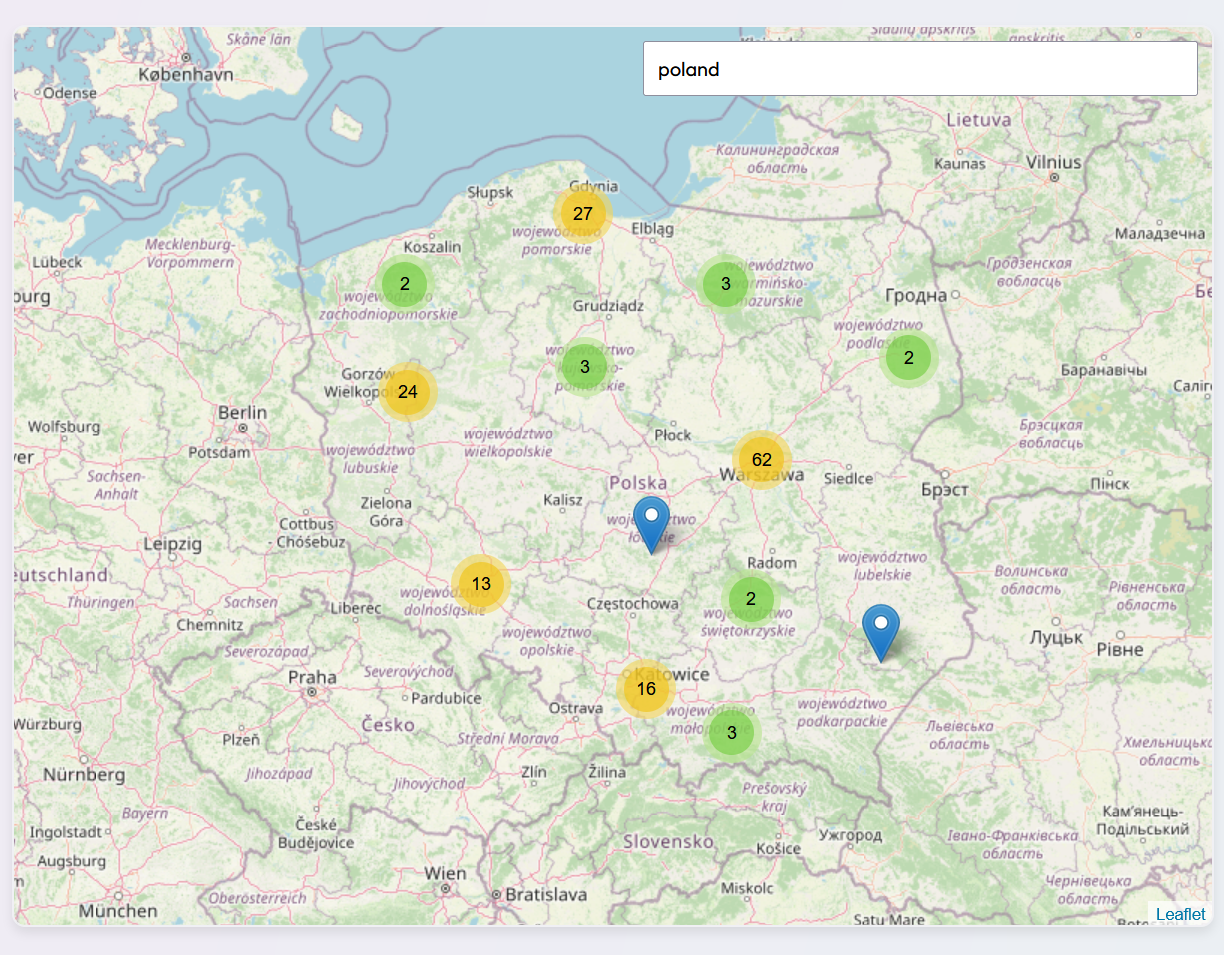

Skala problemu szybko się ujawniła. Spośród ponad 19 000 unikalnych węzłów przeanalizowanych przez system, wykryto systematyczną inwigilację prowadzoną przez co najmniej dwóch głównych operatorów, kontrolujących łącznie prawie 3 000 węzłów.

Anatomia inwigilacji - Lionlink Networks i struktura szpiegostwa

Pierwszym zdemaskowanym operatorem okazała się firma działająca pod szyldem AS54098 Lionlink Networks. Analiza wykazała, że te same adresy IP były używane do szpiegowania sieci Bitcoin już w 2020 roku, co sugeruje długofalową, skoordynowaną operację inwigilacyjną obejmującą różne kryptowaluty.

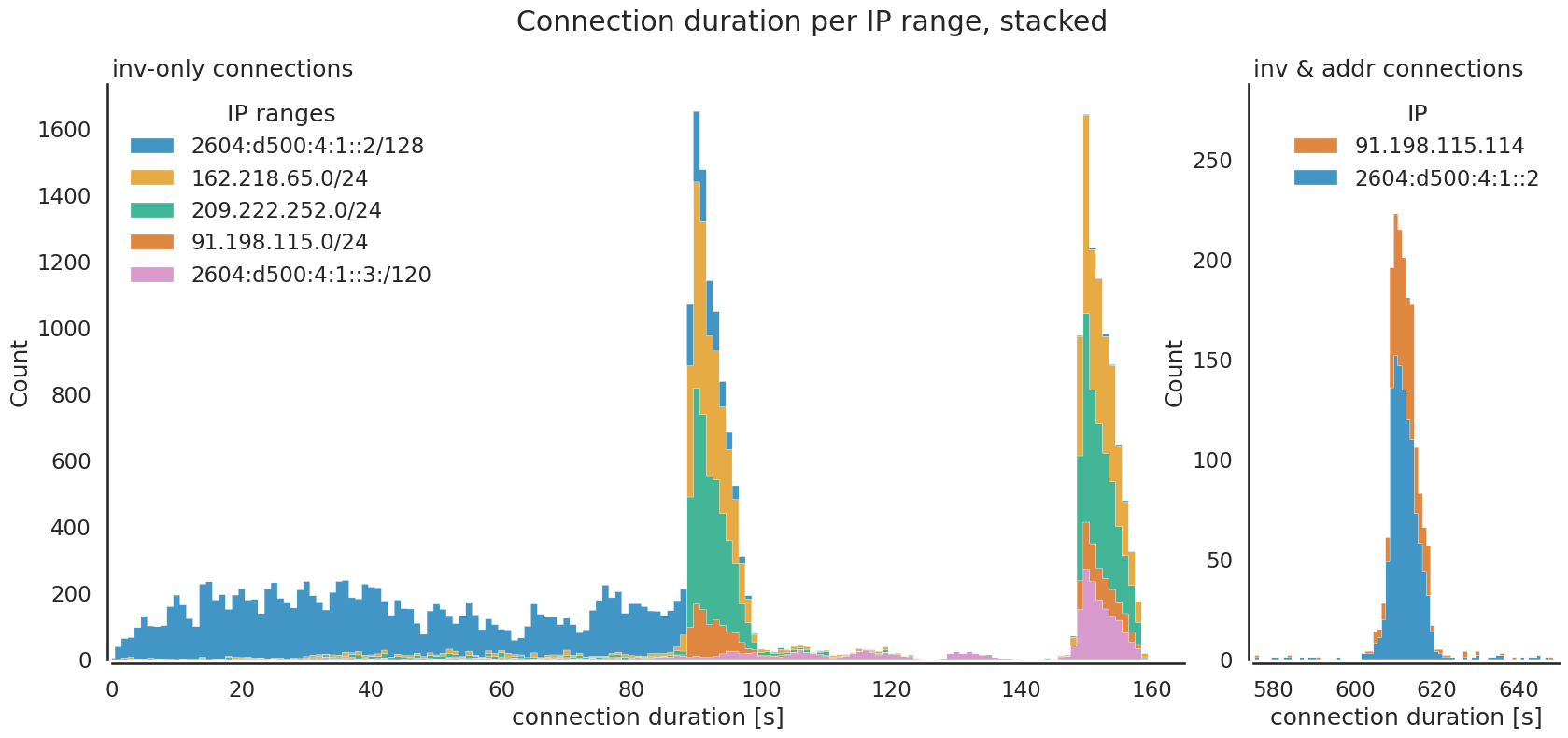

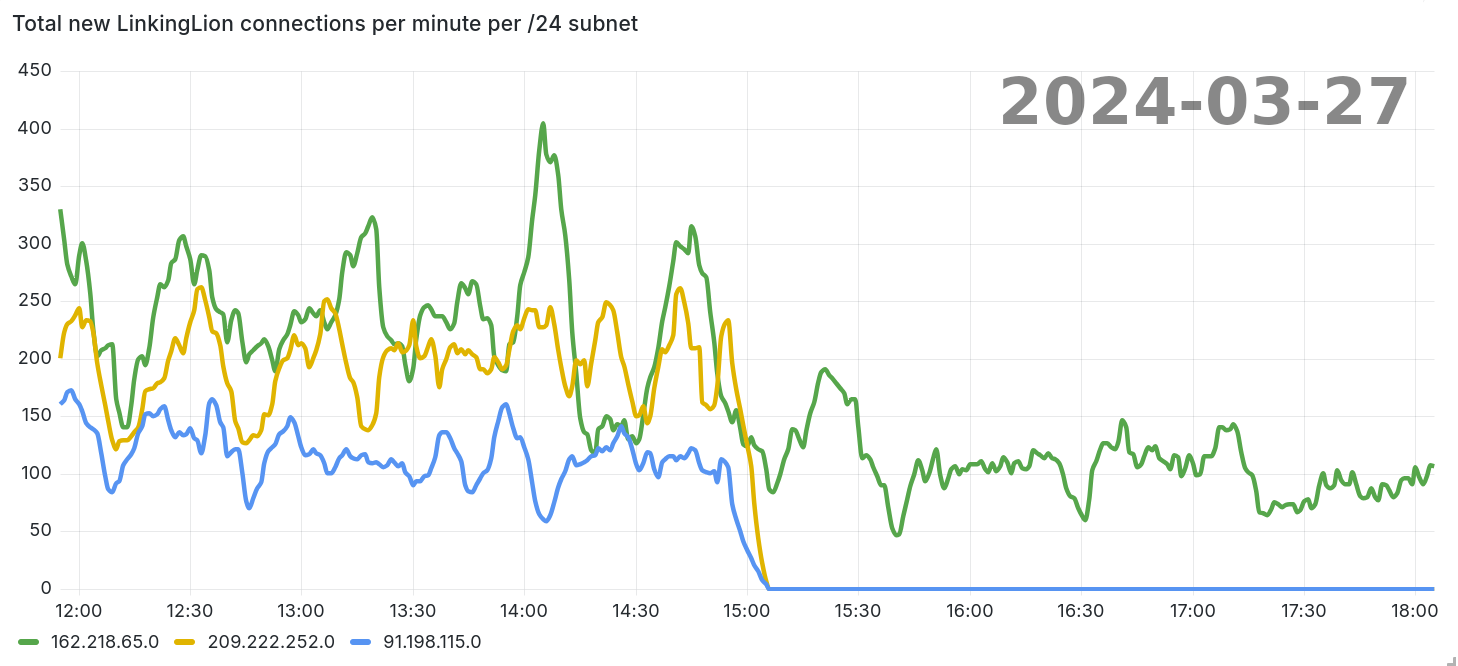

Wtedy badania 0xB10C ujawniły, że podmiot zwany "LinkingLion" używał czterech zakresów adresów IP do łączenia się z wieloma węzłami Bitcoin i nasłuchiwania ogłoszeń transakcji.

Podmiot był aktywny od 2018 roku, otwierając setki połączeń na minutę z fałszywymi agentami użytkownika i podejrzanymi konfiguracjami wysokości bloków.

Plot twist: Oświadczenie LionLink Networks

27 marca 2024 roku, dokładnie rok po publikacji badania 0xB10C, nastąpił nieoczekiwany zwrot akcji. LionLink Networks opublikowało oficjalne oświadczenie kategorycznie zaprzeczając jakiemukolwiek zaangażowaniu w działania opisane jako "LinkingLion".

W oświadczeniu firma podkreśliła, że:

- Wymienione adresy IP nie są własnością ani nie są obsługiwane przez LionLink Networks (oczywiście!)

- Ich usługi obejmują reklamowanie określonych zewnętrznych adresów IP i adresów IP sieci korzystających z ich infrastruktury (jakby inaczej!)

- Nie sprawują bezpośredniej kontroli nad indywidualnymi działaniami online swoich klientów (a jakże!)

Co niezwykle znamienne, tego samego dnia po publikacji oświadczenia aktywność LinkingLion dramatycznie spadła - dwa z trzech zakresów IPv4 całkowicie przestały nawiązywać połączenia, a trzeci zmniejszył aktywność z 200-400 połączeń na minutę do około 100. Jednak już następnego dnia (29 marca 2024) LinkingLion wznowił pełną aktywność, co sugeruje tymczasową reakcję na publiczną uwagę.

Ten incydent ilustruje złożoność przypisywania odpowiedzialności w zdecentralizowanych sieciach - podczas gdy LionLink Networks może rzeczywiście być tylko dostawcą infrastruktury, faktyczny operator pozostaje w ukryciu, używając ich usług jako warstwy abstrakcji.

Wróćmy jednak do sprawy Monero i 2025 roku. Kluczowym odkryciem była obserwacja, że każdy węzeł pojawiający się więcej niż raz na liście peerów okazywał się podejrzanym węzłem. Rozkład częstotliwości był charakterystyczny: większość węzłów szpiegowskich pojawiała się 6-10 razy, przy czym wszystkie 1600 adresów IP zidentyfikowanych przez badaczy okazało się rzeczywiście prowadzić działalność szpiegowską.

Strategia operacyjna ujawniła ich profesjonalizm. Węzły nie były szczególnie aktywne podczas procesu synchronizacji blockchain, ale stawały się znacznie bardziej aktywne po pełnej synchronizacji węzła użytkownika - dokładnie wtedy, gdy węzeł był gotowy do wysyłania transakcji. Operatorzy efektywnie zarządzali swoimi zasobami, koncentrując się wyłącznie na węzłach mogących przeprowadzać transakcje.

Nowa fala - PEG TECH INC i eskalacja inwigilacji

W maju pojawiła się druga fala szpiegowska - ponad 1300 adresów IP pochodzących od AS54600 PEG TECH INC i AS398823 PEG TECH INC, firm powiązanych z chińsko-amerykańską firmą hostingową RAKsmart z San Jose w Kalifornii. Te węzły początkowo działały jako normalne węzły, ale w ciągu kilku dni przekształciły się w węzły zdalne, następnie powróciły do statusu normalnych węzłów - zachowanie, które badacze uznali za wysoce podejrzane.

Skala tej operacji była imponująca - w ciągu kilku dni znaleziono więcej unikalnych węzłów od PEG TECH INC niż od Digital Ocean, Contabo, Amazon, OVH, Google i Hetzner łącznie, ze średnią częstotliwością 3 peerów na adres IP.

Połączenie obu operacji szpiegowskich oznaczało, że w momencie przeprowadzania badania 67,5% wszystkich zdalnych węzłów było kontrolowanych przez operatorów szpiegowskich - tych, co do których badacze mieli pewność, nie licząc innych, trudniejszych do wykrycia ukrytych węzłów.

Paradoks prywatności opcjonalnej - lekcje z Zcash

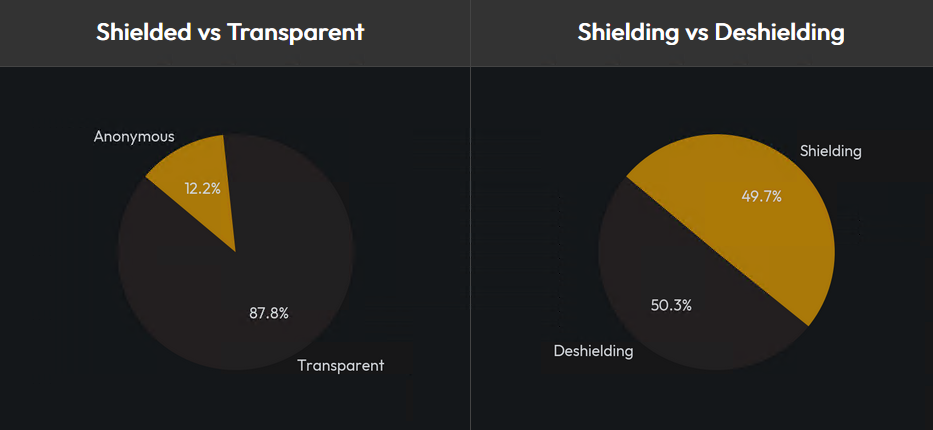

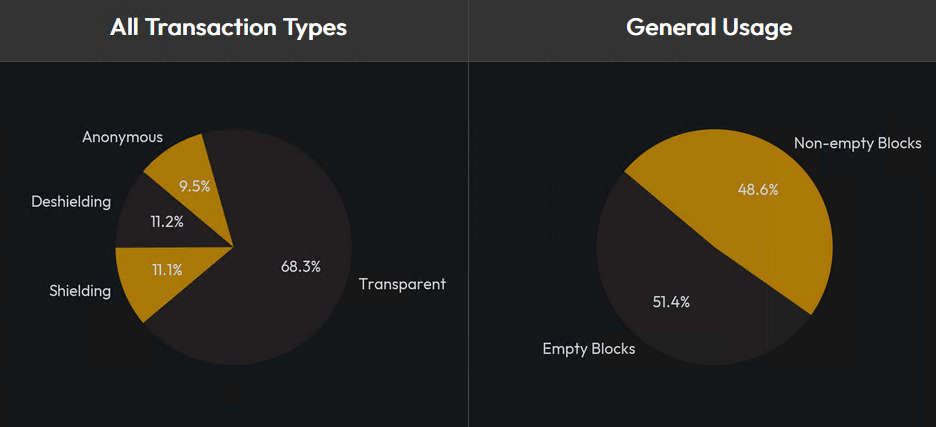

Badanie ujawniło fundamentalny problem kryptowalut z opcjonalną prywatnością. Analiza blockchain Zcash z trzech miesięcy (styczeń-kwiecień 2025) pokazała dramatyczną rzeczywistość: mimo posiadania prawdopodobnie najlepszej technologii wykorzystującej matematykę zero-knowledge do ukrywania nadawcy, odbiorcy i kwoty, większość transakcji pozostaje transparentna.

Z przeanalizowanych 100 000 bloków, większość transakcji była przezroczysta, połowa blockchain składała się z pustych bloków, a całkowita liczba anonimowych transakcji w ciągu trzech miesięcy odpowiadała temu, co Monero przetwarza w ciągu kilku dni.

Transakcje "shielding" (przenoszenie środków do anonimowego adresu) i "deshielding" (powrót do przezroczystego adresu) były w przybliżeniu równe, co sugeruje, że większość środków wchodzących do puli anonimowej powraca do w pełni przezroczystych adresów.

Ten przykład potwierdza tezę badaczy: opcjonalna prywatność to brak prywatności. Większość scentralizowanych giełd akceptuje tylko środki z przezroczystych adresów, aby monitorować użytkowników i łączyć ich adresy IP z pełnymi nazwiskami i adresami blockchain.

Szokująca rzeczywistość użytkowników - 73,7% bez ochrony

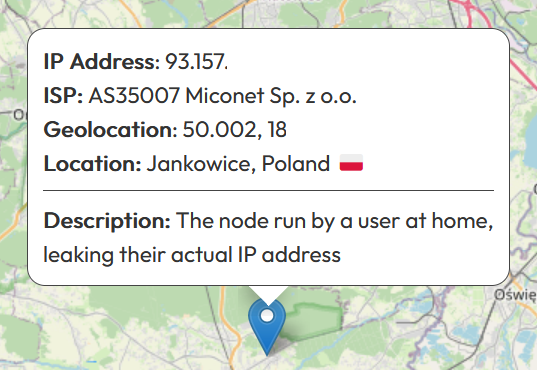

Najbardziej niepokojącym odkryciem była analiza typologii węzłów, która ujawniła dramatyczny brak świadomości bezpieczeństwa wśród użytkowników. Z przeanalizowanych węzłów, wyłączając węzły szpiegowskie, okazało się że:

- 73,7% (14 091 węzłów) to węzły prowadzone przez użytkowników w domu, ujawniające ich rzeczywiste adresy IP

- 9,82% (1 879 węzłów) to zdalne węzły prawdopodobnie prowadzone przez użytkowników w domu, również ujawniające rzeczywiste adresy IP

- Tylko 1,47% (282 węzły) użytkowników korzystało z VPN, proxy lub znanych usług VPN

Oznacza to, że ponad 83% wszystkich użytkowników bezpośrednio ujawnia swoje prawdziwe adresy IP podczas korzystania z sieci, co czyni ich podatnymi na inwigilację nie tylko przez węzły szpiegowskie, ale także przez dostawców usług internetowych.

Inwigilacja na poziomie ISP - niewidzialna ręka nadzoru

Istnieje jeszcze mniej oczywisty, ale równie niepokojący wektor ataku - inwigilację przez dostawców usług internetowych. Nie wszystkie kryptowaluty domyślnie szyfrują ruch P2P. Chociaż Monero ma funkcję automatycznego wykrywania, która próbuje najpierw nawiązać szyfrowane połączenie, nie wymusza tego, co oznacza, że użytkownicy nadal mogą łączyć się za pomocą zwykłego tekstu, jeśli zdalny węzeł nie obsługuje szyfrowania (wait! czy mamy 2025 rok?).

Może to prowadzić do deanonimizacji przez ISP bez uruchamiania ani jednego węzła, ponieważ cały ruch może być i można założyć, że jest monitorowany przez ISP i ich "przyjaciół". Za każdym razem, gdy tworzymy transakcję bez używania VPN lub sieci anonimowej, ISP może powiązać adres IP i pełne prawne nazwisko użytkownika z utworzoną transakcją, jeśli zdalny węzeł zdecydował się nie mieć szyfrowanego połączenia.

ISP często sprzedają dane sieciowe temu, kto zaoferuje najwyższą cenę, i udostępniają je rządom w celu nadzorowania obywateli. Istnieją wystarczające dowody publiczne, takie jak Room 641A, pokazujące, że nie tylko surowe dane o każdym pakiecie w internecie są kupowane i sprzedawane przez ISP i brokerów, ale są również zbierane, przechowywane i analizowane w całości poprzez dosłowne kopiowanie wszystkich danych przesyłanych przez kable światłowodowe tworzące szkielet internetu.

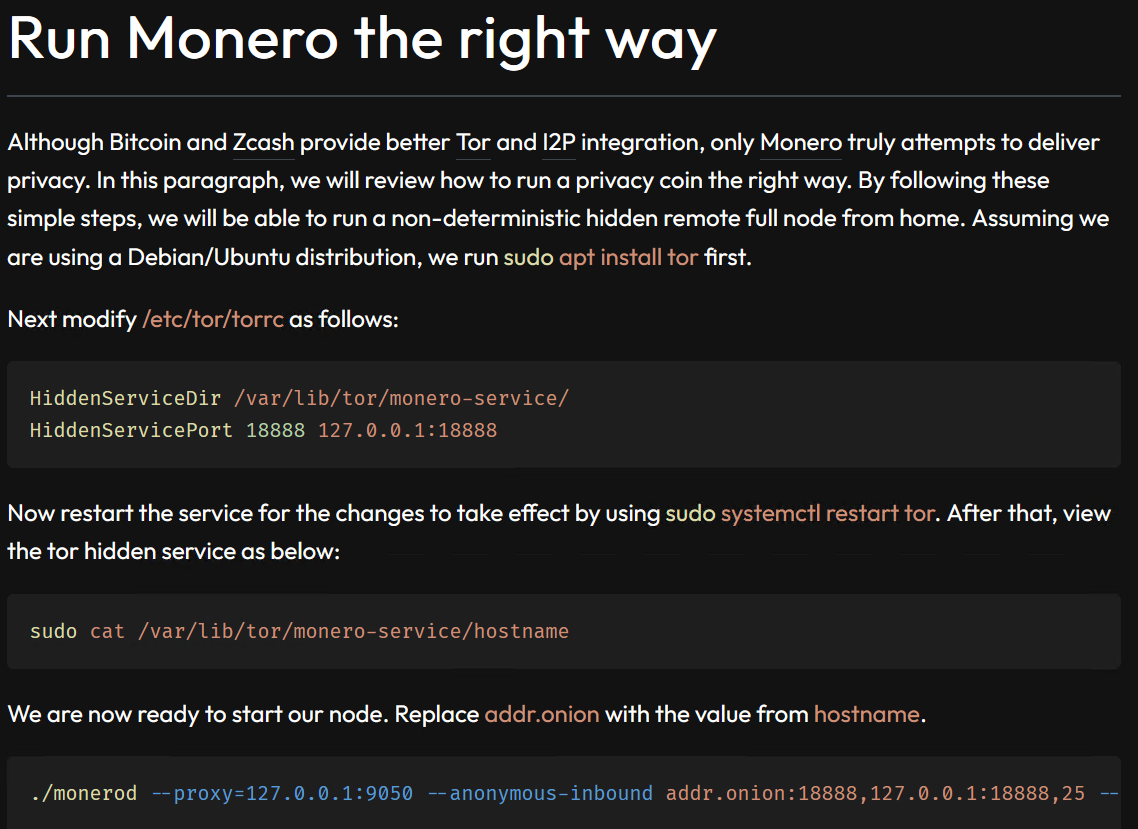

Tozwiązanie - niedeterministyczne i ukryte pełne węzły zdalne (trudniej się nie dało)

Najbardziej innowacyjnym aspektem badania było odkrycie potencjalnego rozwiązania problemów prywatności - koncepcji "non-deterministic hidden remote full nodes" (niedeterministycznych ukrytych zdalnych węzłów pełnych). Ta rewolucyjna idea zakłada, że każdy zwykły węzeł może funkcjonować jako ukryta usługa w sieciach anonimowych, będąc jednocześnie ukrytym i działającym jako zdalny węzeł.

Zaleta prowadzenia pełnego węzła jako ukrytej usługi w sieciach anonimowych polega na tym, że każdy normalny węzeł jest nie tylko ukryty, ale także funkcjonuje jako zdalny węzeł. Nie ma potrzeby otwierania portów w lokalnej sieci, ponieważ ruch przechodzi przez sieci anonimowe, a każdy węzeł przyczynia się do sieci w taki sam sposób, jak robi to zdalny węzeł.

To podejście ma fundamentalne znaczenie, ponieważ zwykli użytkownicy mogą pomóc sieci, działając jako zdalne węzły, umożliwiając innym synchronizację blockchain przez swoje węzły, pozostając anonimowymi, czyniąc sieć silniejszą i znacznie bardziej zdecentralizowaną.

Projekt Haze i wizja przyszłości

Projekt Haze planuje również integrację OnionShare z oprogramowaniem pełnego węzła, umożliwiając każdemu węzłowi dobrowolne hostowanie kodu źródłowego pełnego węzła i promowanie go poprzez wiadomość coinbase. Ta wizja ma na celu rozwiązanie problemu centralizacji rozwoju - jeśli GitHub zdecyduje się na cenzurowanie repozytorium, społeczność mogłaby wybrać węzeł, który hostował kod źródłowy najdłużej lub wybrać jeden na podstawie innych kryteriów.

Przeciwdziałanie atakom Sybil i przyszłość sieci prywatnych

Jedną z możliwych krytyk przejścia na obowiązkowe połączenia nie-clearnet przez sieci anonimowe byłyby ataki Sybil. Wynajmowanie adresów IP kosztuje pieniądze, ale generowanie ukrytych usług w Tor lub I2P nie kosztuje nic. Przeciwnik mógłby utworzyć tyle adresów, ile chce, aby udawać unikalny węzeł, zwiększając tym samym swoje szanse na umieszczenie w dużej części listy peerów użytkownika.

Jednak nawet jeśli przeciwnik określił, która transakcja została utworzona przez którą ukrytą usługę, mówi im to bardzo mało, ponieważ adres IP użytkownika jest ukryty. Atak staje się droższy i trudniejszy, ponieważ musieliby jednocześnie szpiegować Tor.

W idealnym świecie Zcash wymuszałby ekranowane transakcje z → z, a Monero zostałby uaktualniony do FCMP++ (o czym mówi się od dawna, a możecie posłuchać o tym na poniżym filmie z MoneroKONF), przy czym oba wymuszałyby obowiązkowe połączenia nie-clearnet. Aby zabezpieczyć się przed teoretycznymi atakami Sybil de-anonimizacji i DoS, musielibyśmy wybrać co najmniej jednego uczciwego i zaufanego peera, podobnie jak w przypadku korzystania z clearnet, z tą jedyną różnicą, że nie ujawnilibyśmy naszego prawdziwego adresu IP i mielibyśmy możliwość uruchomienia nieokreślistycznego ukrytego zdalnego węzła pełnego.

Praktyczne wdrożenie rozwiązań

Badacze przedstawili konkretne kroki dla użytkowników chcących poprawić swoją prywatność. Proces uruchomienia niedeterministycznego ukrytego zdalnego węzła pełnego z domu jest zaskakująco prosty. Wymaga jedynie instalacji Tor, modyfikacji pliku konfiguracyjnego i uruchomienia węzła z odpowiednimi parametrami.

Kluczowym elementem jest konfiguracja, która pozwala na synchronizację blockchain przez clearnet (ze względu na rozmiar - ponad 300 GB), ale nadawanie transakcji wyłącznie przez Tor. To podejście łączy praktyczność z bezpieczeństwem.

Dodatkowo, badacze udostępnili aktualizowaną co godzinę listę banowania zawierającą o 400 więcej adresów IP powiązanych z operatorami węzłów szpiegowskich niż inne dostępne listy. Użytkownicy mogą ją wykorzystać, uruchamiając swoje węzły z parametrem --ban-list.

torsocks curl http://maldomapyy5d5wn7l36mkragw3nk2fgab6tycbjlpsruch7kdninhhid.onion/map/ban_list.txt -o ban_list.txtSzerszy kontekst i rozwiązania

W obliczu odkrytych słabości, eksperci security wypracowali konkretne strategie obrony dla użytkowników Monero. Najbardziej skuteczną, opisaną przez Duke'a, jest metoda "dwóch portfeli" - eleganckiego rozwiązania, które faktycznie może zwiększyć prywatność ponad pierwotnie zakładane poziomy.

Strategia dwóch portfeli - zasady fundamentalne

System opiera się na czterech prostych zasadach:

- ZASADA 1: Wydawaj adresy stealth (zaczynające się od 8...) tylko ze swojego portfela przychodzącego (Incoming)

- ZASADA 2: Zawsze twórz nowy adres stealth dla różnych osób/usług - nigdy nie dawaj tego samego adresu dwóm różnym giełdom

- ZASADA 3: Wysyłaj środki tylko z portfela "Outgoing" - nigdy nie udostępniaj adresów z tego portfela

- ZASADA 4: Jedynym momentem wysyłania środków z portfela "Incoming" jest "doładowanie" portfela "Outgoing"

Dlaczego to działa? Głównym powodem jest dodanie skoku w grafie transakcji między dowolnymi transakcjami przychodzącymi i wychodzącymi.

Rozważmy przykład: Bob kupuje XMR na giełdzie, wypłaca go do swojego portfela, a później wysyła z powrotem na tę giełdę, na inne konto. Przy rozmiarze pierścienia 16, giełda widzi szansę 1 na 16 (6,25%), że środki otrzymane z drugiego konta Boba to te same, które pierwotnie mu wysłała. Jednak ze względu na atak MAP Decoder to tak naprawdę szansa 1 na 4,2 (23,5%) (o tym - trochę niżej w artykule)

Jeśli Bob użyje dwóch portfeli, doda kolejny skok w grafie transakcji, a giełda będzie mieć szansę 1 na (4,2 × 4,2) = 5,7%, że te konta są takie same. Bob kończy z nieco lepszą prywatnością dzięki użyciu dwóch portfeli niż myśleliśmy, że pierwotnie miał przed ujawnieniem ataku MAP Decoder.

Churning - sztuka mieszania z pułapkami

Churning - wysyłanie środków do siebie - to technika tak stara jak sam Monero, ale obarczona mitologią i niebezpiecznymi nieporozumieniami. W najprostszej formie churning oznacza wysłanie całego salda z powrotem do siebie, zwiększając dystans swoich środków od źródła.

Teoretycznie każdy churn służy do "rozmycia" śladu o pewien czynnik. Jeśli ktoś wyśle ci pieniądze, zna lokalizację tych środków na blockchainie, ponieważ to on stworzył output. Kiedy je wydajesz, zobaczy, że pojawiają się jako input w jakiejś transakcji, ale zobaczy też inne możliwe inputy połączone w pierścień i nie będzie miał pewności kto je wydawał.

Prawdopodobieństwo wynosi 1/N, że to ty (gdzie N to rozmiar pierścienia). Nawet jeśli założy, że to ty, nie może wiedzieć, czy wysłałeś do siebie, czy do kogoś innego. Po kolejnym "skoku" prawdopodobieństwo staje się (1/N)², potem (1/N)³ i tak dalej.

Niebezpieczeństwa churning - gdy dobra intencja szkodzi

Jednak churning może być niebezpieczny, szczególnie w kontekście ataków statystycznych. Jak ostrzega deweloper jtgrassie: "Robiąc cokolwiek niestandardowego, ryzykujesz wyróżnienie się. Ludzie muszą przestać próbować być sprytni i po prostu używać Monero normalnie." (ale znów - normalnie - czyli zgodnie z pierwotnymi podatnościami)

Główne zagrożenia churningu:

- Łączenie outputów: Typowy "churn" używający

sweep_allłączy (linkuje) outputy, potencjalnie ujawniając powiązania - Nadmierna częstotliwość: Jeśli output pojawia się z wyższą częstotliwością niż naturalnie by został wybrany, samo to jest sygnałem, że jest "churnowany"

- Oczywiste łańcuchy: Powtarzające się churning może pokazać oczywisty łańcuch outputów

- Timing heuristics: Regularne wzorce mogą stać się heurystyką dla analityków

Prawidłowy churning - jeśli już musisz

Jeśli churning jest konieczny, eksperci zalecają:

- Używanie

sweep_singlezamiastsweep_alldla pojedynczych outputów - Losowe odstępy czasowe (1-200 godzin)

- Unikanie ponownego używania tego samego outputu

- Ograniczenie do kilku churnów, nie setek

Jak zauważa jeden z ekspertów: "Prawdopodobnie każdy kolejny churn daje coraz mniejsze korzyści. Ale więcej transakcji w sieci utrudnia analizę blockchain wszystkim, więc dopóki robisz to losowo, pomagasz też innym użytkownikom."

Ostatecznie jednak, jak mówi deweloper: "Jeśli potrzebujesz angażować się w churning lub coś podobnego, to oznacza, że Monero jest zepsute i wymaga naprawy." To prowadzi nas do początku - czyli pytania o przyszłość tej waluty cyfrowej.

Odkrycia Maldo Map ujawniają głębszy problem dotyczący cyfrowej prywatności w XXI wieku. Fakt, że 67,5% zdalnych węzłów jednej z najbardziej prywatnych kryptowalut może być kontrolowanych przez szpiegów, pokazuje skalę wyzwania, przed którym stoimy.

Badanie potwierdza również tezę o "opcjonalnej prywatności jako braku prywatności". Czy to w przypadku Zcash z jego 12% anonimowych transakcji, czy użytkowników Monero, z których tylko 1-2% używa rzeczywistej ochrony sieciowej. All-in-all okazuje się, że większość użytkowników nie korzysta z dostępnych narzędzi prywatności.

Tak jak Monero przeszło od opcjonalnej (opt-out) do obowiązkowej prywatności na poziomie protokołu, może być konieczne przejście do obowiązkowej prywatności na poziomie sieciowym (obecnie opt-in).

OSPEAD - anatomia statystycznego ataku na prywatność

Podczas gdy Maldo Map ujawniło zagrożenia na poziomie sieci P2P, równie niepokojące odkrycia dotyczą samego protokołu Monero. Badanie OSPEAD (Optimal Static Parametric Estimation of Arbitrary Distributions - yay, ale długie), przeprowadzone przez Rucknium i finansowane przez społeczność Monero, ujawnia dramatyczną słabość w algorytmie selekcji decoy - fałszywych transakcji mających ukryć prawdziwe wydatki.

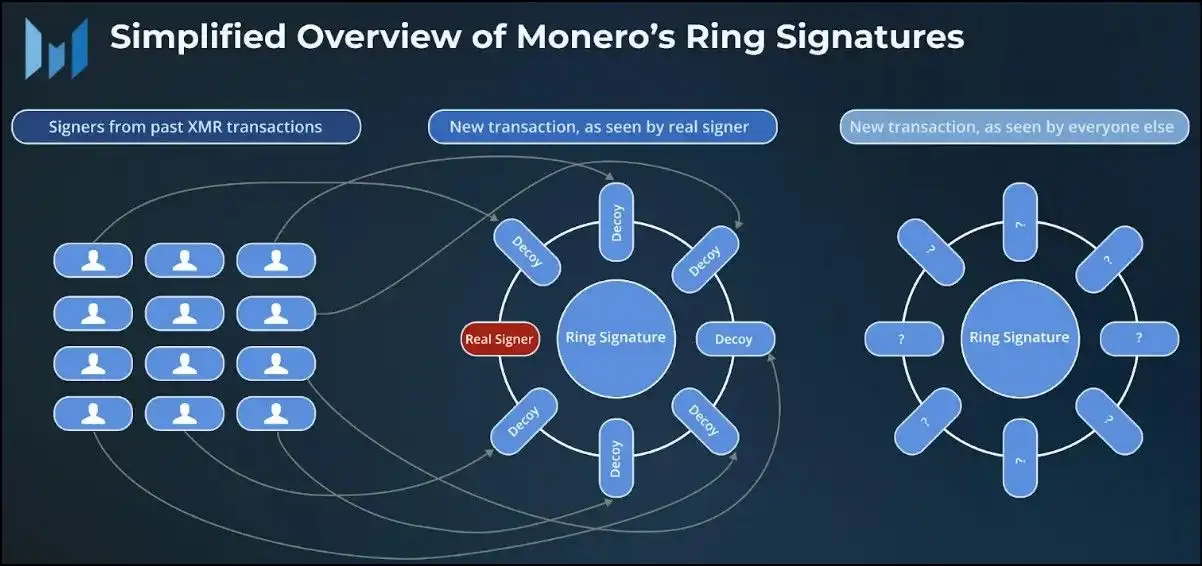

Teoretycznie, przy obecnym rozmiarze pierścienia wynoszącym 16 (rysunki pierścienia trochę wyżej), prawdopodobieństwo odgadnięcia prawdziwego wydatku przez całkowicie losowe zgadywanie powinno wynosić 1/16 = 6,25%. Jednak rzeczywistość okazuje się znacznie gorsza.

Według wstępnych szacunków OSPEAD, przeciwnik może wykorzystać rozbieżność między rzeczywistym rozkładem wieku wydatków a statusowym quo rozkładu decoy, aby osiągnąć prawdopodobieństwo sukcesu ataku wynoszące 23,5% średnio od hard forka z sierpnia 2022 roku.

To oznacza, że efektywny rozmiar pierścienia wynosi zaledwie 4,2 zamiast teoretycznych 16 - dramatyczne zmniejszenie prywatności, które stawia pod znakiem zapytania fundamentalne założenia bezpieczeństwa Monero.

Mechanizm ataku MAP Decoder

Kluczem do zrozumienia słabości jest mechanizm tzw. MAP Decoder Attack (Maximum A Posteriori Decoder). Nie polega on na całkowitym eliminowaniu decoy, ale na inteligentnym odgadywaniu, który członek pierścienia ma największe prawdopodobieństwo bycia prawdziwym wydatkiem. Aby wyjaśnić jak działa, posłużmy się przystępną analogią:

Scenariusz teoretyczny (jak powinno działać):

- 16 koni w wyścigu (członkowie pierścienia)

- Każdy ma równe 6,25% szans na wygraną (1÷16)

- Przeciwnik zgaduje prawdziwego wydawcę losowo

Rzeczywistość z atakiem MAP Decoder:

- Nadal 16 koni, ale jeden jest wyraźnie szybszy (młode wyjście)

- Ten najszybszy koń ma 23,5% szans na wygraną (prawie 1 na 4)

- Pozostałe 15 koni dzieli między siebie 76,5% szans

- Przeciwnik nie zgaduje losowo - zawsze stawia na tego najszybszego konia

Jak tłumaczy Rucknium: "Atak MAP Decoder nie usuwa 12 z 16 koni z wyścigu, a następnie losowo wybiera spośród pozostałych 4. Zamiast tego zawsze stawia na jednego konia, który najprawdopodobniej wygra i jest to prawidłowy wybór w 23,5% przypadków."

Nierówna podatność - OUTPUTS pod szczególnym zagrożeniem

Kluczowym odkryciem OSPEAD jest to, że nie wszystkie transakcje są jednakowo podatne na atak. Transakcje outputs są znacznie bardziej narażone. Zwykle portfel wydałby młode wyjście, jeśli użytkownik wysyła i/lub otrzymuje XMR więcej niż raz w krótkim okresie czasu.

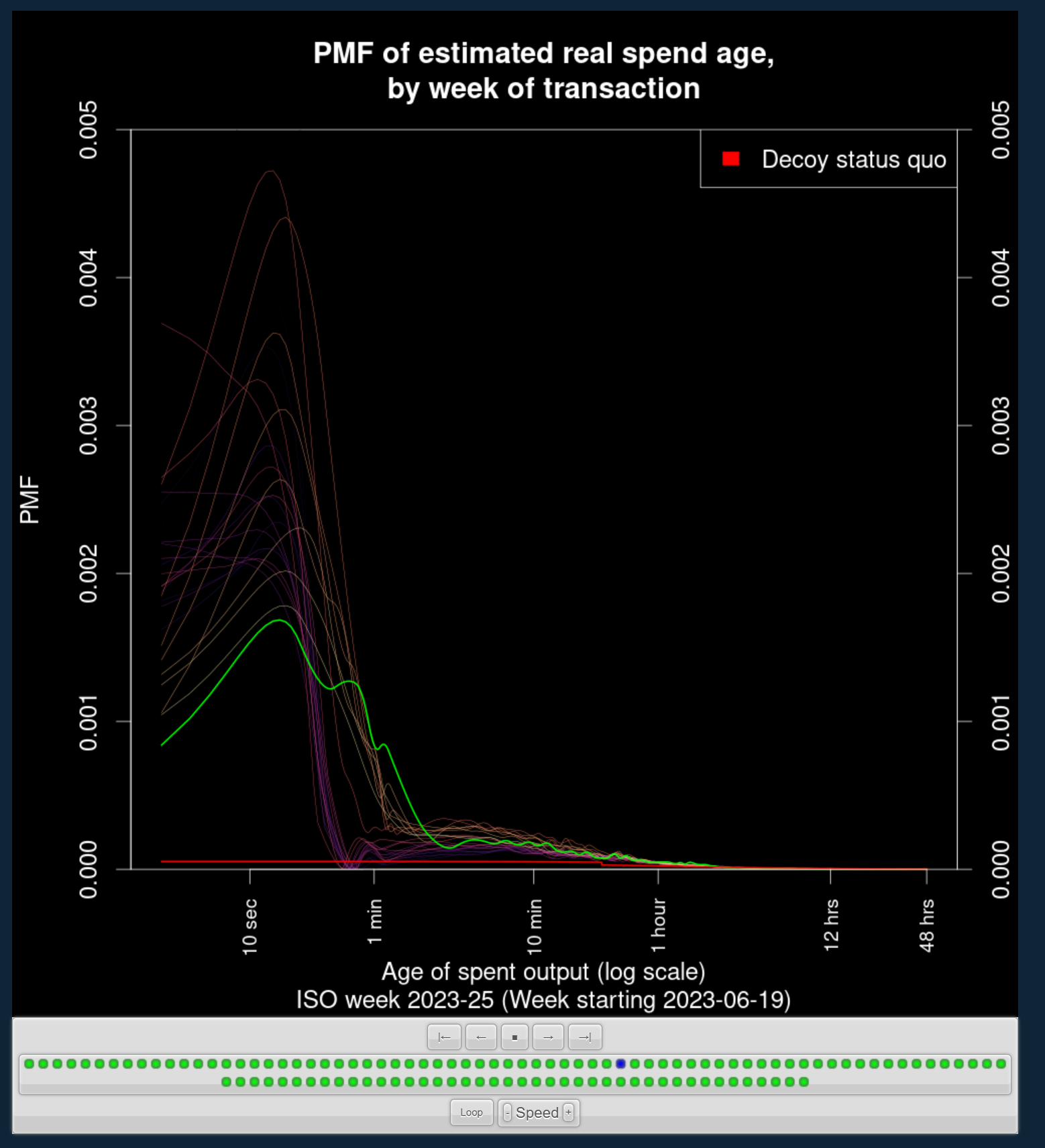

To ma dramatyczne implikacje dla aktywnych użytkowników Monero - im częściej ktoś używa swojego portfela, tym bardziej narażony jest na deanonimizację. Badanie pokazuje animacje zmian w wzorcach wydatków użytkowników w odniesieniu do wieku wyjść dla każdego tygodnia, ujawniając, że w niektórych tygodniach średni sukces ataku jest wyższy z powodu większej rozbieżności między rozkładem selekcji decoy a rzeczywistym rozkładem wydatków.

Metodologia - elegancja w prostocie

Siła OSPEAD leży w prostocie jego podstawowej koncepcji, mimo złożoności implementacji. Jak wyjaśnia Rucknium: "Rzeczywisty rozkład wydatków to jeden rozkład prawdopodobieństwa. Rozkład decoy to inny rozkład prawdopodobieństwa. Pierścienie on-chain to kombinacja rozkładów decoy i rzeczywistych wydatków."

Przy obecnym rozmiarze pierścienia 16, rozkład decoy stanowi 15 części danych on-chain, a rzeczywisty wydatek stanowi 1 część. To, co jest obserwowalne na blockchainie, to dwuskładnikowy rozkład mieszany. Używając definicji rozkładu mieszanego, można po prostu odjąć rozkład decoy od rozkładu danych on-chain, aby uzyskać rzeczywisty rozkład wydatków.

Ważne jest, że OSPEAD nie używa technik uczenia maszynowego ani sztucznej inteligencji - opiera się na tradycyjnych technikach statystycznych bez AI. Wszystkie estymacje używają wyłącznie danych z blockchain Monero i informacji o czasie z puli transakcji.

Ograniczenia i słabości OSPEAD

Mimo swojej skuteczności, OSPEAD ma kilka znanych ograniczeń:

- Zależność statystyczna: Estymator Bonhomme-Jochmans-Robin wymaga, aby członkowie pierścienia byli statystycznie niezależni dla 100% dokładności. W rzeczywistości są nieznacznie zależni, co ma mały negatywny wpływ na dokładność końcowych szacunków OSPEAD.

- Szacowanie algorytmów decoy: Estymator potrzebuje wartości dla liczby różnych algorytmów selekcji decoy używanych w praktyce. Ponieważ było to trudne do uzyskania bezpośrednio z danych on-chain, przyjęto przypuszczenie 4 algorytmów.

- Bug off-by-one-block: W 2023 roku odkryto i załatano błąd w standardowej implementacji algorytmu selekcji decoy Monero. Nieznana jest liczba użytkowników, którzy zaktualizowali swoje portfele do załatanej wersji, co wprowadza niepewność do szacunków.

Co to oznacza dla użytkowników

Dla różnych użytkowników Monero implikacje OSPEAD są różne. Dla niektórych prawdopodobieństwo odgadnięcia nie stanowi problemu - według pewnej logiki wiarygodne zaprzeczenie nadal istniałoby nawet przy wysokim prawdopodobieństwie prawidłowego odgadnięcia (ale czy to dowód?). Dla innych z ekstremalnymi modelami zagrożeń probabilistyczne metody są problemem dla ich prywatności.

Atak MAP Decoder może być również kombinowany z innymi atakami w celu zwiększenia skuteczności - na przykład z inwigilacją sieciową odkrytą przez Maldo Map.

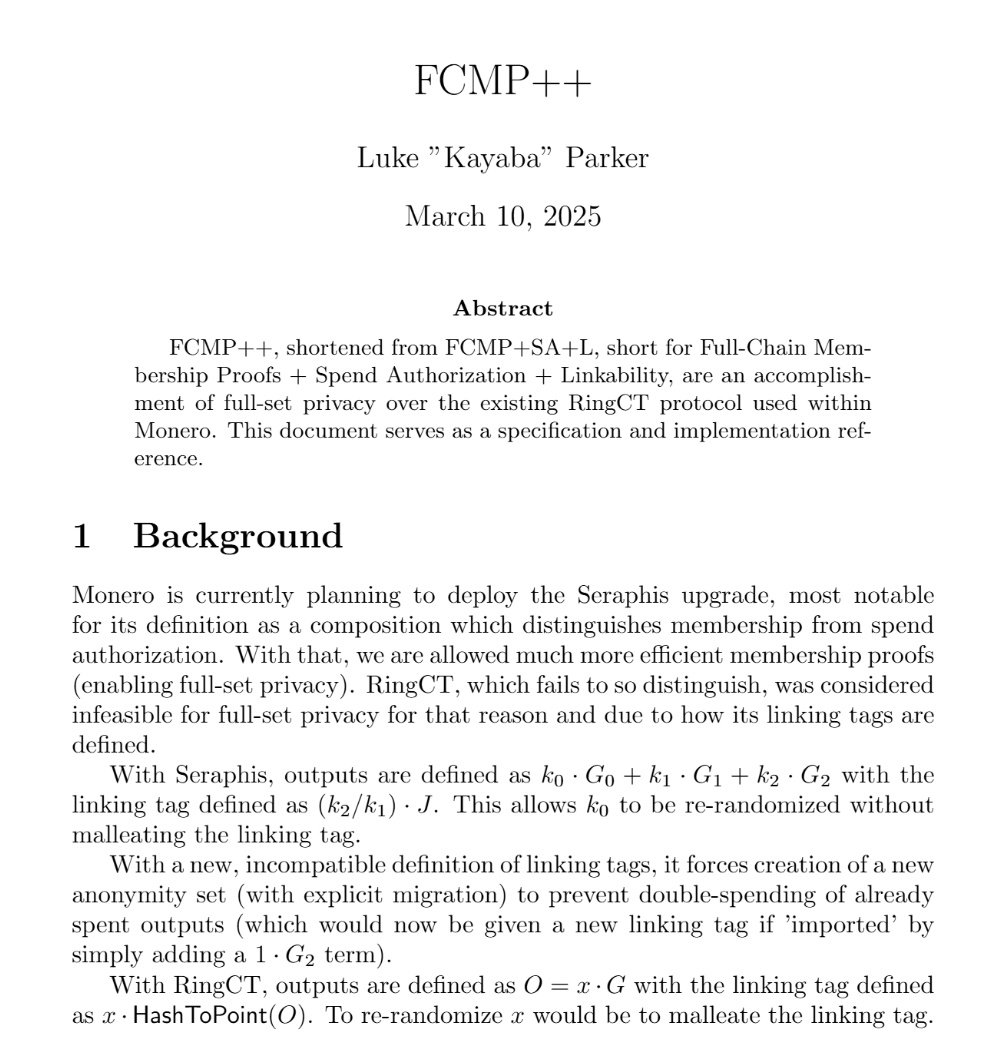

FCMP++ - technologiczna odpowiedź na kryzys prywatności

Jednocześnie z odkryciami dotyczącymi inwigilacji sieciowej i słabości statystycznych, społeczność Monero intensywnie pracuje nad fundamentalnym ulepszeniem protokołu (film wrzucałem powyżej) - FCMP++ (Full-Chain Membership Proofs + Spend Authorization + Linkability). Ta rewolucyjna technologia, szczegółowo opisana w specyfikacji Luke'a "Kayaba" Parkera z marca 2025 roku, ma potencjał całkowicie zmienić krajobraz prywatności kryptowalut.

FCMP++ bezpośrednio adresuje problemy ujawnione przez OSPEAD. Podczas gdy obecny system RingCT ma efektywny rozmiar pierścienia wynoszący zaledwie 4,2, FCMP++ umożliwia "full-set privacy" - każda transakcja może potencjalnie pochodzić od dowolnego wyjścia w całej historii blockchain, tworząc globalny zbiór obejmujący miliony możliwych nadawców zamiast kilkunastu.

Nie bedę udawał, że to rozumiem, ale w praktyce oznacza to przejście od ukrywania się w "tłumie" 4-16 osób do ukrywania się w tłumie wszystkich użytkowników, którzy kiedykolwiek otrzymali Monero. To zmiana która eliminuje statystyczne ataki typu OSPEAD.

Dla czytelników zainteresowanych szczegółami technicznymi - specyfikacja obejmuje zaawansowaną kryptografię, w tym redefinicję kluczy wyjściowych, "towering curve cycle" z krzywymi Helios i Selene, oraz nowe typy kluczy prywatnych zwane "outgoing view keys". Szczegóły matematyczne i implementacyjne wykraczają poza piątkową głowę autora - zainteresowani znajdą je w pełnej specyfikacji Luke'a Parkera.

Kluczowe jest to, że FCMP++ zachowuje kompatybilność z istniejącymi portfelami i adresami, a jednocześnie będzie przydatne nawet po pełnym wdrożeniu - w sytuacjach, gdy prywatność oparta na decoy nadal będzie potrzebna do ochrony przed szpiegowskimi węzłami, dokładnie tym problemem, który ujawnił Maldo Map.

No dobra - ale co dalej?

Odkrycia zostały przedstawione w społeczności Bitcoin (Bitcointalk) i na spotkaniu Monero Research Lab, gdzie spotkały się z poważnym zainteresowaniem. Społeczność zaczęła dyskutować o implementacji algorytmu, który wybierałby peery węzłów w celu maksymalizacji różnorodności Autonomous System Networks (ASN), co mogłoby zmniejszyć prawdopodobieństwo połączenia z zbyt wieloma potencjalnymi węzłami szpiegowskimi.

Monero Research Lab (MRL) planuje analizę możliwych korzyści z implementacji takiego algorytmu, który grupowałby adresy IP zarządzane przez tę samą jednostkę i dywersyfikował połączenia.

Kontrowersje i manipulacje informacji

Publikacja badań wywołała nieoczekiwane konsekwencje. Jak relacjonuje Duke w swoim drugim memo, raport był używany do promocji konkurencyjnych kryptowalut, szczególnie Zcash i Firo - mimo że autor wyraźnie przestrzegał przed ich używaniem ze względu na opcjonalną prywatność i "supertransparentne adresy" wymuszane przez giełdy.

Szczególnie kontrowersyjne było wykorzystanie badań przez zwolenników Zcash, którzy ignorowali fundamentalną krytykę opcjonalnej prywatności. Jak zauważa Duke: "Zarówno Zcash, jak i Firo atakowały prywatność swoich własnych użytkowników implementując adresy giełdowe AKA 'supertransparentne adresy', które pozwalają tylko na otrzymywanie środków z innego przezroczystego adresu."

Perspektywa ekspertów kryptografii

Ian Miers, uznany ekspert od kryptografii stosowanej, przedstawił szerszą krytykę podejścia opartego na decoy w Monero. Wskazał na fundamentalne ograniczenie zwane "atakami Eve-Alice-Eve" (EAE): jeśli wielokrotnie wypłacasz pieniądze z jednej giełdy i wpłacasz na drugą, te transakcje nie są prywatne nawet jeśli ignorujemy wartość płatności.

Miers zauważył także, że istnieje powód, dla którego wszystkie inne główne protokoły prywatności (Zcash, Tornado Cash, Railgun, Aleo, Penumbra) nie używają podejścia opartego na decoy jak Monero, a nawet deweloperzy Monero przechodzą na standardowe podejście oparte na dowodach zero-knowledge nad akumulatorem.

Przyszłość ekosystemu kryptowalut

Bitcoin, pierwotnie zaprojektowany jako niezależny od scentralizowanego systemu bankowego, został w dużej mierze "przejęty" przez inwestorów i tradycyjny system finansowy. Monero może reprezentować powrót do pierwotnych ideałów Satoshi.

Jednocześnie pojawiają się nowe projekty jak DragonX, Hush, Pirate i DarkFI, które próbują rozwiązać problemy zarówno Monero, jak i Zcash, oferując obowiązkową prywatność bez kompromisów, dla większości jednak - nadal bedą one narzędziem spekulacji.

W stronę bezpiecznej przyszłości - czy prywatność może wygrać?

Badanie Maldo Map, OSPEAD pokazują, że nawet najbardziej zaawansowane kryptowaluty prywatne mogą być systematycznie kompromitowane przez dobrze sfinansowanych przeciwników. Jednak jednocześnie pokazuje drogę naprzód.

Kluczowymi wnioskami są:

- Silna sieć P2P jest osiągana dzięki 100% algorytmowi PoW wykorzystującemu CPU, co czyni ją dostępną dla każdego

- Opcjonalna prywatność na poziomie protokołu i sieci to brak prywatności

- Przeciętni użytkownicy są połączeni z co najmniej 2 węzłami szpiegowskimi z 12 peerów

- Uruchamianie kryptowaluty prywatnej przez Tor nie jest trudne i jest głównie zalecane

Docelowe rozwiązanie może wymagać fundamentalnej zmiany architektury - przejścia na obowiązkowe połączenia przez sieci anonimowe, gdzie każdy węzeł staje się jednocześnie ukrytym zdalnym węzłem, wzmacniając sieć przy zachowaniu anonimowości.

Jak zauważył jeden z komentatorów na Hacker News: "Jeśli rząd próbuje to zakazać, technologia prawdopodobnie działa." Masowe delisting Monero z giełd może być faktycznie cechą, a nie błędem - zmuszając użytkowników do prawdziwie zdecentralizowanych rozwiązań.

I co z tego?

W świecie, gdzie państwa i korporacje mają dostęp do nieograniczonych zasobów finansowych - "w zasadzie naszych pieniędzy", jak ironicznie zauważają badacze - czy indywidualna prywatność ma szansę przetrwać?

Odpowiedź może leżeć nie tyle w technologii, ile w masowej adopcji świadomych praktyk bezpieczeństwa. Dopóki 73,7% użytkowników będzie dobrowolnie ujawniać swoje adresy IP, a większość będzie korzystać z systemów operacyjnych, które "dobrowolnie oddają cały swój ruch sieciowy złym korporacjom", jak ostrzegają badacze, nawet najbardziej zaawansowana kryptografia może okazać się niewystarczająca.

Być może największą lekcją z badania Maldo Map jest to, że prawdziwa prywatność wymaga nie tylko technologicznej doskonałości, ale także fundamentalnej zmiany w sposobie myślenia użytkowników o cyfrowym bezpieczeństwie. W erze powszechnej inwigilacji, prywatność nie może być opcją - musi stać się standardem.

Member discussion