Ataki oparte na kradzieży tożsamości zdominowały krajobraz cyberzagrożeń (Raport Talos IR Q3 2024)

Najnowszy raport Cisco Talos Incident Response (Talos IR) przynosi niepokojące wieści. W trzecim kwartale 2024 roku zespół reagowania na incydenty zaobserwował dramatyczny wzrost skuteczności ataków wymierzonych w tożsamość cyfrową. Co więcej, średnia kwota okupu wzrosła pięciokrotnie w porównaniu z rokiem 2023, osiągając zawrotne 2 miliony dolarów.

Anatomia współczesnego włamania: 20 minut do katastrofy

Wyobraźmy sobie typowy poranek w firmie. Pracownik otrzymuje mail, który wygląda jak każdy inny... ale nie jest. W jednym z badanych incydentów, od momentu kliknięcia w pozornie niegroźny link do pierwszego nieautoryzowanego logowania minęło zaledwie 20 minut. W tym czasie:

- Pracownik został przekierowany na idealną kopię strony logowania Microsoft 365

- Nieświadomie przekazał swoje dane uwierzytelniające

- Zatwierdził powiadomienie MFA, myśląc, że to rutynowa procedura

- Atakujący uzyskał pełny dostęp do konta

To tylko wstęp do znacznie poważniejszego problemu. Nic nadzwyczajnego, atak jak atak, praktycznie każdy tak wygląda, można by dodać "dlaczego tak długo?"

Ojeju jeju... MFA nie jest już gwarantem bezpieczeństwa

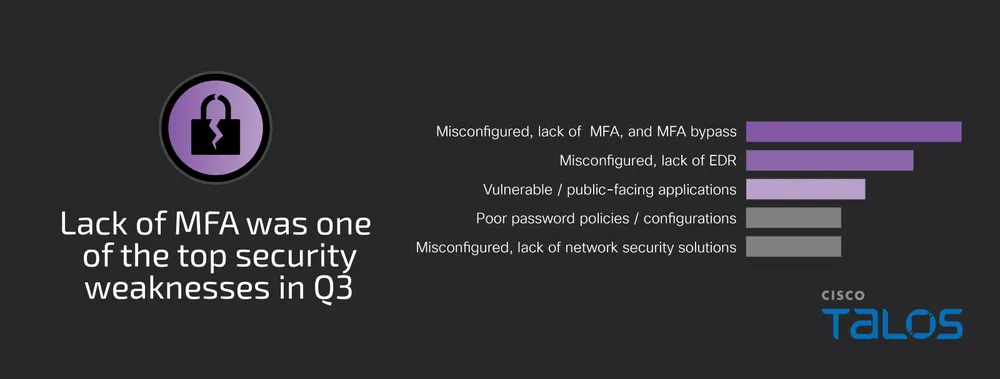

Dane z raportu Talos IR są jasne:

- W 100% incydentów związanych z phishingiem MFA zostało ominięte lub nie było w pełni aktywne

- Ponad 20% ofiar ransomware nie miało włączonego MFA na połączeniach VPN

- Prawie 40% wszystkich incydentów wiązało się z problemami z MFA

"Set-and-forget to przepis na katastrofę" - ostrzega Craig Williams z Talos IR. "Sama instalacja MFA to za mało - musi być odpowiednio skonfigurowane i monitorowane."

Nowa era ransomware: ewolucja zagrożenia

Trzeci kwartał 2024 przyniósł prawdziwy wysyp nowych, wysoce zaawansowanych wariantów ransomware. Każdy z nich wprowadza własne innowacje do i tak już skomplikowanego krajobrazu zagrożeń.

BlackByte: mistrz rozprzestrzeniania

BlackByte, jeden z najgroźniejszych wariantów ransomware zaobserwowanych w tym kwartale, wprowadził przełomową taktykę ataku. W przeciwieństwie do tradycyjnego ransomware, który rozprzestrzenia się z centralnego punktu, BlackByte działa jak cyfrowa pandemia:

- Każdy zainfekowany system staje się węzłem rozprzestrzeniającym

- Wykorzystuje technikę "bring your own vulnerable driver" (BYOVD) do omijania zabezpieczeń

- Najnowsza wersja zawiera aż 4 różne podatne, ale legalnie podpisane sterowniki

- Skutecznie atakuje hiperwizor ESXi poprzez lukę CVE-2024-37085, co pozwala na przejęcie kontroli nad całymi centrami danych

- Tworzy konta administracyjne w grupie "ESX Admin" podczas ataku

"Tradycyjne metody obrony często okazują się nieskuteczne wobec tak zaawansowanej taktyki rozprzestrzeniania." - jak tłumaczy badacz Talos IR. No tak, wystarczy tylko aktualizować oprogramowanie. Tylko i aż.

RCRU64: precyzyjny łowca

Podejście RCRU64 jest bardziej metodyczne:

- Wykorzystuje przypadkowo otwarte porty RDP jako punkt wejścia

- Stosuje kombinację publicznie dostępnych narzędzi (fgdump, pwdump) do kradzieży haszów haseł Windows

- Wdraża własne, specjalizowane narzędzia:

- saxcvz.exe do zabijania procesów

- close.exe do zamykania serwerów SQL

- Jako pierwszy wykorzystuje IObit Unlocker w atakach ransomware

- Skrupulatnie usuwa ślady swojej obecności, czyszcząc logi systemowe

- Szyfruje pliki selektywnie, pomijając krytyczne komponenty systemu

DragonForce: hybryda starych potęg

DragonForce reprezentuje niepokojący trend "remixowania" znanego złośliwego oprogramowania. Grupa:

- Wykorzystuje zmodyfikowane wersje ransomware LockBit i Conti

- Koncentruje się na sektorach produkcji, nieruchomości i transportu

- Oferuje model Ransomware-as-a-Service z 80% udziałem dla partnerów (czyli zostawia sobie 20% prowizji!)

- Pozwala afiliowanym grupom na dostosowywanie narzędzi do konkretnych celów

- Działa głównie w USA, Wielkiej Brytanii i Australii

- Uderzyła już w 82 różne organizacje w ciągu ostatniego roku

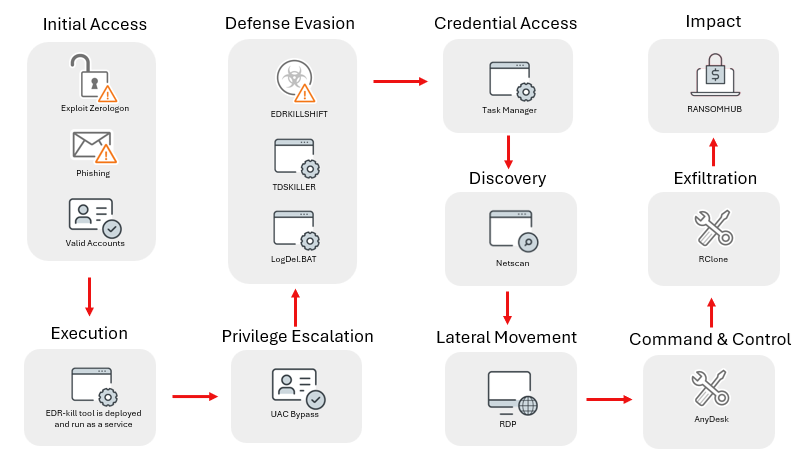

RansomHub: mistrz podwójnego wymuszenia

RansomHub, który pojawił się w lutym 2024, szybko stał się jednym z najbardziej niepokojących zagrożeń:

- Stosuje dwa modele ataku:

- Klasyczny ransomware z szyfrowaniem danych

- Czystą kradzież danych bez szyfrowania

- Wykorzystuje szereg krytycznych podatności w popularnych systemach:

Affected Product | Vulnerability | CVSS Score |

Citrix NetScaler ADC and NetScaler Gateway | CVE-2023-3519 | 9.8 (Critical) |

Fortinet FortiOS and FortiProxy SSL-VPN | CVE-2023-27997 | 9.8 (Critical) |

Java OpenWire | CVE-2023-46604 | 9.8 (Critical) |

Atlassian Confluence Data Center and Server | CVE-2023-22515 | 9.8 (Critical) |

F5 BIG-IP | CVE-2023-46747 | 9.8 (Critical) |

Fortinet FortiClientEMS | CVE-2023-48788 | 9.8 (Critical) |

Microsoft Netlogon | CVE-2020-1472 | 10.0 (Critical) |

Microsoft Windows BITS | CVE-2020-0787 | 7.8 (High) |

Microsoft SMBv1 | CVE-2017-0144 | 8.8 (High) |

(tak tak - dobrze widzicie, ponownie "wystarczy aktualizować")

- Atakuje głównie infrastrukturę krytyczną:

- Służbę zdrowia

- Zarządzanie wodą

- Usługi finansowe

- Służby ratunkowe

- Wykorzystuje narzędzia jak PuTTY, WinSCP i rclone do eksfiltracji danych

- Według FBI, w ciągu zaledwie 6 miesięcy zaatakował ponad 200 organizacji

"Obserwujemy niepokojącą profesjonalizację świata ransomware" - ostrzega ekspert Talos IR. "Grupy nie tylko dzielą się narzędziami i taktykami, ale także uczą się na sukcesach i porażkach poprzedników. To sprawia, że każdy nowy wariant jest potencjalnie groźniejszy od poprzedniego."

Niepokojący trend: gdy własne zabezpieczenia stają się zagrożeniem

W tym kwartale zaobserwowano nowy, niepokojący trend. Atakujący nie tylko omijają systemy Endpoint Detection and Response (EDR) - wyspecjalizowane narzędzia do wykrywania i reagowania na zagrożenia - ale aktywnie je modyfikują:

- Przeszukują sieci w poszukiwaniu dokumentacji systemów bezpieczeństwa

- Wykorzystują legitne narzędzia administracyjne do modyfikacji EDR

- W niektórych przypadkach dodają własne systemy do infrastruktury bezpieczeństwa ofiary

- Zmieniają konfiguracje urządzeń monitorujących

Za modyfikację odpowiedzialny jest np. EDRKillShifter w ramach RansomHub.

Czyli ponownie - Set-and-forget - nie działa.

Powrót do przyszłości: dlaczego stare metody znów działają?

Password spraying - technika polegająca na próbach logowania z popularnymi hasłami na wielu kontach - wraca do łask. Dlaczego? Eksperci Talos IR wskazują na kilka powodów:

- Rosnąca liczba źle skonfigurowanych systemów MFA

- Wzrost wartości skradzionych poświadczeń na czarnym rynku

- Zaniedbane, ale wciąż aktywne konta firmowe (procedury offboardingu nie działają)

- Ewolucja narzędzi do automatyzacji ataków

Krytyczne rekomendacje bezpieczeństwa

W obliczu tych zagrożeń, eksperci Talos IR rekomendują:

- Modernizacja uwierzytelniania

- Wdrożenie MFA odpornego na phishing (zgodnego ze standardem FIDO2)

- Rezygnacja MFA opartego na SMS

- Regularne audyty konfiguracji MFA

- Monitorowanie prób obejścia zabezpieczeń

- Ochrona infrastruktury bezpieczeństwa

- Wdrożenie monitoringu zmian w systemach EDR

- Zabezpieczenie dokumentacji technicznej

- Segmentacja sieci i ograniczenie dostępu do narzędzi administracyjnych

- Regularne weryfikacje integralności systemów bezpieczeństwa

- Proaktywne zarządzanie tożsamością

- Automatyczne wykrywanie nieaktywnych kont

- Wdrożenie zasady minimalnych uprawnień

- Monitoring zachowań użytkowników (User Behavior Analytics)

- Szybka reakcja na podejrzane aktywności (ticket do backlogu - to trochę za wolno)

- Ochrona przed ransomware

- Regularne kopie zapasowe przechowywane offline

- Zabezpieczenie kopii wolumenów (shadow copies)

- Segmentacja sieci produkcyjnej

- Plan reakcji na incydenty ransomware

Podsumowanie: wyścig zbrojeń trwa

Jeśli dotarłeś do tego miejsca - gratuluję. Przebrnąłeś przez podsumowanie kwartału. Czy odkryliśmy coś rewolucyjnego? Szczerze mówiąc - nie. Czy to właśnie powinno nas najbardziej niepokoić, a może cieszyć?

Raport Talos IR za Q3 2024 nie prezentuje przełomowych odkryć - pokazuje raczej, jak skutecznie przestępcy wykorzystują znane od lat słabości naszych systemów bezpieczeństwa. Źle skonfigurowane MFA (kto po włączeniu klucza Yubikey zostawia sobie SMS "na wszelki wypadek - nawet Gmail to sugeruje (SIC!)),

zaniedbane konta, podatne systemy - to wciąż te same problemy, które jednak w połączeniu z nowymi technikami ataku stają się coraz groźniejsze.

"To nie jest już kwestia czy zostaniemy zaatakowani, ale kiedy i czy będziemy na to przygotowani" - jak trafnie podsumowuje Craig Williams z Talos IR.

Kolejny kwartał przyniesie bez wątpienia nowe wyzwania. Czy będą to kolejne warianty ransomware, czy może zupełnie nowe metody ataków - tego nie wiemy. Wiemy jednak, jak się przygotować. Ten raport to nie tylko podsumowanie ostatnich trzech miesięcy - to przede wszystkim mapa drogowa pokazująca, gdzie wzmocnić nasze zabezpieczenia, zanim będzie za późno.

Zachęcam do zapoznania się z pełną wersją raportu Cisco Talos IR na blog.talosintelligence.com.

Member discussion