🎣 pFisher Catch #4

Za oknem listopadowa szaruga, a w internecie? Cóż, też szaruga. Tylko że u nas pada nie deszcz, tylko demokracja.

Chat Control wrócił przez tylne drzwi 13 dni po tym, jak świętowaliśmy jego śmierć. Europa dostała lekcję, jak wygląda polityczne oszustwo najwyższej próby - "voluntary" stało się nową definicją "mandatory", a my znowu musimy wygrać, bo oni muszą wygrać tylko raz.

Tymczasem internet oburzył się na hasło "Louvre" w systemach Luwru. Wszyscy nagle eksperci. Wszyscy wiedzą lepiej. Nikt nie zauważył, że "Listopad.2025" też by przeszło walidację w 90% firm. Problem nie leży w haśle, ale w tym, że cała branża żyje w 2005 roku i udaje, że rotacja co 90 dni to bezpieczeństwo.

A na deser: Europa siedzi na amerykańskim krześle w cyberbezpieczeństwie. CrowdStrike, baza CVE, Open Source Security - wszystko zależy od USA. I wszyscy udają, że to nie problem. Dopóki Trump nie zetnie budżetów. Albo nie użyje tej zależności jako broni.

Ach, i chińscy szpiedzy właśnie wykorzystali Claude AI do włamania się do 30 organizacji. Pierwszy udokumentowany przypadek AI-orkiestrowanej kampanii szpiegowskiej. Kim Jong Un wysyła swoich "Sebastianów" na rozmowy kwalifikacyjne, Xi Jinping wysyła swoich agentów z promptami do Claude. Wszyscy automatyzują, co się da.

Kawa gotowa? To lecimy.

🐟 Złowiłem w tym tygodniu

🎯 Chat Control 2.0: "Voluntary" to nowa definicja "mandatory"

Dzisiaj już wiemy jak to się skończyło. 12 listopada, za zamkniętymi drzwiami, Law Enforcement Working Party zatwierdziła nową wersję Chat Control "szerokim poparciem".

Oczywiście nie dostaliśmy listy kto głosował jak. Bo po co? Demokracja przecież.

30 października świętowaliśmy: "Dania wycofuje się z Chat Control!". Wszyscy odetchnęli z ulgą. Chwilowo koniec tematu... Wreszcie ktoś posłuchał.

Minęło 13 dni.

12 listopada, zamknięte spotkanie grupy roboczej UE. Patrick Breyer publikuje alarm: draft wrócił, tylko w innym opakowaniu.

"Voluntary" to nowa definicja "mandatory"

Oficjalnie: usunięto obowiązkowe detection orders. Nieoficjalnie: artykuł 4 nowego draftu zobowiązuje dostawców messengerów do podjęcia "all appropriate risk mitigation measures".

Co to praktycznie oznacza? Platformy mogą być zmuszone do skanowania prywatnych wiadomości - włącznie z end-to-end encrypted. Client-side scanning na twoim telefonie jako "środek mitygacji ryzyka".

Breyer nazywa to wprost: "political deception of the highest order".

Co się zmieniło? Wszystko i nic.

Nowy draft jest jeszcze gorszy niż poprzedni:

1️⃣ Skanowanie tekstów i metadanych: nie tylko zdjęcia - temat wiadomości, analiza słów kluczowych. Algorytm ma rozpoznać "grooming". Bo przecież AI świetnie odróżnia sarkazm od przestępstwa, prawda?

2️⃣ "AI" do nieznanej treści: zamiast hash matching znanych materiałów CSAM, AI ma oceniać nieznane treści. Niemiecki BKA raportuje, że już dziś 50% zgłoszeń jest fałszywych. Teraz będzie więcej.

3️⃣ Koniec anonimowości: weryfikacja wieku dla KAŻDEGO konta email/messenger. Dowód osobisty lub skan twarzy. Whistleblowers? Dziennikarze? Osoby szukające pomocy? Nieważne.

4️⃣ "Digital house arrest" dla nastolatków: zakaz WhatsApp, Instagrama, gier online dla osób poniżej 16 roku życia.

Co dalej? (update trochę niżej w tym tekście)

Teraz to idzie do Coreper (Komitet Stałych Przedstawicieli). Zapewne bez większych zastrzeżeń Rada przyjmie swoją pozycję. Komisja już popiera. Parlament... tradycyjnie ustępuje w trilogue.

450 milionów obywateli UE dostanie masową inwigilację.

A media? Cisza.

Onet Wiadomości, Grupa Wirtualna Polska, Interia.pl - zero. Ale co mnie bardziej dziwi? Nawet ZaufanaTrzeciaStrona.pl, Niebezpiecznik.pl, sekurak... również milczą.

Temat który dotyczy podstawowych wolności cyfrowych 450 milionów ludzi nie jest newsem?

Argument duńskich socjaldemokratów sprzed kilku lat: "Surveillance equals security, security equals freedom, thus surveillance equals freedom."

Orwell byłby dumny.

Praktyczny wymiar tego co się dzieje

Ktokolwiek naprawdę będzie chciał, znajdzie sposób, żeby to obejść. VPN, self-hosting, własne rozwiązania szyfrujące. Przestępcy nie zatrzymają się ani na chwilę. To wszystko służy tylko kontroli zwykłych obywateli.

A VPN? Pewnie następny na liście do zablokowania.

Czy to jest jak polityka powinna wyglądać?

30 października: "wycofujemy się". 12 listopada: "voting session".

Gdzie przynajmniej zachowujemy pozory uczciwości?

Co możemy zrobić?

Niemcy, Holandia, Polska, Czechy, Austria wcześniej sprzeciwiały się. Dzisiaj mogą zawetować.

https://chatcontrol.eu pozwala bezpośrednio skontaktować się z ministrami. Mieliśmy dosłownie godziny. Ale nie warto przestawać naciskać dalej.

Schemat który się powtarza

Ponad 500 wiodących kryptografów i naukowców z 34 krajów podpisało we wrześniu list otwarzy, ostrzegając, że Chat Control jest "technicznie niewykonalny", "zagrożeniem dla demokracji" i "całkowicie podważy" bezpieczeństwo wszystkich obywateli europejskich.

Ale politycy nie słuchają ekspertów. Słuchają własnej narracji.

We have to win every time. They only have to win once.

To frustrujące, że musimy wyjaśniać to samo po raz setny.

Unia Europejska może przegrywać w nieskończoność. My – jej obywatele - musimy wygrywać za każdym razem. Wystarczy, że raz przegramy – i chat control zostanie w systemie na zawsze.

Dlaczego to akceptujemy? Dlaczego pozwalamy, żeby ta sama zła propozycja wracała jak bumerang, tylko pod inną nazwą?

I dlaczego w debacie o "ochronie dzieci" nikt nie pyta o to, co stanie się z bezpieczeństwem wszystkich pozostałych?

Zastanawiam się czy w tej sytuacji nie łatwiej przeprowadzić się do Chin. Skoro i tak będziemy żyć w państwie policyjnym, to przynajmniej tam jedzenie będzie lepsze...

UPDATE (15.11.2025):

Po znacznym sprzeciwie publicznym, duńska prezydencja zrewidowała tekst kompromisu Chat Control i dodała motyw 17a, który explicite stwierdza, że nic w regulacji nie nakłada na dostawców obowiązku wykrywania (detection obligations) - formalnie wykluczając mandatory scanning.

Zaktualizowana propozycja (15318/25) trafiła do Coreper i ma zostać formalnie przyjęta przez Radę 18 lub 19 listopada, po czym rozpoczną się negocjacje trilogue z Parlamentem Europejskim.

Czy to oznacza koniec mandatory scanning? Czy tylko zmianę nazewnictwa, gdzie "voluntary risk mitigation measures" będą de facto obligatoryjne?

Mullvad VPN najwyraźniej miał już dość tego cyrku i wypuścił kampanię "And Then?" - serię spotów reklamowych, które w 30 sekund pokazują całą korupcję za Chat Control lepiej niż tysiące artykułów.

Od Ashtona Kutchera przekonującego Komisję, przez Ylvę Johansson odpowiadającą na każdy zarzut "what about the children?", po ujawnienie że Thorn sprzedaje technologię scanningową będąc zarejestrowanym jako organizacja charytatywna. Nie wiedziałem, że VPN provider może robić lepsze investigative journalism niż media głównego nurtu. Musicie to obejrzeć - link w komentarzu, bo to arcydzieło sarkazmu.

Zobaczymy podczas trilogue. Historia uczy nas ostrożności.

🎯 Hasło "Louvre" w Luwrze - czyli dlaczego cała branża żyje w 2005 roku

Wszyscy oburzeni, że hasło do monitoringu w Luwrze to "Louvre". LinkedIn i Twitter eksplodowały. "SZOK! NIEDOWIERZANIE! JAK TO MOŻLIWE?!" Wszyscy nagle eksperci od cyberbezpieczeństwa. Każdy wie lepiej. "Powinni mieć silne hasło! MFA! Procedury!"

A gdyby było "Louvre123", oburzenie byłoby mniejsze? A "HasłoDoLuwru.2025"?

Sprawdźcie swoje polityki haseł - zakładam, że to ostatnie przeszłoby walidację bez problemu 🤦♂️

Sprawdźmy więc:

- Minimum 12 znaków? ✓ (ma 17)

- Wielka litera? ✓

- Mała litera? ✓

- Cyfra? ✓

- Znak specjalny? ✓

Gratulacje! "HasłoDoLuwru.2025" przechodzi walidację w 90% systemów korporacyjnych.

I jest równie bezużyteczne co "Louvre”?

Drogi lekarzu, twoje hasło do systemu z danymi medycznymi pacjentów to "Październik2025.", prawda?

Wszystko cacy. Spełnia wymogi. IT jest zadowolone. Polityka bezpieczeństwa - CZEK.

A Ty, drogi prawniku? Kiedy ostatnio zmieniłeś swoje hasło "Wrzesień2025"?

Powiem Ci kiedy - za 14 dni, bo wtedy wygaśnie jego 90-dniowa ważność.

I wiesz co zrobisz? Zmienisz na "Listopad2025". Bo przecież spełnia wymogi. Bo przecież "silne hasło". Bo IT ci każe.

To jest prawdziwy problem, którego nikt nie chce zobaczyć.

Nie hasło "Louvre" w Luwrze. Ale to, że cała branża zakłamuje się politykamii haseł, które są do dupy.

Prawdziwe pytania, których nikt nie zadaje:

- Dlaczego krytyczny system w ogóle ma hasło zamiast certyfikatów?

- Dlaczego jedno hasło = dostęp do wszystkiego?

- Dlaczego rotacja co 90 dni zamiast długiego, unikalnego hasła z MFA?

- Dlaczego polityka wymusza "złożoność" zamiast długości?

NIST już w 2017 powiedział wprost:

- Długość > złożoność

- Nie wymuszaj rotacji (chyba że wyciek)

- Nie używaj haseł do krytycznych systemów

- MFA zawsze gdy możliwe (MFA (Multi-Factor Authentication) to uwierzytelnianie wieloskładnikowe)

Ale większość firm wciąż żyje w 2005 roku, gdzie "Jesień2025!" to "silne hasło".

Luwr stracił $102 miliony w 7 minut. Nie przez hasło "Louvre". Przez zaniedbania i fundamentalne niezrozumienie, czym jest bezpieczeństwo. Przez brak MFA, segregacji, monitoringu, procedur.

Może zamiast kolejnego posta "SZOK! NIEDOWIERZANIE!" warto zadać sobie pytanie:

Czy moja organizacja jest lepsza od Luwru? Naprawdę?

Bo założę się, że nie lub niewiele. I to jest prawdziwy problem.

🎯 Europa na amerykańskim krześle - cyfrowa suwerenność która nie istnieje

Cyfrowe bezpieczeństwo Europy? Zapomnijcie. Siedzimy na amerykańskim krześle, które może zostać nam pod tyłkiem zabrane w każdej chwili. 🪑 Przeczytałem raport Stiftung Wissenschaft und Politik (SWP) o zależnościach europejskiego cyberbezpieczeństwa od USA.

I wiecie co? To nie jest kolejny tekst o "potrzebujemy europejskiego clouda".

Pisałem już w maju 2025 swoje zdanie o Eurostacku (i tutaj też). Od tego czasu nie ruszyliśmy do przodu ani o krok. Bo nawet gdybyśmy mieli własny "EuroStack", nadal bylibyśmy uzależnieni od Amerykanów w kluczowych obszarach, o których nikt nie mówi na konferencjach.

Trzy rzeczy, które powinny was obudzić:

CrowdStrike, IBM, Mandiant (część Google), Recorded Future - to oni kontrolują rynek Cyber Threat Intelligence w Europie. Bez ich danych europejscy specjaliści zostają ślepi. Dlaczego USA dominuje? Bo największe firmy mają dostęp do największej ilości danych o incydentach (EDR, SIEM). Konkurować z tym? Powodzenia.

Baza CVE - globalny system identyfikacji luk w zabezpieczeniach? Finansowany przez CISA. W kwietniu 2025 MITRE ogłosiło koniec finansowania. Kolektywny krzyk branży sprawił, że Trump się wycofał... na 11 miesięcy. A bez CVE proces wykrywania i łatania luk dramatycznie spowolni. Atakujący dostają więcej czasu.

Open Source Security - USA finansuje zabezpieczanie krytycznych projektów OSS (OS3I, CISA, NSF, DARPA). Europa? Sovereign Tech Agency z budżetem 17 milionów euro rocznie. Żart w porównaniu do skali problemu.

Ale martwi mnie coś innego.

Widzę trzy scenariusze jak to może się posypać:

- Primo: Trump tnie budżety (DOGE działa). Signal stracił finansowanie OTF w marcu, CVE prawie umarło. Co następne?

- Drugie primo: USA fokusuje się na Chinach. Cyber Command kończy "hunt forward" w Europie, CISA przestaje śledzić rosyjskie grupy. A my mamy Rosję za ścianą i jej grupy przestępcze atakujące europejskie firmy.

- Primo ultimo: USA używa zależności jako broni. Kontrola eksportu "krytycznego oprogramowania" do Europy - jak wobec Chin w październiku. Dźwignia w negocjacjach.

Niemcy przygotowywali ustawę poprawiającą sytuację prawną security researchers - koalicja się rozpadła, ustawa nie przeszła. Nowy rząd? Nie planuje tego kontynuować. Bo przecież bezpieczeństwo to nie priorytet, prawda?

Co można zrobić?

ENISA lub BSI mogłyby przejąć finansowanie bazy CVE - stosunkowo tanio, ogromny efekt. EUVD wystartowała w maju 2025, ale bazuje na... CVE. Najpierw zabezpieczmy fundamenty.

CRRT (Cyber Rapid Response Teams) istnieje od 2018 - przeprowadziła kilka misji. Kilka. Litwa prowadzi, Niemcy nie uczestniczą. Może czas to zmienić?

Dominacja firm US nie zniknie. Duzi dostawcy CTI polegają na danych od klientów. W tym konflikcie EU ma jakieś karty przetargowe?

Czy Europa jest gotowa zapłacić rzeczywistą cenę za tę suwerenność, zanim ktoś zabierze nam krzesło?

🎯 "Synthient breach" którego nie było - gdy pomagasz 2 miliardom ofiar i dostajesz pozwy

"Wyciekło 2 miliardy adresów email z Synthient" - brzmi jak kolejny wielki breach, prawda? Tyle że to... nieprawda.

Nazwa "Synthient Credential Stuffing Threat Data" sugeruje, że to wyciek z Synthient. Media piszą o "Synthient breach". Ludzie myślą, że firma została zhakowana.

A prawda jest zupełnie inna.

Jestem już trochę cięty na agregatory danych tego typu - z wielu z nich wyciekało w przeszłości. Więc zamiast polegać na nagłówkach, napisałem bezpośrednio do Benjamina, założyciela Synthient. I dostałem odpowiedź, która pokazuje kompletnie inną historię.

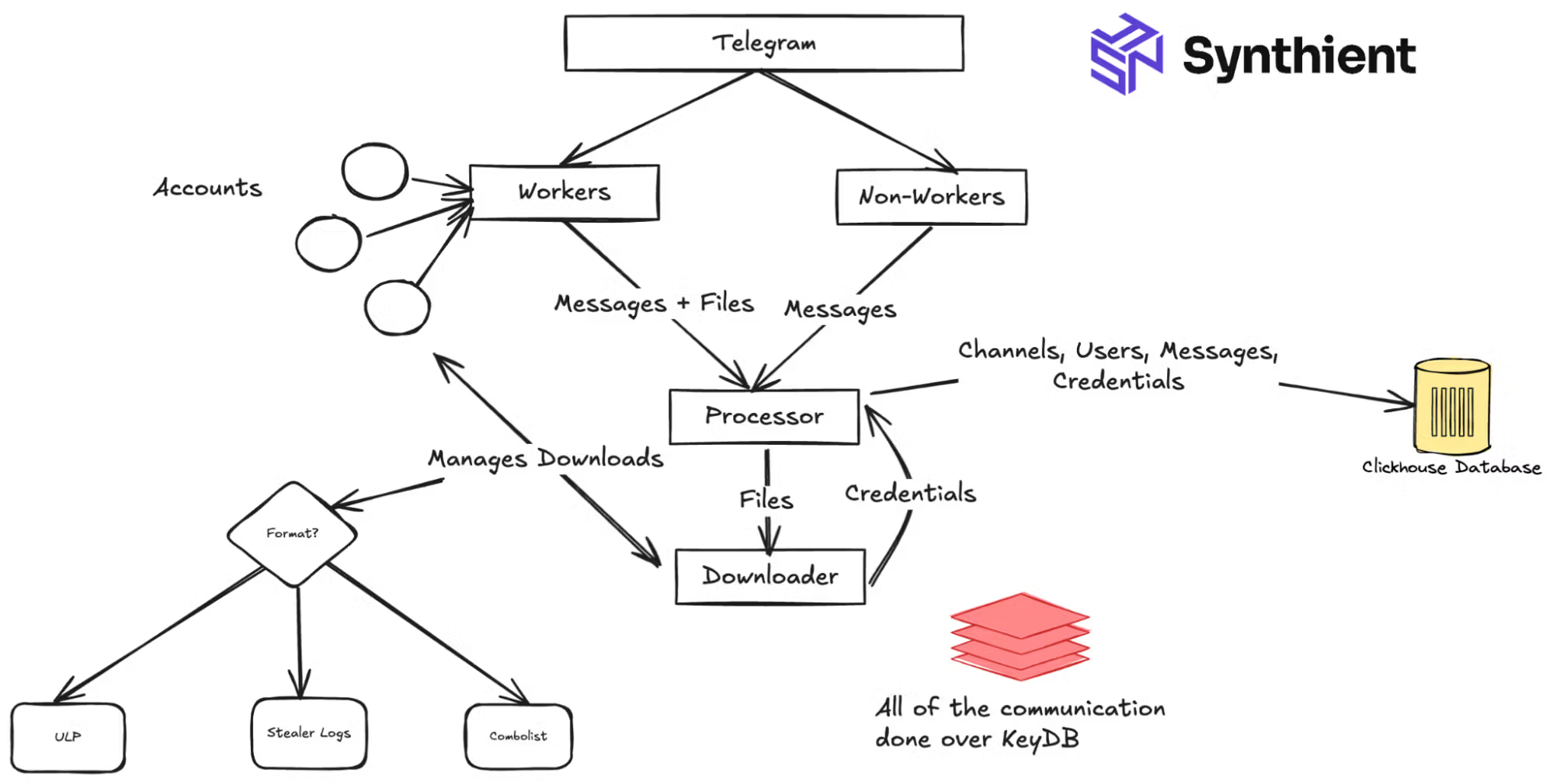

Co faktycznie się stało?

Ben, student zbudował system który:

- Zindeksował 30 mld wiadomości z Telegramu

- Przetworzył 80 mld par login:hasło

- Peak 600 mln kredek dziennie

Dane pochodziły z setek kanałów Telegram, forów, miejsc gdzie cyberprzestępcy już je OPUBLIKOWALI. Synthient nie ukradł niczego - on tylko pokazał skalę tego, co już było skradzione i krążyło w ekosystemie przestępczym.

Po zebraniu danych przekazał wszystko do Have I Been Pwned (HIBP), żeby ofiary mogły się dowiedzieć i zabezpieczyć swoje konta. Troy Hunt oddzielił loginy od haseł – w HIBP nigdy nie można połączyć konkretnego emaila z konkretnym hasłem. To kluczowe zabezpieczenie.

A potem zaczęło się piekło.

Ben dostał dziesiątki emaili z groźbami:

💀 "Jak pan zdobył moje dane?"

💀 Groźby RODO

💀 Zapowiedzi pozwów

💀 Oskarżenia o kradzież

Ludzie myśleli, że to ON ich zhakował. Że to od NIEGO wyciekło. Medialna narracja "Synthient breach" zrobiła swoje.

Ben usunął wszystkie dane. Napisał mi wprost: "while it was a fun project this was a lot of risk that I opened myself up to and even though I think it was a cool project I'm not sure if I'd do it again".

I tu jest paradoks, który mnie wkurwia.

Pomógł 2 mld ofiar dowiedzieć się o wyciekach, a dostaje groźby i pozwy.

Jeśli Ben z ograniczonymi zasobami potrafi zindeksować 80 mld kredek, to co potrafią zorganizowane grupy przestępcze z prawdziwymi budżetami i infrastrukturą?

Ben tylko zapalił światło i pokazał co jest pod spodem. A my zamiast zająć się tym, co zobaczył, oskarżamy go o to, że włączył światło.

Prawdziwe bazy credential stuffing są znacznie większe. Działają w ukryciu. Sprzedawane, kupowane, używane do ataków. Bez ostrzeżeń dla ofiar. Bez możliwości sprawdzenia czy jesteś na liście.

Co możesz zrobić?

Sprawdź swój email w HIBP. Jeśli jesteś w bazie "Synthient" - to NIE znaczy że Synthient cię zhakował. To znaczy, że twoje dane krążą po Telegramie i forach od miesięcy (lub lat).

Zmień hasła. Włącz 2FA. Użyj menedżera haseł.

I przestańmy strzelać do posłańców.

Ben zrobił to, co powinno robić więcej osób w cyberbezpieczeństwie - pokazał prawdę, zamiast ją ukrywać. Dostał za to gromy zamiast uznania.

Może najwyższy czas zrozumieć, że problem nie leży w ludziach którzy świecą latarką w ciemność. Problem leży w tym, co ta latarka oświetla.

🎯 Północnokoreańska infiltracja na żywo - "Sebastian" który nie mówi po hiszpańsku

Chcecie zobaczyć jak wygląda północnokoreańska infiltracja firm tech na żywo? Nie, nie sprzedaję wam tutaj webinaru za 299 PLN w promocji blak frajdej 😇 .

Bitso Quetzal Team właśnie opublikował nagranie z rozmowy kwalifikacyjnej z "Sebastianem" - kolumbijskim inżynierem z Pereiry, który ma dwa małe problemy:

- Nie mówi po hiszpańsku (mimo "native level" w CV)

- Jego profil LinkedIn zniknął w trakcie rozmowy 😂

Zespół Bitso "przypadkowo" napisał do niego później. Sebastian zamiast się przestraszyć... zaczął ich rekrutować do swojego biznesu: "mam firmę z 10 developerami, ty chodzisz na rozmowy, my podstawiamy ludzi, dostajesz 35% wynagrodzenia". Zainteresowani?

To już kolejny taki przypadek w tym miesiącu. Kim Boys wysyłają jednego za drugim, dopóki któryś nie przejdzie.

Film z rozmowy i szczegóły całej operacji w artykule Bitso - warto zobaczyć jak Sebastian "mówi po hiszpańsku").

Pytanie do rekruterów tech - ile takich wywiadów przeszło wam przez ręce, a nie zauważyliście? 🤔

🕸️ Na końcu sieci

Aerospace Engineer Answers Airplane Questions From Twitter - William Crossley przez 15 minut wyjaśnia techniczne zagadnienia lotnictwa tak, że 6-latek rozumie. Redundancja, przeciążenia dwukrotnie większe niż maksymalne, paradoks czarnej skrzynki. Każdy incident analizowany i prowadzi do zmian systemowych. W IT? Ile razy musimy przeżyć ten sam breach, zanim wprowadzimy faktyczne zabezpieczenia? Warto obejrzeć - 15 minut które tłumaczą więcej o projektowaniu systemów krytycznych niż połowa kursów security.

China accuses US of stealing $13 billion in Bitcoin - Pekin oskarża Waszyngton o kradzież 127,272 BTC (13 mld USD) w 2020 roku z LuBian, jednego z największych minerów crypto na świecie. USA twierdzi, że to "seizure" powiązane z Chen Zhi i Prince Group (scam call centers w Kambodży). Crypto leżało spokojnie przez 4 lata, dopóki USA nie przeniosło funduszy w 2024 po oskarżeniu Zhi. LuBian kontrolowało kiedyś 6% globalnego hashrate, zniknęło "przez noc" w 2021. Pekin: "to nie zachowanie typowego hackera, to precyzyjna operacja narodowej organizacji". Timing ciekawy - tuż po tym jak Trump i Xi dogadali rozejm w wojnie handlowej. Komplikacja kryptowalut w skrócie: gdyby to był fiat, trzeba by koordynować z krajem gdzie są środki. Ale Bitcoin? Jurysdykcja zależy od tego, kto ma dostęp do walleta.

🚽 Zamknięcie klapy

Kolejny tydzień w naszym pięknym, demokratycznym internecie. Chat Control wraca co kilka miesięcy, Europa udaje że ma cyfrową suwerenność, a my ciągle dyskutujemy czy hasło powinno mieć wykrzyknik.

Czasem zastanawiam się, czy bardziej absurdalne jest to, że politycy chcą skanować nasze prywatne wiadomości "dla dzieci", czy to, że Kim Jong Un wysyła na rozmowy kwalifikacyjne "inżynierów" którzy nie mówią w swoim "native language", a my świętujemy że Europa ma "cyfrową suwerenność" siedząc na amerykańskim krześle.

Ale pewnie oba problemy rozwiążemy tym samym sposobem: poczekamy aż coś się sypie na tyle głośno, że nie da się udawać że tego nie widzimy.

We have to win every time. They only have to win once.

Do następnego.

Marcin Rybak

Member discussion